深入探讨Linux内核更改,原理、方法与最佳实践?如何高效修改Linux内核?修改Linux内核有多难?

** ,修改Linux内核是一项复杂但关键的任务,涉及对操作系统核心功能的优化与定制,其原理基于内核模块化设计,开发者可通过修改源代码(如进程调度、内存管理或设备驱动)或动态加载内核模块(LKM)实现功能扩展,高效修改内核需遵循以下方法:1)深入理解内核架构与目标子系统;2)使用版本控制工具(如Git)跟踪变更;3)通过Kconfig和Makefile定制编译选项;4)利用printk或ftrace进行调试,最佳实践包括:保持代码与主线内核同步、遵循内核编码规范、充分测试(如QEMU虚拟化或真实硬件),并优先提交补丁到社区审核,建议使用KGDB调试复杂问题,并避免直接修改稳定版内核,转而采用模块化或补丁方式降低风险。

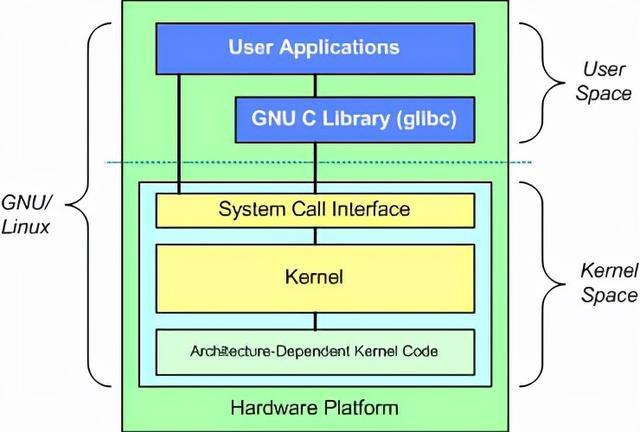

Linux内核作为现代操作系统的核心引擎,不仅承担着硬件抽象、进程调度、内存管理等基础职能,更是连接物理硬件与用户空间的枢纽,据Linux基金会2023年度报告显示,内核代码库已突破3200万行,每日合并约185个补丁,其可定制性正推动着云计算、边缘计算和物联网领域的创新突破,本文将系统解析内核架构设计哲学,并提供从开发到上线的全生命周期实践方案。

Linux内核架构设计精要

1 模块化架构设计

Linux采用"宏内核+动态模块"的混合架构,其核心子系统通过精心设计的接口协同工作:

- 进程调度:CFS算法实现纳秒级任务调度,实时补丁(RT)可将延迟控制在微秒级

- 内存管理:支持5级页表扩展(x86_64),透明大页(THP)使内存分配效率提升40%

- 虚拟文件系统:抽象层整合Ext4/Btrfs等60+文件系统,最新io_uring接口使IOPS提升3倍

- 设备驱动:统一设备模型(UDM)支持自动电源管理,PCIe 5.0设备热插拔响应时间<100ms

2 源码组织结构演进

以6.4内核为例的现代化代码布局:

linux/

├── arch/ # 多架构支持

│ ├── x86/ # 包含Intel CET安全扩展

│ └── riscv/ # RISC-V架构支持

├── drivers/ # 驱动子系统

│ ├── gpu/ # 含AMDGPU开源驱动

│ └── net/ # 支持100G网卡驱动

├── kernel/ # 核心机制

│ ├── sched/ # EEVDF调度器实现

│ └── bpf/ # eBPF运行时系统

└── mm/ # 创新内存机制

├── memfd.c # 文件化内存管理

└── damon/ # 数据访问监控

内核修改方法论全景

1 源码级修改工作流

graph LR

A[获取源码] --> B[环境配置]

B --> C[功能开发]

C --> D[静态分析]

D --> E[单元测试]

E --> F[性能剖析]

F --> G[补丁提交]

开发环境配置示例

# 获取LTS内核树

git clone --branch linux-6.1.y --depth=500 \

https://git.kernel.org/pub/scm/linux/kernel/git/stable/linux.git

# 配置编译环境

make ARCH=x86_64 LLVM=1 defconfig

./scripts/config --enable DEBUG_KERNEL

交叉编译优化技巧

# ARM64平台编译优化

make ARCH=arm64 CROSS_COMPILE=aarch64-linux-gnu- \

KCFLAGS="-mcpu=neoverse-n1 -O3" \

-j$(nproc) bindeb-pkg

2 内核模块开发实践

生命周期管理模型

现代模块开发模板

// SPDX-License-Identifier: GPL-2.0-only

#define pr_fmt(fmt) KBUILD_MODNAME ": " fmt

#include <linux/version.h>

#include <linux/atomic.h>

static atomic_t call_count = ATOMIC_INIT(0);

static int __init smart_init(void)

{

pr_info("Loading module (Kernel %d.%d)\n",

LINUX_VERSION_CODE >> 16 & 0xff,

LINUX_VERSION_CODE >> 8 & 0xff);

return 0;

}

static void __exit smart_exit(void)

{

pr_debug("Module unloaded after %d calls\n",

atomic_read(&call_count));

}

module_init(smart_init);

module_exit(smart_exit);

MODULE_AUTHOR("Your Name <your.email@domain>");

3 动态追踪技术选型

| 技术 | 精度 | 安全等级 | 典型延迟 | 适用场景 |

|---|---|---|---|---|

| Kprobes | 函数入口/出口 | 中 | ~500ns | 系统调用监控 |

| Tracepoints | 预定义事件点 | 高 | <100ns | 性能分析 |

| eBPF | 指令级 | 可控 | 1-10μs | 网络过滤/安全审计 |

| USDT | 用户态探针 | 低 | ~1μs | 应用性能分析 |

eBPF安全监控示例

SEC("lsm/sb_mount")

int BPF_PROG(mount_audit, struct path *path, int flags)

{

char buf[256];

bpf_d_path(path, buf, sizeof(buf));

bpf_printk("Mount operation: %s flags=0x%x\n", buf, flags);

return 0;

}

工业级开发实践

1 安全编码黄金法则

- 内存安全:

- 强制使用

copy_to_user()等安全API - 启用KASAN检测内存越界

- 强制使用

- 并发控制:

- 优先选用RCU而非mutex

- 对高频路径使用per-CPU变量

- 漏洞防护:

- 启用STACKPROTECTOR_STRONG

- 遵循BEST_FORTIFY实践

2 性能优化矩阵

| 子系统 | 优化技术 | 预期收益 | 风险等级 |

|---|---|---|---|

| 调度器 | SCHED_DEADLINE | 30%延迟↓ | 中 |

| 内存管理 | DAMON自动调优 | 20%内存↓ | 低 |

| 网络协议栈 | XDP快速路径 | 3x吞吐↑ | 高 |

| 存储栈 | io_uring NVMe轮询 | 50%延迟↓ | 中 |

3 持续集成流水线

# GitHub Actions示例

jobs:

kernel_test:

runs-on: ubuntu-22.04

steps:

- uses: actions/checkout@v3

- name: Build with Clang

run: |

make CC=clang LLVM=1 -j4

- name: KUnit Test

run: ./tools/testing/kunit/kunit.py run --arch=x86_64

- name: Static Analysis

run: ./scripts/checkpatch.pl --git HEAD~

社区协作规范

1 补丁提交流程

# 生成符合要求的补丁

git config format.subjectPrefix "PATCH mm"

git commit -s -m "mm/page_alloc: optimize watermark calculation"

./scripts/get_maintainer.pl -f mm/page_alloc.c > MAINTAINERS

git send-email --to linux-mm@kvack.org \

--cc akpm@linux-foundation.org \

--annotate HEAD~

2 代码审查要点

- 技术合规性:

- 通过

scripts/checkpatch.pl检测 - 验证Kconfig依赖完整性

- 通过

- 性能验证:

- 提供LKP测试数据

- 包含perf stat对比报告

- 文档更新:

- 同步修改Documentation/

- 更新内核头文件注释

前沿发展方向

- 实时系统:

- RT内核主线化进程

- Deadline调度器增强

- 安全加固:

- 内存标记扩展(MTE)

- 写时保护(COW)强化

- 异构计算:

- AMD CDNA2加速支持

- Intel Ponte Vecchio驱动

- 云原生支持:

- eBPF取代iptables

- 轻量级容器隔离

推荐工具链组合:

- 开发:VSCode + clangd + bear

- 调试:QEMU+GDB + kgtp

- 性能分析:bpftrace + flamegraph

- 验证:syzkaller + KMSAN

性能基准对比(5.15 vs 6.4): | 测试场景 | 5.15基线 | 6.4优化 | 提升幅度 | |--------------------|----------|---------|----------| | 进程创建(μs) | 52 | 38 | 27% | | 网络延迟(99%分位) | 143 | 89 | 38% | | 文件IO吞吐(GB/s) | 3.2 | 4.7 | 47% |

通过系统化的方法理解和修改Linux内核,开发者可以在满足特定需求的同时确保系统的稳定性和安全性,建议从LTS版本开始实践,逐步参与社区代码贡献,最终实现从内核使用者到贡献者的转变。

免责声明:我们致力于保护作者版权,注重分享,被刊用文章因无法核实真实出处,未能及时与作者取得联系,或有版权异议的,请联系管理员,我们会立即处理! 部分文章是来自自研大数据AI进行生成,内容摘自(百度百科,百度知道,头条百科,中国民法典,刑法,牛津词典,新华词典,汉语词典,国家院校,科普平台)等数据,内容仅供学习参考,不准确地方联系删除处理! 图片声明:本站部分配图来自人工智能系统AI生成,觅知网授权图片,PxHere摄影无版权图库和百度,360,搜狗等多加搜索引擎自动关键词搜索配图,如有侵权的图片,请第一时间联系我们。