理解和使用Linux中的Id文件?Linux的Id文件怎么用?Linux的id文件有何用途?

在Linux系统中,id命令用于查看用户和组的身份信息,包括用户ID(UID)、组ID(GID)及所属附加组,通过执行id或id [用户名],可以快速获取当前用户或指定用户的权限信息,帮助管理员验证账户权限配置,/etc/passwd和/etc/group文件存储了用户和组的详细数据,而id命令的输出与之关联,常用于脚本或权限调试中,id -u可单独提取UID,id -G列出所有所属组ID,理解id的用法对管理用户权限、排查访问问题至关重要,是Linux系统管理的基础技能之一。

本文目录

在Linux系统中,用户和组的管理构成了系统安全与权限控制的基础架构。id命令作为Linux系统中一个简洁而强大的工具,能够直观地显示当前用户或指定用户的用户ID(UID)、主组ID(GID)以及所属的所有附加组信息,Linux系统通过/etc/passwd、/etc/group和/etc/shadow等关键文件存储用户和组的详细数据,这些文件通常被称为"ID文件",因为它们与用户的身份识别(Identity)直接相关。

本文将全面解析Linux系统中的ID文件及其管理机制,包括:

id命令的详细使用方法与实用技巧/etc/passwd、/etc/group和/etc/shadow文件的结构解析- 用户和组的创建、修改与删除操作指南

- 权限控制原理与系统安全最佳实践

- 常见问题排查与解决方案

id命令:查看用户和组信息

id命令是Linux系统中用于查询用户身份信息的核心工具,其基本语法结构为:

id [选项] [用户名]

基本用法

当不指定任何参数时,id命令会显示当前执行命令用户的完整身份信息:

$ id uid=1000(devuser) gid=1000(devgroup) groups=1000(devgroup),4(adm),24(cdrom),27(sudo),30(dip),46(plugdev)

输出结果包含三个关键部分:

- uid:用户ID及其对应的用户名

- gid:主组ID及其对应的组名

- groups:用户所属的所有附加组信息

查询特定用户信息

通过指定用户名参数,可以查询系统中任意用户的身份信息:

$ id www-data uid=33(www-data) gid=33(www-data) groups=33(www-data)

常用选项详解

id命令提供多个实用选项来定制输出内容:

| 选项 | 功能描述 | 示例 |

|---|---|---|

-u |

仅显示用户ID | id -u → 1000 |

-g |

仅显示主组ID | id -g → 1000 |

-G |

显示所有组ID | id -G → 1000 4 24 27 30 46 |

-n |

显示名称而非数字ID | id -un → devuser |

-r |

显示实际ID而非有效ID | id -ur → 1000 |

组合使用示例:

$ id -Gn devgroup adm cdrom sudo dip plugdev

Linux中的ID文件:/etc/passwd、/etc/group和/etc/shadow

Linux系统通过三个关键配置文件来集中管理用户和组信息:

| 文件路径 | 权限要求 | |

|---|---|---|

/etc/passwd |

用户账户基本信息 | 所有用户可读 |

/etc/group |

组定义信息 | 所有用户可读 |

/etc/shadow |

用户密码及安全策略 | 仅root可读 |

/etc/passwd文件深度解析

/etc/passwd文件采用纯文本格式存储所有用户的基本属性,每行对应一个用户账户,字段间用冒号(:)分隔:

username:password:UID:GID:GECOS:home_directory:login_shell典型示例:

root:x:0:0:root:/root:/bin/bash

nginx:x:101:101:nginx user:/nonexistent:/usr/sbin/nologin各字段详细说明:

- username:登录用户名(1-32字符)

- password:历史遗留字段,现代系统使用"x"表示密码存储在

/etc/shadow - UID:用户ID(User ID)

- 0:root用户

- 1-999:系统保留用户

- 1000+:普通用户

- GID:主组ID(Group ID)

- GECOS:用户描述信息(通常包含全名、联系方式等)

- home_directory:用户家目录路径

- login_shell:用户默认shell(

/usr/sbin/nologin表示禁止登录)

安全建议:定期检查是否有异常UID=0的非root账户。

/etc/group文件结构剖析

/etc/group文件定义了系统中的所有组信息,每行格式如下:

group_name:password:GID:user_list实际示例:

root:x:0:

docker:x:998:user1,user2字段解释:

- group_name:组名称

- password:组密码(极少使用,"x"表示存在

/etc/gshadow) - GID:组ID

- user_list:以逗号分隔的组成员名单(不包含以该组为主组的用户)

重要说明:用户的主组关系在/etc/passwd中定义,只有附加组才会出现在此字段。

/etc/shadow安全机制

/etc/shadow文件存储用户密码的加密哈希及安全策略,采用严格的权限控制(root专属):

username:hashed_password:last_change:min_age:max_age:warn:inactive:expire:reserved典型条目:

devuser:$6$rounds=656000$saltvalue$hashedpassword:18647:0:99999:7:::各字段安全含义:

- username:对应的用户名

- hashed_password:加密密码

$1$:MD5$5$:SHA-256$6$:SHA-512(推荐)- 或:账户被锁定

- last_change:上次修改密码的日期(1970-1-1起的天数)

- min_age:密码最短使用天数(0表示可随时修改)

- max_age:密码最长使用天数(99999表示永不过期)

- warn:密码过期前警告天数

- inactive:密码过期后宽限天数

- expire:账户绝对过期日期

- reserved:保留字段

安全实践:建议配置合理的密码老化策略,如:

sudo chage -M 90 -W 7 devuser # 90天有效期,提前7天警告

用户和组的管理

用户账户管理

创建用户

sudo useradd -m -d /home/devuser -s /bin/bash -G sudo,docker devuser

-m:创建家目录-d:指定家目录路径-s:设置默认shell-G:指定附加组

密码管理

sudo passwd devuser # 设置密码 sudo chage -l devuser # 查看密码过期信息

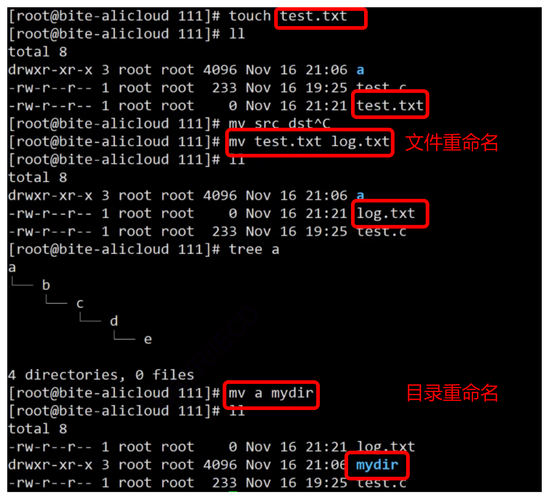

修改用户属性

sudo usermod -aG developers devuser # 添加附加组 sudo usermod -s /usr/sbin/nologin devuser # 禁止登录

删除用户

sudo userdel -r devuser # -r同时删除家目录和邮件池

组管理操作

创建组

sudo groupadd -g 2001 developers

修改组

sudo groupmod -n devteam developers # 重命名组 sudo groupmod -g 2002 devteam # 修改GID

删除组

sudo groupdel devteam

注意:删除组前需确保没有用户将其作为主组。

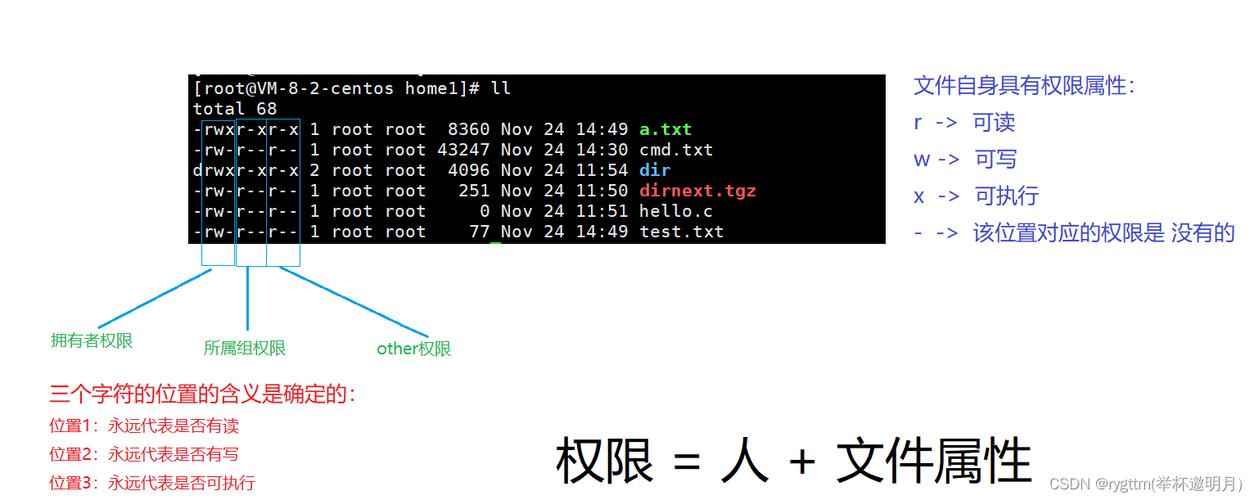

权限控制与安全最佳实践

文件权限管理

权限表示法

- 符号模式:

u=rwx,g=rx,o= - 数字模式:

755(rwxr-xr-x)

实用命令

chmod 750 /srv/data # 设置目录权限 chown -R devuser:devgroup /project # 递归修改所有者 setfacl -m u:testuser:rwx /shared # 设置ACL权限

安全加固措施

-

遵循最小权限原则:

- 服务账户使用

nologinshell - 限制

sudo权限仅授予必要用户

- 服务账户使用

-

定期审计:

# 查找所有SUID文件 find / -perm /4000 -type f -exec ls -ld {} \; # 检查空密码账户 sudo awk -F: '($2 == "") {print $1}' /etc/shadow -

密码策略强化:

- 修改

/etc/login.defs设置默认密码策略 - 安装

libpam-cracklib实现密码复杂度检查

- 修改

-

日志监控:

# 查看用户登录记录 last -ai # 检查sudo使用情况 sudo grep sudo /var/log/auth.log

常见问题与解决方案

用户登录问题排查

症状:用户无法通过SSH登录

- 检查

/etc/passwd中shell是否正确 - 确认

/etc/shadow中密码未锁定(不以!或*开头) - 验证家目录权限(应为

750) - 检查

/etc/ssh/sshd_config中的限制规则

组权限不生效

解决方案:

- 确保用户已重新登录(或执行

newgrp groupname) - 检查文件所在文件系统的ACL支持

- 确认没有父目录权限限制

恢复root密码

步骤:

- 重启系统并在GRUB界面按

e编辑启动参数 - 在

linux行末尾添加init=/bin/bash - 按Ctrl+X启动到单用户模式

- 执行

passwd重置密码 - 运行

sync; reboot重启系统

Linux系统中的用户和组管理是系统安全的核心支柱,通过深入理解/etc/passwd、/etc/group和/etc/shadow等ID文件的结构与机制,结合id、usermod等实用命令,系统管理员可以实现:

- 精确控制用户访问权限

- 实现完善的身份认证体系

- 建立分层的安全防护机制

- 快速排查权限相关问题

随着容器化和云原生技术的发展,现代Linux系统还引入了如/etc/subuid、/etc/subgid等新的ID管理机制,但传统的ID文件仍然是系统安全的基石,建议管理员定期审计这些关键文件,并结合SELinux/AppArmor等安全模块,构建全方位的系统防护体系。