Weblogic 反序列化远程命令执行漏洞 CVE-2019-2725 详解

Weblogic 反序列化远程命令执行漏洞 CVE-2019-2725 详解

一、漏洞背景

2019 年 4 月 17 日,国家信息安全漏洞共享平台(CNVD)收录了由中国民生银行股份有限公司报送的 Oracle WebLogic wls9-async 反序列化远程命令执行漏洞(CNVD-C-2019-48814),对应的 CVE 编号为 CVE-2019-2725 ,该漏洞危险级别为高危,CVSS 分值高达 9.8。

WebLogic Server 是 Oracle 公司推出的一款应用服务器,广泛应用于企业级应用的开发与部署。其中,wls9-async 组件为 WebLogic Server 提供异步通讯服务,默认应用于部分 WebLogic 版本。然而,正是这个组件在反序列化处理输入信息时存在严重缺陷,给攻击者留下了可乘之机。

二、漏洞原理

2.1 反序列化基础概念

在 Java 中,对象的序列化是指将对象转换为字节序列的过程,以便能够在网络上传输或存储到文件中。而反序列化则是其逆过程,将字节序列重新转换为对象。正常情况下,反序列化机制能够正确地还原对象,但如果输入的字节序列被恶意构造,就可能导致程序执行攻击者指定的代码,这就是反序列化漏洞的核心原理。

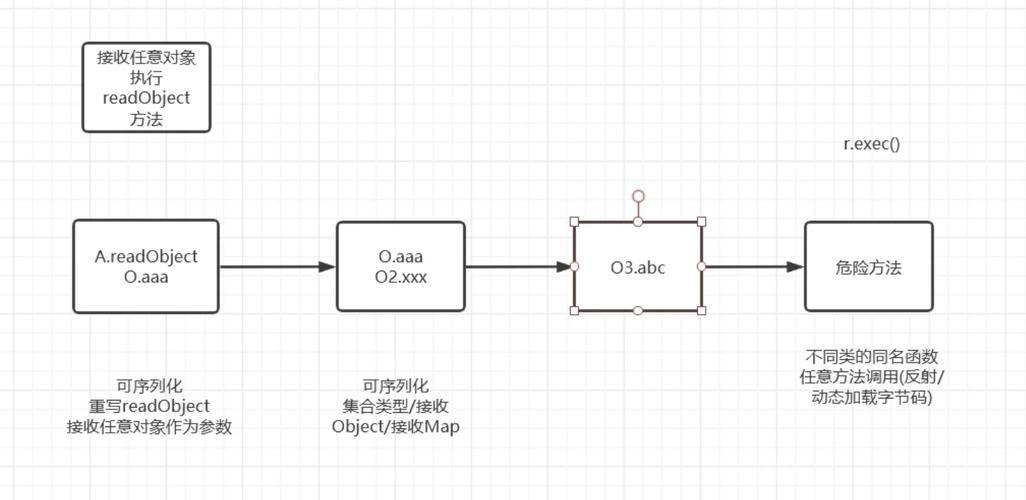

2.2 漏洞触发流程

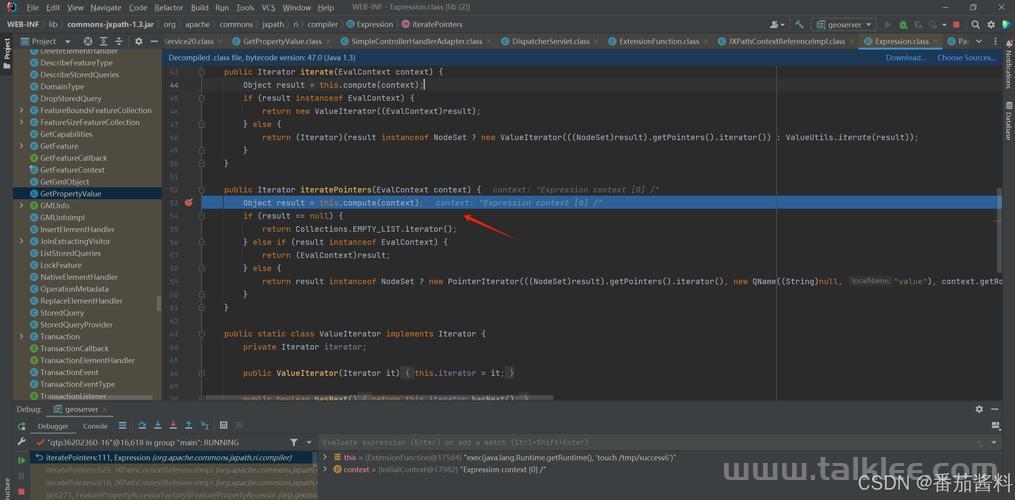

对于 CVE-2019-2725 漏洞而言,当 WebLogic 服务器接收到针对 wls9-async 组件的恶意 HTTP 请求时,请求中的数据会被服务器进行反序列化处理。具体来说,攻击者通过发送精心构造的恶意 HTTP 请求到

/_async/AsyncResponseService

路径,请求中包含经过特殊构造的 XML 格式数据。服务器在对这些数据进行反序列化时,会按照 XMLDecoder 的解析规则进行处理。在解析过程中,攻击者利用了 WebLogic 安装包中默认 SDK 为 1.6 版本(在 JDK 版本

路径,如果返回 403 状态码,很大可能表示服务器存在该漏洞所涉及的组件(注意,此方法并非绝对准确判断漏洞存在的依据,仅作为初步检测参考)。

4.2 利用工具检测

使用专业的漏洞扫描工具,如 Nessus、OpenVAS 等,这些工具通常会包含针对 CVE-2019-2725 漏洞的检测插件。配置好扫描任务后,工具会向目标服务器发送特定的检测请求,根据服务器的响应来判断是否存在该漏洞。另外,在一些安全研究社区或 GitHub 上也有专门针对此漏洞编写的检测脚本,如 Python 编写的 PoC 脚本,可根据实际情况下载并使用,但在使用外部脚本时要注意来源的可靠性,避免引入新的安全风险。

五、漏洞修复

5.1 安装官方补丁

官方发布了针对此漏洞的紧急修复补丁,及时打上官方 CVE-2019-2725 补丁包是最直接有效的修复方式。补丁下载地址:https://www.oracle.com/technetwork/security-advisory/alert-cve-2019-2725-5466295.html 。在安装补丁前,建议先在测试环境中进行充分测试,确保补丁不会对现有业务系统造成兼容性问题。

5.2 升级 JDK 版本

WebLogic 所采用的是其安装文件中默认 1.6 版本的 JDK 文件,该版本存在反序列化漏洞。因此,升级到 JDK7u21 以上版本可以避免由于 Java 原生类反序列化漏洞造成的远程代码执行。但同样需要注意,在升级 JDK 版本后,要对业务系统进行全面测试,以确保系统能够正常运行。

六、总结

CVE-2019-2725 漏洞作为 WebLogic 的一个严重安全隐患,给企业的网络安全带来了巨大威胁。了解该漏洞的原理、危害、检测及修复方法,对于保障 WebLogic 服务器的安全至关重要。在日常运维过程中,企业应密切关注安全漏洞信息,及时采取有效的防护措施,定期对服务器进行安全检测和漏洞扫描,确保系统的安全性和稳定性,防止因类似漏洞被攻击者利用而造成不可挽回的损失。